Значення безпеки в інтернеті у сьогоднішньому суспільстві різко зростає й майже прирівнюється до фізичної. Чи не кожен з нас володіє цифровим пристроєм з якого щоденно виходимо в мережу Інтернет, користуємося різними онлайн-сервісами, соцмережами, месенджерами, додатками. Як захистити свій цифровий слід в інтернеті? Як залишити недоторканими свої персональні дані і метадані? Ми проаналізувати різні способи обходу антифрод систем та підготували експертні поради з інформаційної та операційної безпеки, які стануть в пригоді не лише любителям кібебербезпеки, а й кожному користувачу.

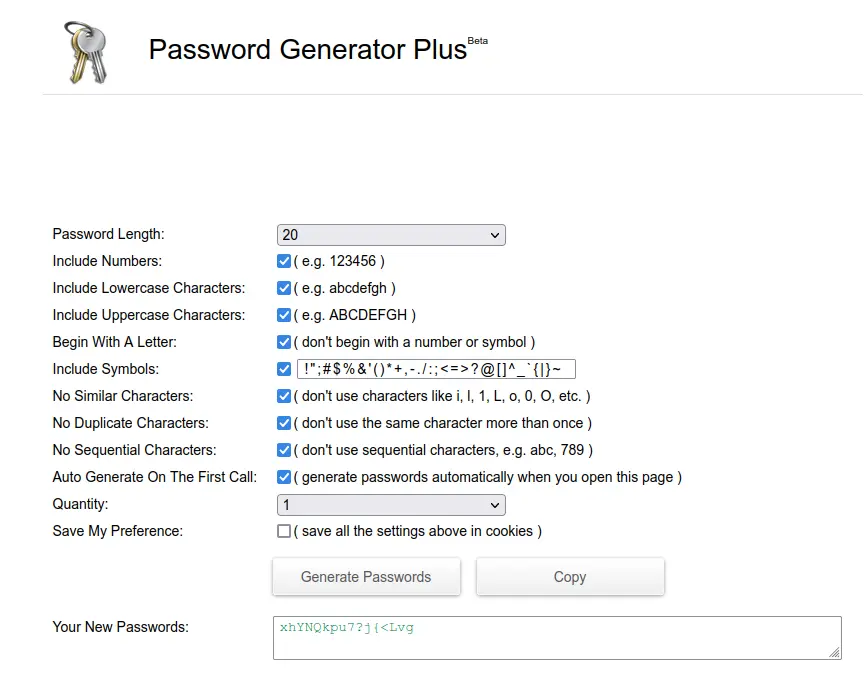

Порада №1. Використовуйте складні паролі

У 2020 році 80% усіх зламів та кібератак ставалися через слабкі паролі, типу: admin, qwerty, ivan1989 або 12345670.

За статистикою, пароль з 4-х цифр з допомогою спеціалізованого програмного забезпечення (брутфорсера) підбирається всього за кілька секунд.

Генеруючи пароль, не використовуйте особисту чи загальнодоступну інформацію, яку можна підібрати:

- Дата народження;

- Номер телефону;

- Загальновідомий нікнейм;

- Місто проживання;

- Імена домашніх улюбленців;

- Назва компанії;

- Імена дітей, родичів;

- Назви своїх хобі;

- Послідовність цифр: 123456;

- Послідовність літер: abcde;

- Повторюваність цифр або літер: 1111, aaaa.

Надійними вважаються паролі:

- довжиною не менше 20 знаків;

- котрі складаються з комбінації спецсимволів (@/’& і т.д.), цифр та літер верхнього і нижнього регістру (lower/UPPERCASE).

Пам’ятайте: чим вища ентропія (заплутаність) вашого пароля – тим більша його надійність.

Якщо ж вам складно створити складний пароль самотужки, скористайтесь онлайн-генераторами паролів:

Ще кілька важливих порад як убезпечитися від зламу паролів:

- Не використовуйте один пароль для всіх акаунтів;

- Не повідомляйте нікому свої паролі;

- Не записуйте свої паролі в робочих зошитах чи блокнотах, які зберігаєте на робочому місці чи столі;

- Не зберігайте паролі в загальнодоступних теках і файлах на комп’ютерних пристроях, флешках, накопичувачах;

- Не бажано зберігати паролі у браузерах, вимкніть опцію автозберігання та автозаповнення;

- Не вказуйте свої паролі в різних онлайн-анкетах, веб-формах, незнайомих сайтах;

- Не пересилайте свої паролі в централізованих месенджерах (Viber/WhatsApp/Skype), соцмережах (Facebook/Telegram/LinkedIn), SMS-повідомленнях;

- Раз на кілька місяців (3-6 міс) оновлюйте свої паролі.

- Зберігайте паролі в надійних місцях у зашифрованому вигляді. З цим допоможуть менеджери паролів, наприклад KeePassXC – електронний сейф-гаманець, який містить безліч корисних функцій, наприклад вбудований генератор складних паролів, двофакторний автентифікатор, інтеграція з веб-браузерами та багато іншого.

Порада №2. Шифруйте дані та зберігайте конфіденційність листування

Не даремно кажуть: “Хто володіє інформацією – той володіє світом”.

Сьогодні у вік цифрових технологій за інформацією полюють усі:

- Зловмисники в інтернеті відшукують персональні дані потенційних жертв;

- Спецслужби вистежують розшукуваних осіб, шахраїв та кіберзлочинців;

- Інтернет-провайдери відстежують трафік користувачів;

- Програми, сайти і веб-додатки збирають метадані;

Такі транскорпорації як Google, Microsoft, Meta вже давно застосовують потужні системи штучного інтелекту, різноманітні ADINT, Threat Intelligence та Anti Fraud платформи, які можуть визначити навіть місцезнаходження користувача з точністю до метра, вибудувати нейромережу з ваших звичок та знайомств, створити голосовий зліпок, спрогнозувати майбутні дії та багато-багато іншого.

Хтось колись сказав: “Гугл про вас знає більше, ніж ви самі”. І це справді так!

Але все це стає можливим завдяки даним, які ви добровільно надаєте у незашифрованому вигляді.

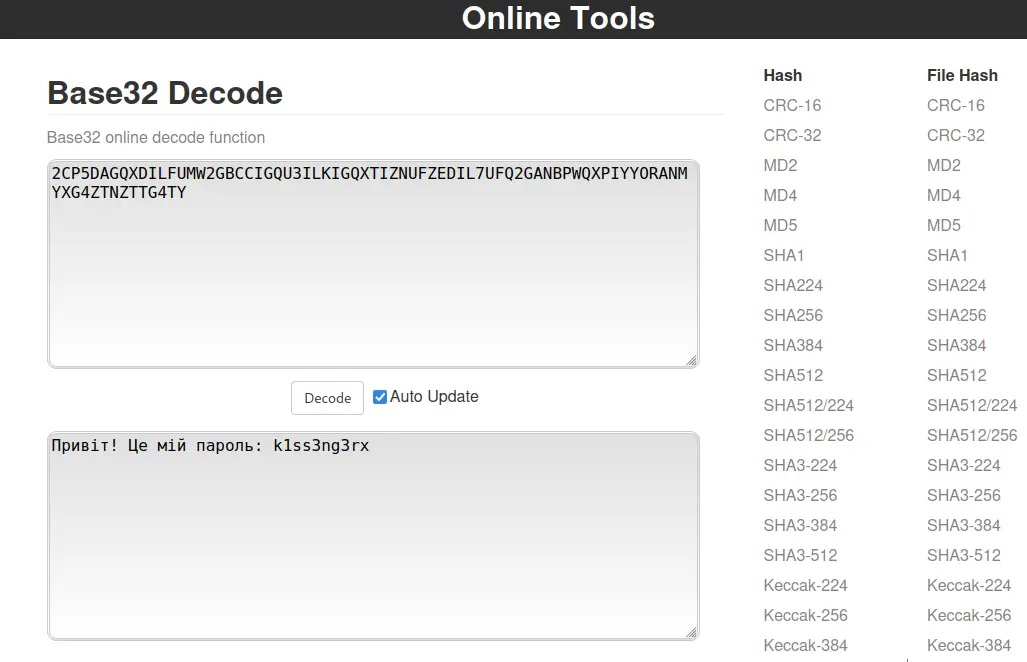

1. Зашифрувати коротке текстове повідомлення можна з допомогою онлайн-сервісів шифраторів:

- Base32 Encode / Base32 Decode

- Base64 Encode/Decode

- Text to HEX / HEX to Text Convertor

- URL encode / URL decode

- AES encryption.

Абонент, отримавши такий зашифрований текст, зможе там же і розшифрувати його, наприклад:

2. Для миттєвого обміну онлайн-повідомленнями (аудіо, відео, текст) користуйтеся безпечними месенджерами з підтримкою наскрізного End-to-End шифрування (E2EE):

👉 Про них читайте в нашому спецпроєкті “У пошуках безпечного месенджера”.

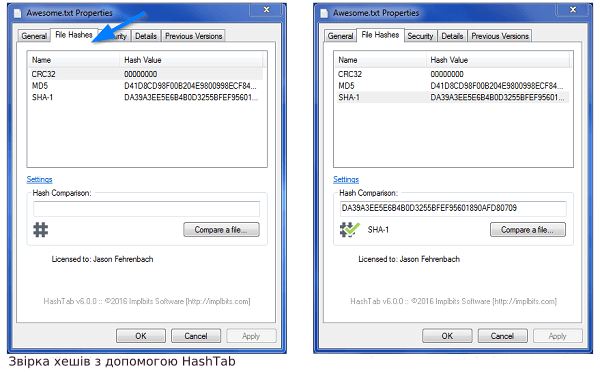

3. Якщо пересилаєте або звантажуєте конфіденційні файли і документи, використовуйте інструменти для створення/перевірки hash-сум:

- OnlineHashCrack

- FileCheckSum

- HashGenerator

- HashMyFiles

- QuickHash

- Multihasher

- Hash Tool

- SHA256 Hash Generator

- SHA256 Hash Calculator

Ці інструменти дають переконатися, що файли які надійшли вам – не були перехоплені, змінені або підроблені. Достатньо звірити контрольну хеш-суму з оригінальною:

4. Cервіси, які допоможуть зашифрувати файли:

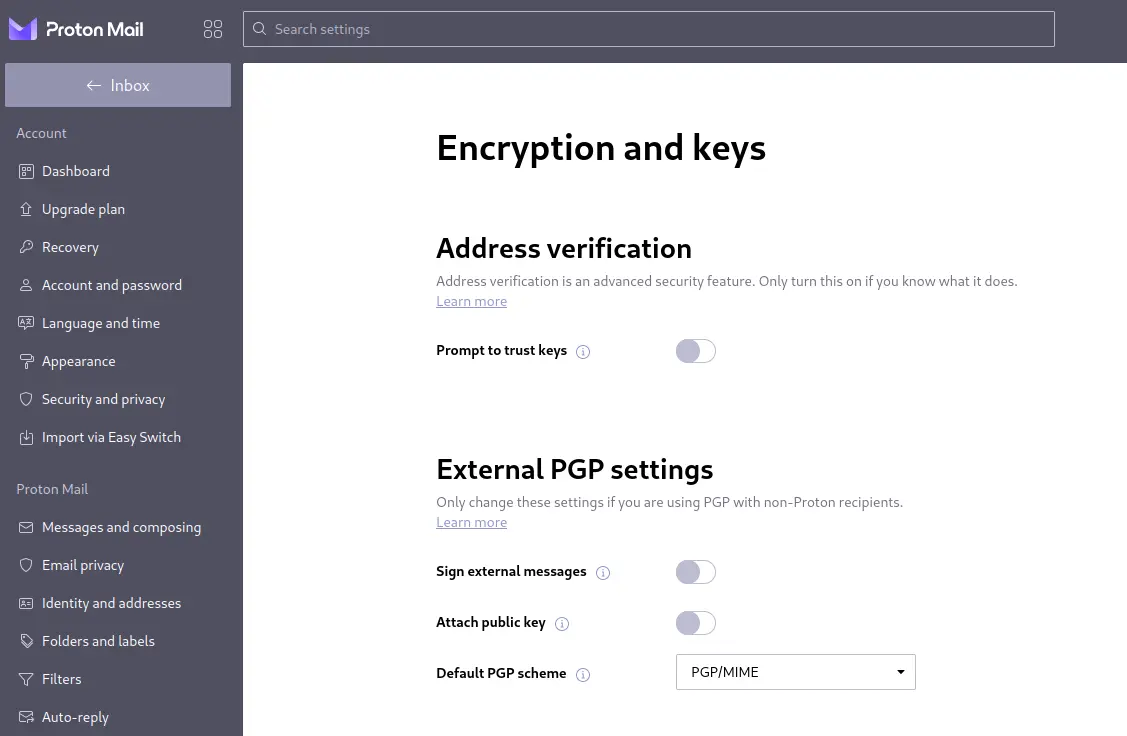

5. Для любителів листуватися електронною поштою – застосовуйте шифрування PGP.

Поштовий сервіс Protonmail містить вбудовану підтримку PGP-ключів і є найбільш ефективним, якщо використовується з обох боків:

Для GMAIL та інших поштових сервісів/клієнтів, де відсутнє шифрування PGP, можна використати плагін Mailvelope.

6. До речі, електронні листи теж можуть містити трекери. Їх часто використовують, щоби дізнатись коли одержувач відкриває листа. Щоб заблокувати їх можна скористатись спеціальними розширеннями для браузера:

- PixelBlock – блокує трекери, коли ви відкриваєте електронні листи в Gmail. Працює в Chrome.

- Trocker – блокувальник email-трекерів для Firefox;

- Ugly Email – ще один блокувальник email track для Chrome.

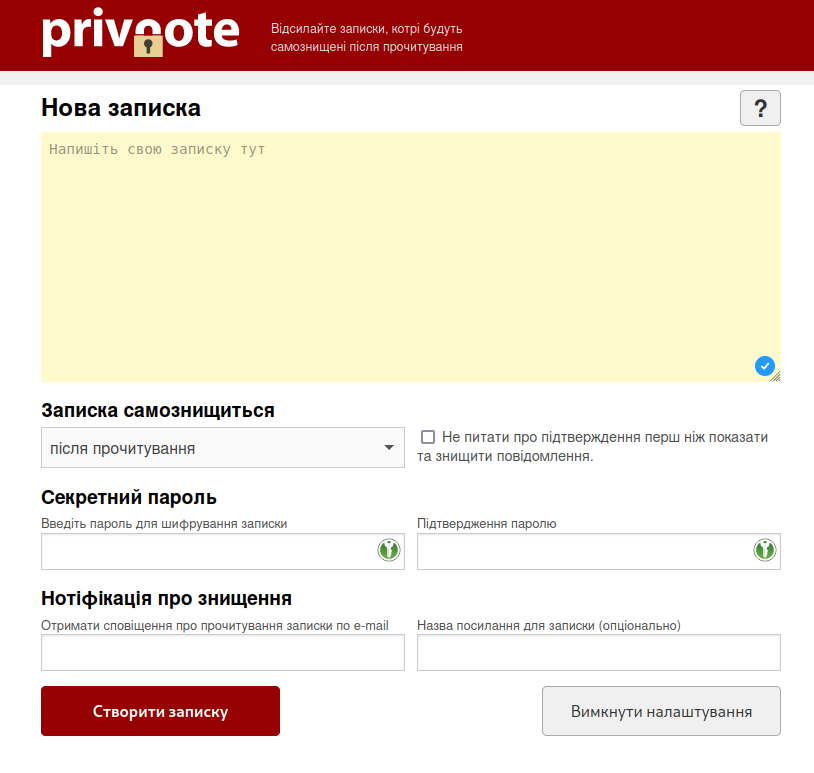

7. Альтернативою шифрувальникам текстових повідомлень можуть стати сервіси одноразових онлайн-записок, які самознищуються після прочитання, наприклад Privnote:

8. Подбайте також про шифрування даних на жорстких дисках.

У Windows-системах можна скористатися вбудованим шифрувальником файлової системи – BitLocker. Однак, рекомендуємо встановлювати VeraCrypt – це широковідомий і надійний додаток, який дозволяє створити окремий віртуальний диск для зберігання даних і налаштувати доступ по паролю. Усе що потраплятиме туди – буде шифруватись. Програма підтримує більше 10-ти технологій шифрування.

В ОС Linux можна використовувати LUKS або FDE-шифрування. Також існують додатки типу Cryptomator. В Android шифрування даних можна увімкнути в налаштуваннях системи.

9. І звісно ж, під час інтернет-серфінгу не забувайте використовувати VPN (Virtual Private Network) – він зашифрує ваш трафік та захистить від потенційного перехоплення.

👉 Огляд найнадійніших читайте у матеріалі Який VPN обрати?

Порада №3. Завжди вмикайте двофакторну авторизацію

Виробіть собі звичку завжди вмикати двоетапну (2FA Authorization) або мультифакторну авторизацію (MFA). Це суттєво застрахує вас, адже 90% хакерських атак є успішними саме завдяки відсутності 2FA.

Для того аби включити 2FA на смартфоні необхідно встановити спеціальний додаток – Google Authentificator.

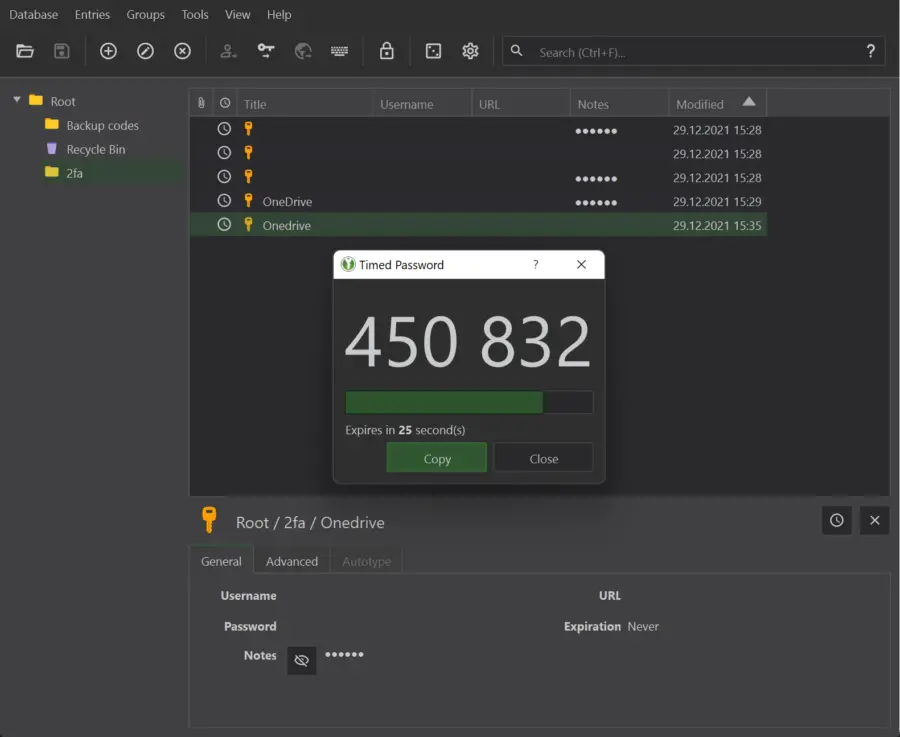

Однак, можна скористатися й програмою для операційних систем, наприклад менеджер паролів KeePassXC. Він дозволяє генерувати одноразові TOTP-коди двофакторної авторизації і інтегрується у популярні браузери:

Ще одним способом захистити свої акаунти додатковою авторизацією є фізичний ключ доступу YubiKey – це апаратний пристрій автентифікації, який працює через USB і гарантує, що ніхто без вашого ключа не отримає доступу до вашого облікового запису, комп’ютера, мережі.

Порада №4. Зберігайте анонімність та приватність в інтернеті

⚡Анонімність – це таємниця персональних даних. Тобто інкогніто, безіменність. Коли ваша особа і ваші дані невідомі нікому крім вас.

⚡Приватність – це обмеження доступу. Лише обмежене коло осіб має доступ до ваших даних. Здійснюється налаштуваннями приватності.

Підказка: Головне правило, якого слід дотримуватись – це дбати про інформаційну гігієну завжди, відділяти приватне/особисте від віртуального. Щоб ці дві “особистості” ніколи не пересікалися між собою.

1. Створити цифрового двійника можна з допомогою генераторів випадкової особистості (random user generator):

- https://www.fakenamegenerator.com/

- https://www.name-generator.org.uk/

- https://namegenerator.com/

- https://randomuser.me/

- https://names.igopaygo.com/people/full-contact

- https://www.behindthename.com/

- https://www.werelate.org/wiki/Special:Names?type=g&name=

- https://www.bestrandoms.com/random-address-in-fr

- https://www.discoverahobby.com/

- https://www.character-generator.org.uk/bio/

- https://thisresumedoesnotexist.com/

2. Використовуйте різні юзернейми у соцмережах (юзернейм – це нік, за яким формується URL-адреса сторінки). Однаковий нік для всіх акаунтів – погана ідея.

Ось сервіси які знайдуть всі сторінки в інтернеті з однаковим юзернеймом:

3. Використовуйте аватарки для своїх сторінок у соцмережах або робіть постобробку фото.

Ось хороші сервіси для анонімізації зображень:

4. Обмежуйте коло осіб, які мають доступ до ваших сторінок у соцмережах. Не долучайте у друзі всіх підряд.

Приховуйте сенситивну інформацію:

- Не діліться номерами телефонів і банківських карток чи email;

- Не діліться геолокацією, наприклад GPS-координатами і адресами місць, які ви відвідуєте, де працюєте або живете, де пересуваються військові і т.д.;

- Не діліться фото родинного, інтимного характеру;

- Не завантажуйте і не публікуйте інформацію особистого, службового, конфіденційного характеру.

На замітку: Часто, щоб зламати акаунт професійному зловмиснику достатньо надіслати всього лиш один файл, або просто зателефонувати. Сучасні шпигунські системи володіють надзвичайно широкими можливостями та функціоналом і можуть перехоплювати інформацію з ваших пристроїх і навіть дистанційно ним керувати. Так були зламані користувачі месенджера WhatsApp шкідницьким програмним забезпеченням Pegasus.

5. Якщо ви продаєте чи купуєте щось в інтернеті й часто стикаєтесь із шахрайством – перевіряйте контрагентів/клієнтів/продавців.

Ось список онлайн-сервісів які допоможуть провести пробив особи за номером телефону чи електронною адресою:

- https://seon.io

- https://opendatabot.ua/

- https://youcontrol.com.ua/

- https://scanbe.io

- https://infobaza.cc/

- https://irbis.espysys.com/

- https://osint.industries/phone

- https://www.telefonnyjdovidnyk.com.ua/

- https://epieos.com/

- https://gmail-osint.activetk.jp/

- https://www.getcontact.com/uk/

- https://www.eyecon-app.com/

- https://callapp.com/

- https://numbuster.com/

- https://www.truecaller.com/

- https://sync.me/

- https://www.ucrf.gov.ua/services/transfer-mobile-search

- https://osintframework.com/

- https://www.osintdojo.com/diagrams/main

6. Час-від-часу перевіряйте своїх номери телефонів і електронні адреси на публічний витік даних (Data Breach/Leak):

6. Додаткові поради:

- Не заходьте у свої акаунти в соцмережах з чужих, сторонніх пристроїв;

- Перідично вилучайте історію листування і кеш;

- Відключіть інтелектуальну систему перевірки орфографії і персоналізацію реклами.

👉 Корисні статті по соцмережам:

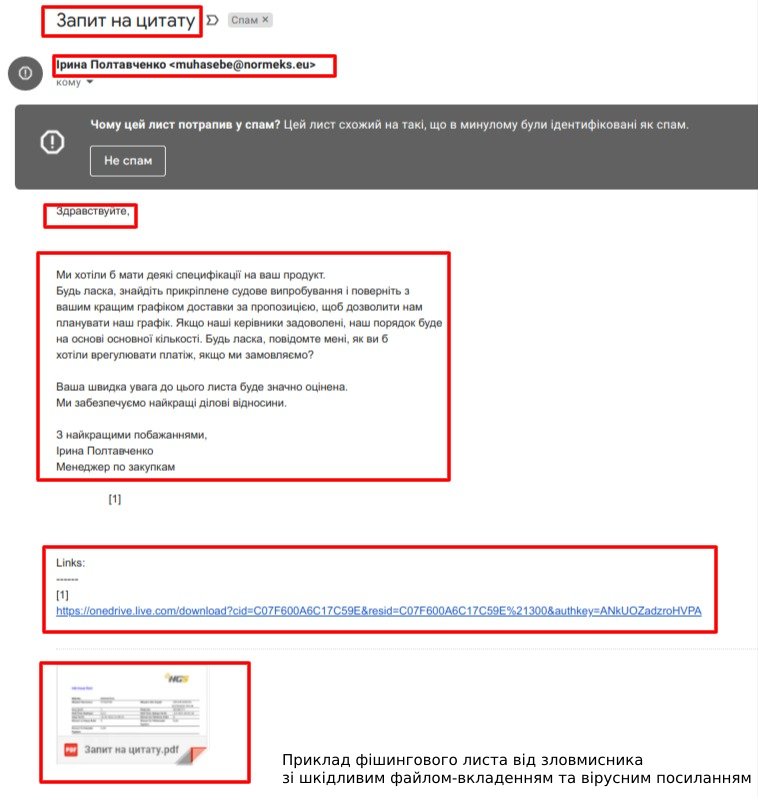

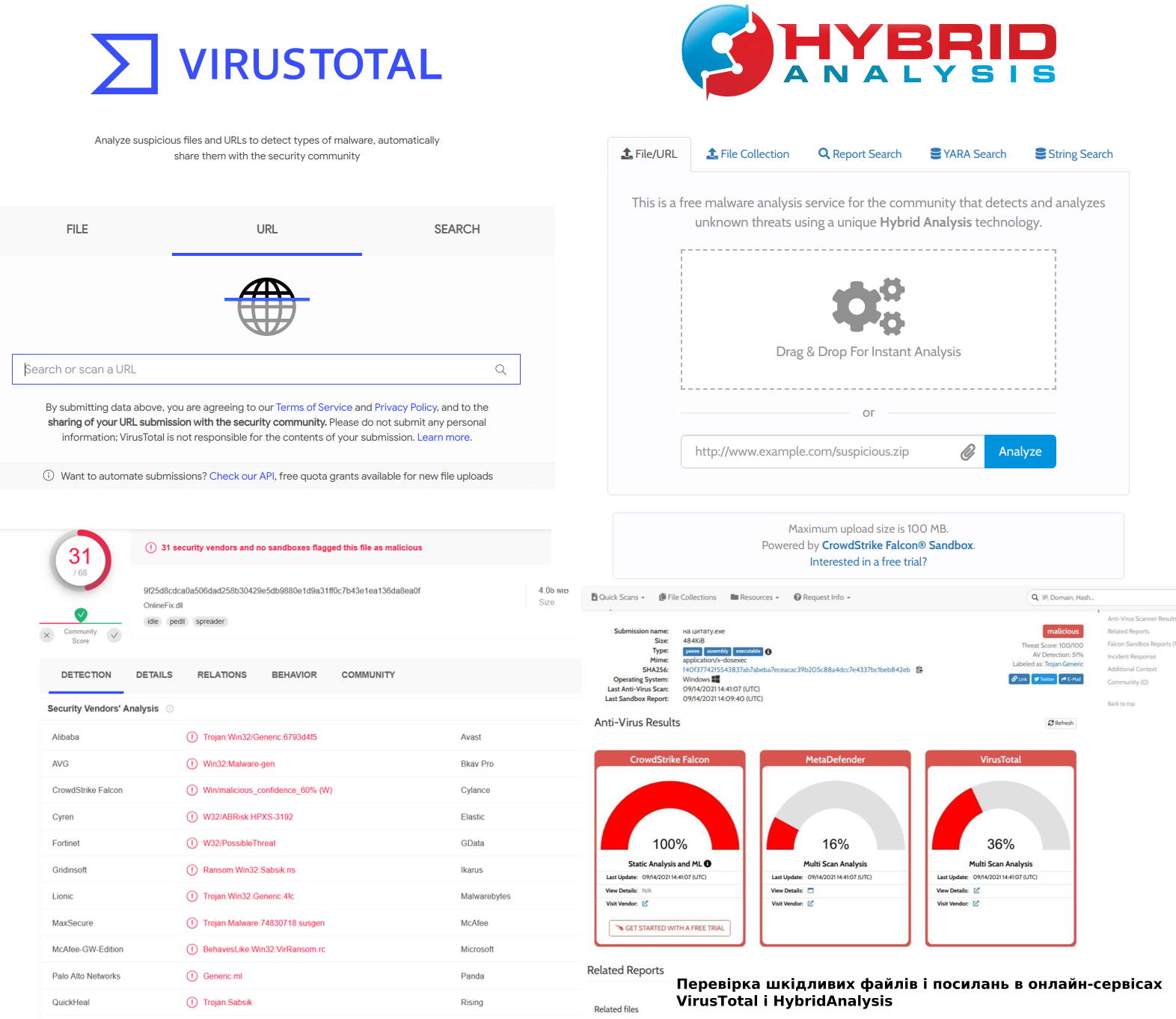

Порада №5. Перевіряйте файли і URL-посилання

Перевіряйте будь-які файли чи посилання, які приходять вам в онлайн-повідомленнях або на електронну пошту від незнайомих осіб.

Ось декілька сценаріїв, як різні типи файлів можуть бути замасковані під шкідливе ПЗ:

- Файли зображень, наприклад GIF, PNG, JPEG – можуть містити виконуваний шкідливий код;

- Файли документів у форматі PDF – можуть містити бекдор для проникнення на пристрій чи операційну систему користувача. Актуально, якщо використовується старе програмне забезпечення, яке більше не підтримується і не оновлюється;

- Файли документів Microsoft Office у форматі DOC/DOCX/DOCM – можуть містити шкідливий макрос, при виконанні якого зловмисник віддалено керує операціями на комп’ютері жертви;

- Файл виконання у середовищі Wimdows у форматах EXE або BAT – може маскуватись під install-пакет для встановлення додатка. Після виконання запускається шкідливий скрипт-експлойт;

- Файли саморозпаковуючихся архівів у середовищі Windows в форматі SFX – автоматично розпаковується і на запускається на виконання шкідливий скрипт;

- URL-посилання – можуть бути фішинговими, вести на підроблені сайти для перехвату даних, містити URL-трекери та GEO-логери для збору метаданих.

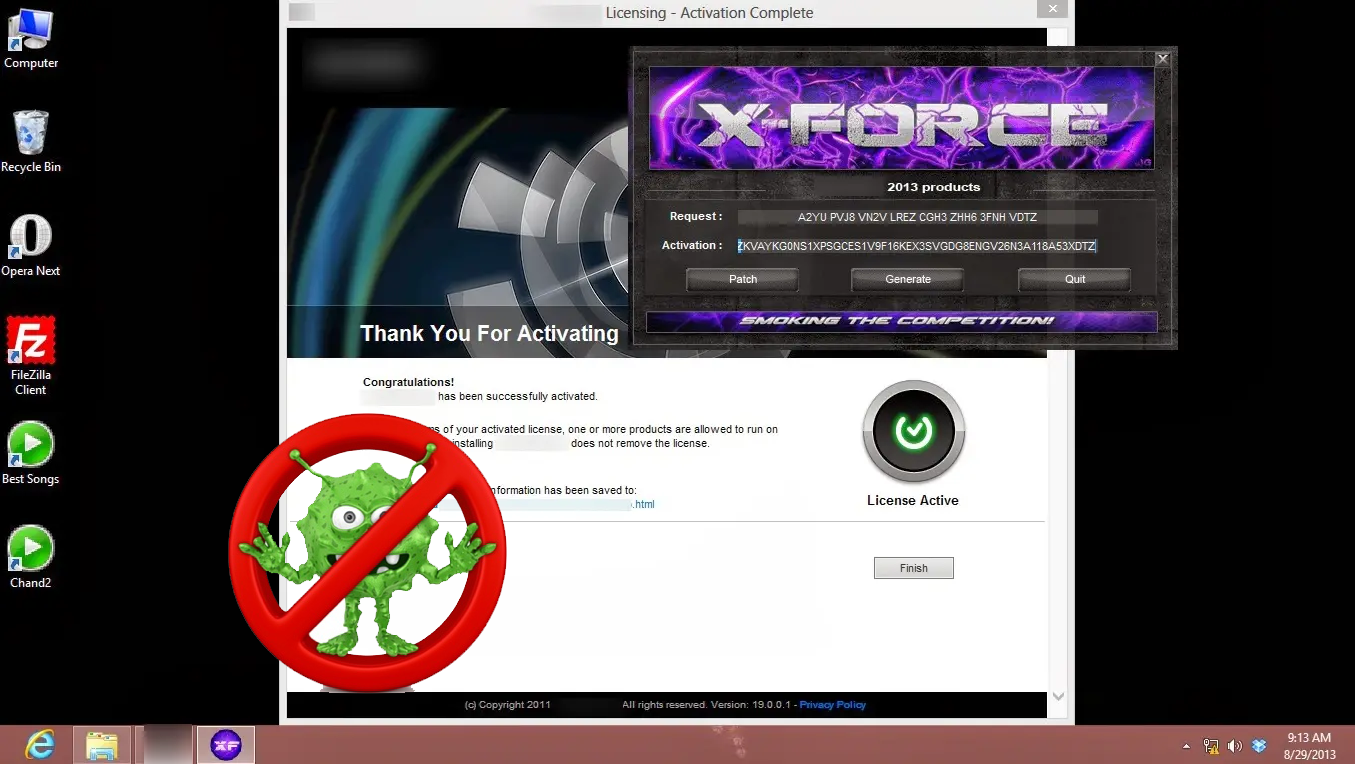

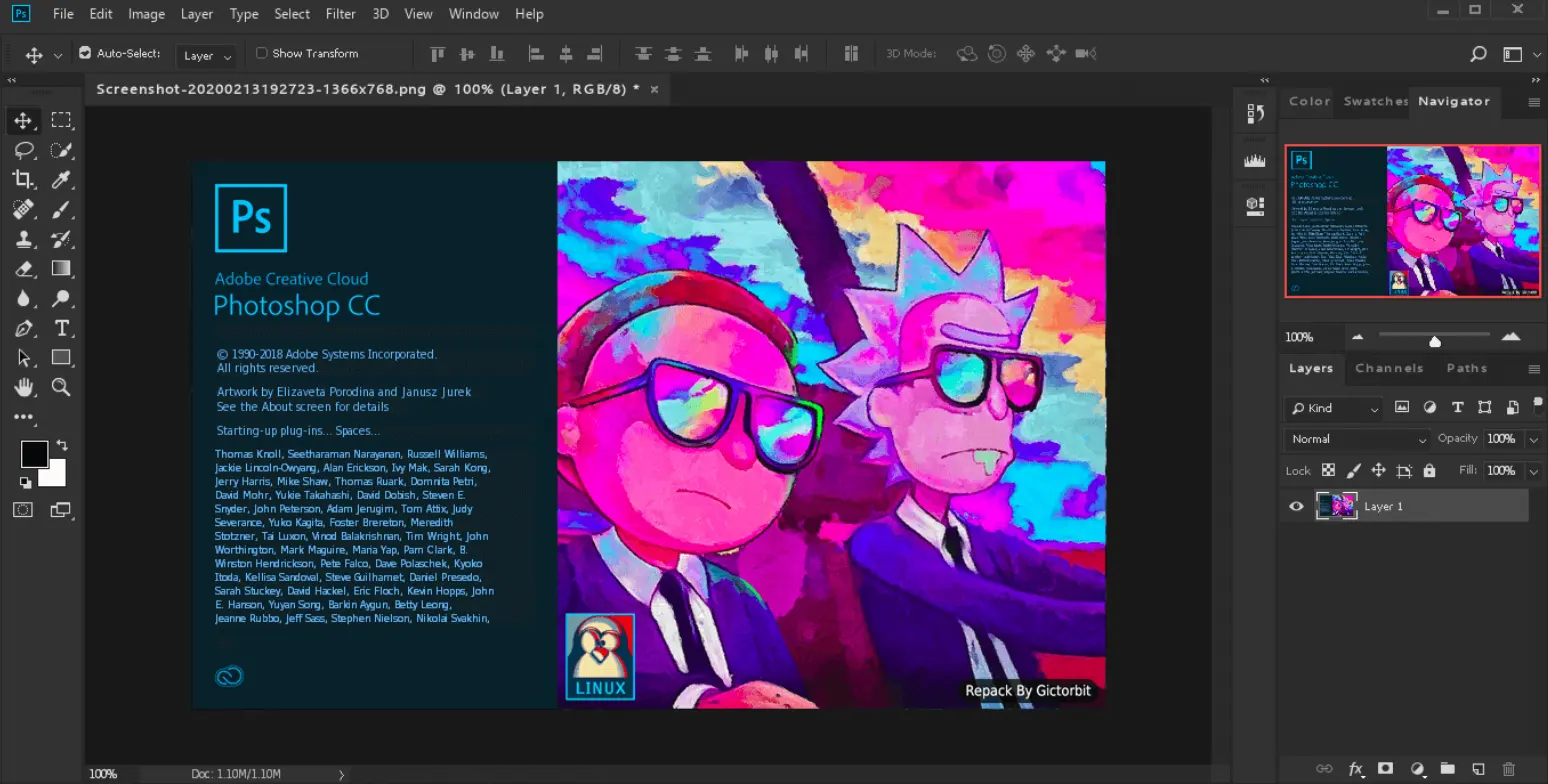

Порада №6. Користуйтесь ліцензійним програмним забезпеченням та оновлюйте його

1. Не встановлюйте додатки з невідомих джерел.

2. Не користуйтесь зламаними програмами чи іграми з допомогою креків (crack) та кейгенів (keygen).

3. Не завантажуйте піратський софт з Даркнету, Телеграму чи Торентів.

Основний ризик полягає у тому, що разом з неліцензійним програмним забезпеченням можна підхопити зараження комп’ютерними вірусами:

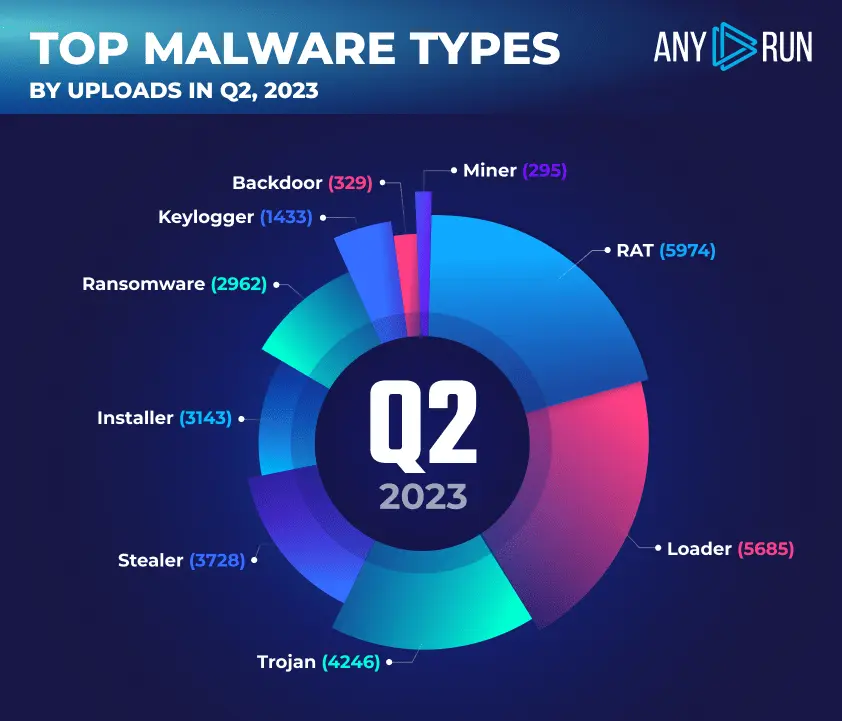

- Rootkit – це зловмисний код, який інтегрується в операційну систему на рівні ядра і маскується під системні процеси, через що його дуже складно виявити та ідентифікувати. Небезпечний тим, що отримує права суперадміністратора root і фактично може виконувати будь-які операції в системі. Позбавитись його можна тільки повним форматуванням усіх носіїв даних.

- Trojan – це шкідливе програмне забезпечення, що бере свою назву від легенди про “Троянського коня”. Під виглядом легальної виконуваної програми проникає на пристрій та операційну систему користувача. Втручається в роботу системних служб та сервісів, може керувати процесами від імені користувача, організувати мережу бот-нет і нелегально з IP-адреси “жертви” розсилати спам, проводити кібератаки. Виявити і ліквідувати троянського коня допоможуть антивірусні сканери та anti-fraud системи.

- Backdoor – це шкідливе ПЗ, яке експлуатує недоліки безпеки того чи іншого ресурсу, системи, додатку для здійснення незаконного доступу і віддаленого керування.

- Worm – це мережеве шкідницьке ПЗ, яке саморозмножується та втручається в роботу системних служб, ядра операційної системи. У висновку приводить до пошкодження та втрати даних;

- Keylogger – це шпигунське програмне забезпечення, яке відстежує та записує натискання клавіатури, а також перехоплює кліки миші. Може зчитувати “буфер обміну”. Позбутись можна з використанням антишпигунських програмних засобів (Anti-Malware).

- Stealer – це шпигунське програмне забезпечення, яке відстежує дії користувача у браузері, перехоплює паролі та логіни, текст, введений у веб-формах. Для виявлення та запобігання застосовуються Anti-Malware засоби та мережеві екрани – брандмауери, які блокують будь-які несанкціоновані з’єднання;

- Miner – це програмне забезпечення, яке використовує ресурси пристрою для незаконного майнингу криптовалюти. Лікується тими ж методами, що й попередні.

- Adware – це шкідливе ПЗ, яке показує користувачу нав’язливу виринаючу рекламу, а також переспрямовує на різні партнерські сайти з метою монетизації. Ліквідується антивірусними сканерами і антитрекінговими системами.

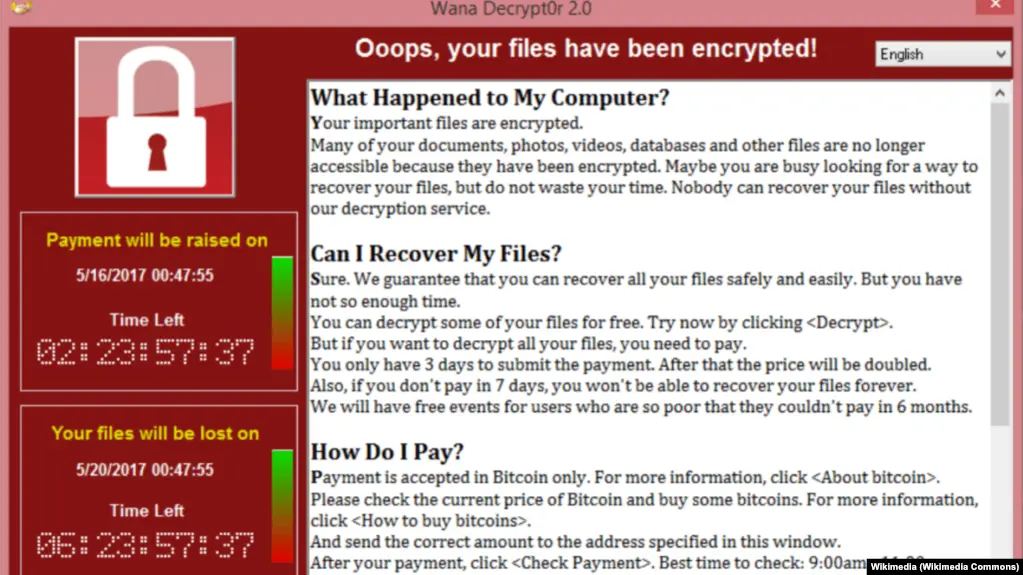

- Ransomware – це шкідливе ПЗ, яке шифрує дані і вимагає викуп за їх відновлення. Приклад – вірус Petya (WannaCry), який паралізував роботу тисячі урядових комп’ютерних систем в Україні та світі.

4. Користуйтеся безкоштовним програмним забезпеченням за ліцензією GNU/OpenSource.

Встановіть собі безкоштовну операційну систему Linux, яка містить величезну кількість вбудованих безкоштовних додатків.

Користуйтесь альтернативними версіями відомих програм. Наприклад, ми писали про 5 безкоштовних замін Microsoft Office.

5. Регулярно та вчасно оновлюйте своє програмне забезпечення: прошивки, додатки, застосунки, розширення.

Розробники постійно знаходять нові вразливості та випускають патчі і доповнення, котрі містять допрацювання і покращують безпеку.

6. Вилучайте програми і додатки, якими не користуєтесь. Не назбируйте “сміття”. Регулярно проводьте очищення файлової системи від застарілих кешу, папок, файлів, записів у реєстрі. Шпигунські програми люблять ховатися у безпорядку та хаосі.

Для OS Windows стануть в пригоді утиліти ССleaner та Revo Uninstaller Tool.

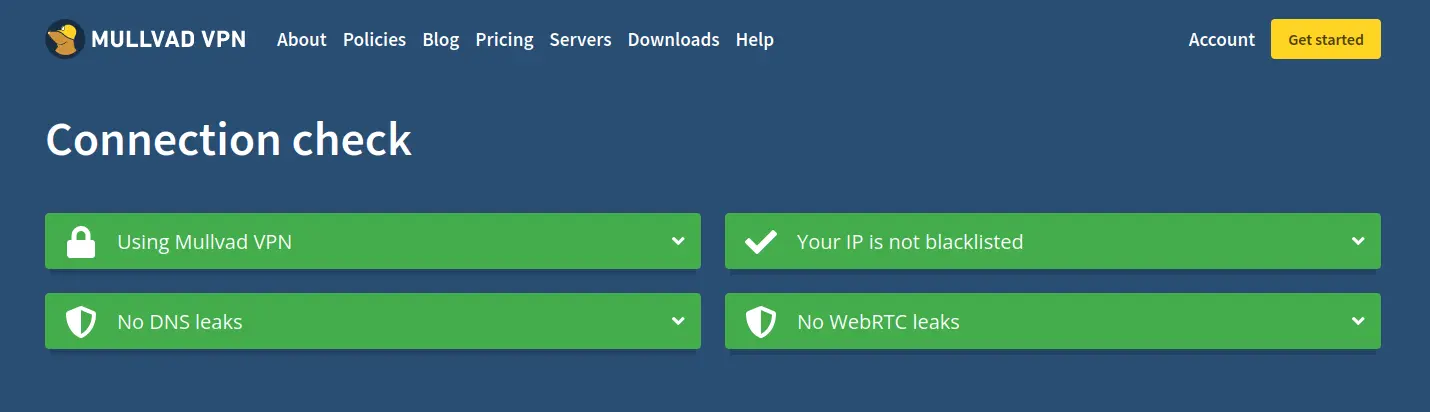

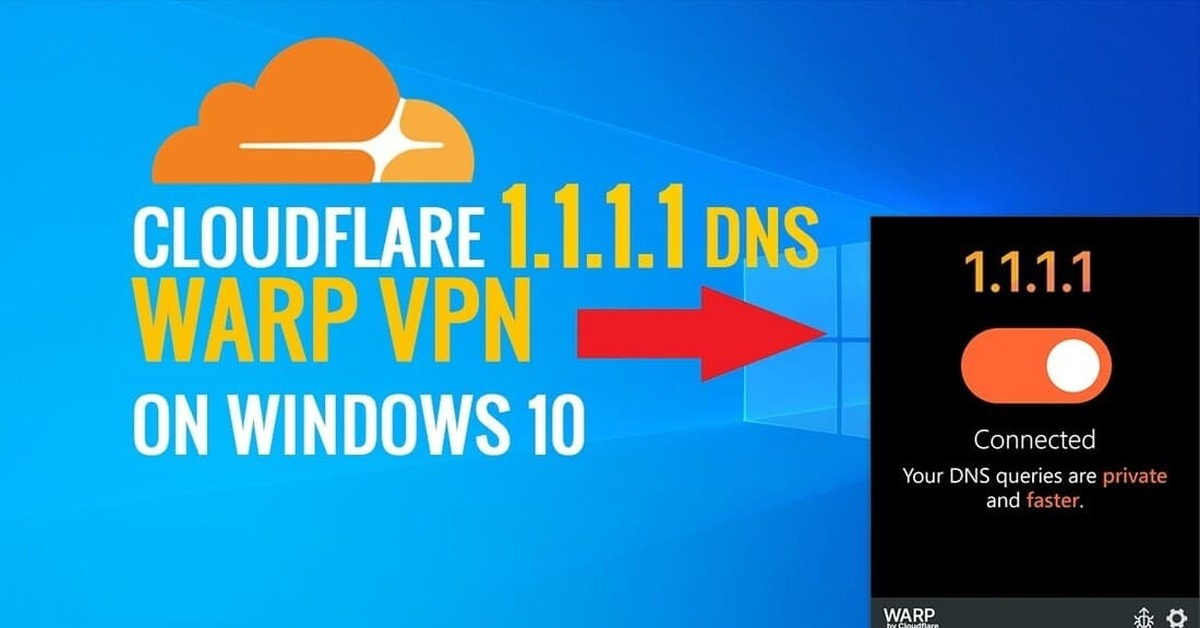

Порада №7. Налаштуйте безпечний DNS та користуйтесь VPN

⚡DNS (Domain Name System) – це система серверів, яка пов’язує IP-адреси з доменами, така собі “адресна книжка” інтернету.

По замовчуванню, використовується DNS-сервер вашого інтернет-провайдера, що дозволяє йому за потреби фільтрувати трафік, аналізувати та обмежувати доступ до ресурсів, які ви переглядаєте.

Зупинити це можна просто змінивши DNS-сервер в налаштуваннях свого інтернет-з’єднання.

Список анонімних безкоштовних Public DNS:

- CloudFlare DNS (1.1.1.1 і 1.0.0.1)

- Cisco Umbrella

- Cisco OpenDNS (208.67.222.222 і 208.67.220.220)

- QUAD9 (9.9.9.9 і 149.112.112.112)

- DNSwatch (84.200.69.80 і 84.200.70.40)

- DNScrypt

- DNSchanger (Android)

Деякі з цих рішень поєднують у собі ще й функції фаєрвола, так що захищатимуть від шкідливих ресурсів.

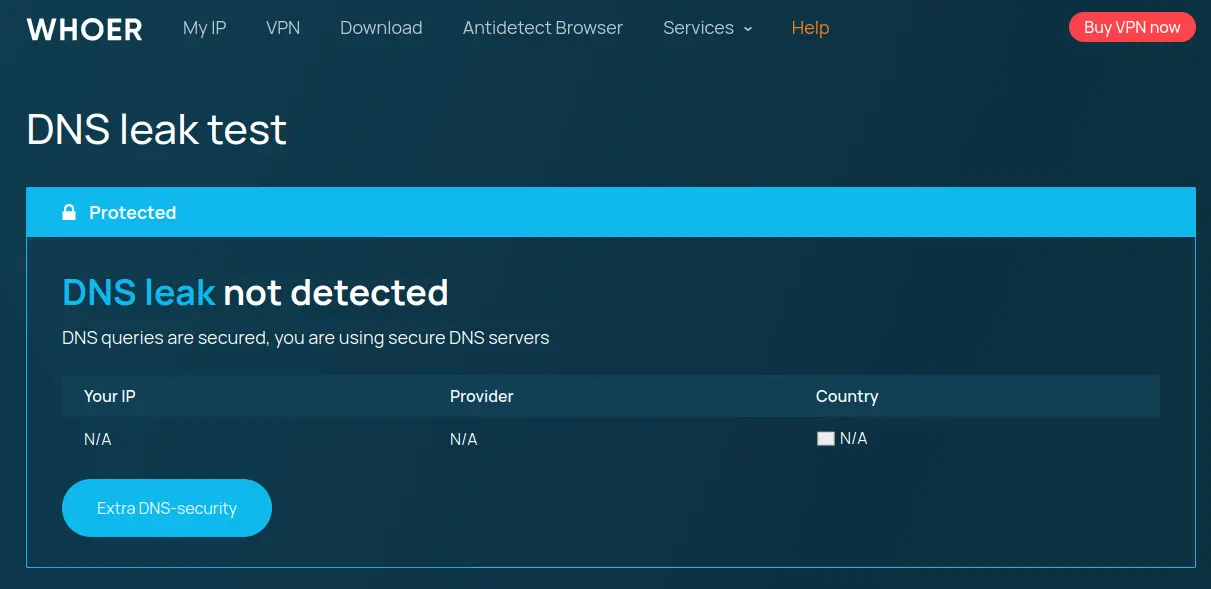

Сервіси, які допоможуть перевірити витік даних через DNS:

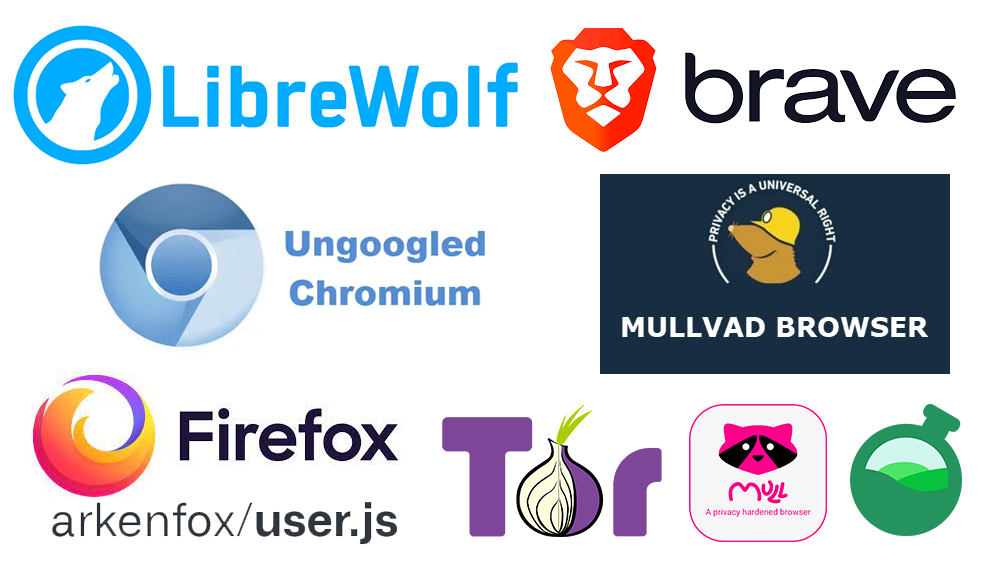

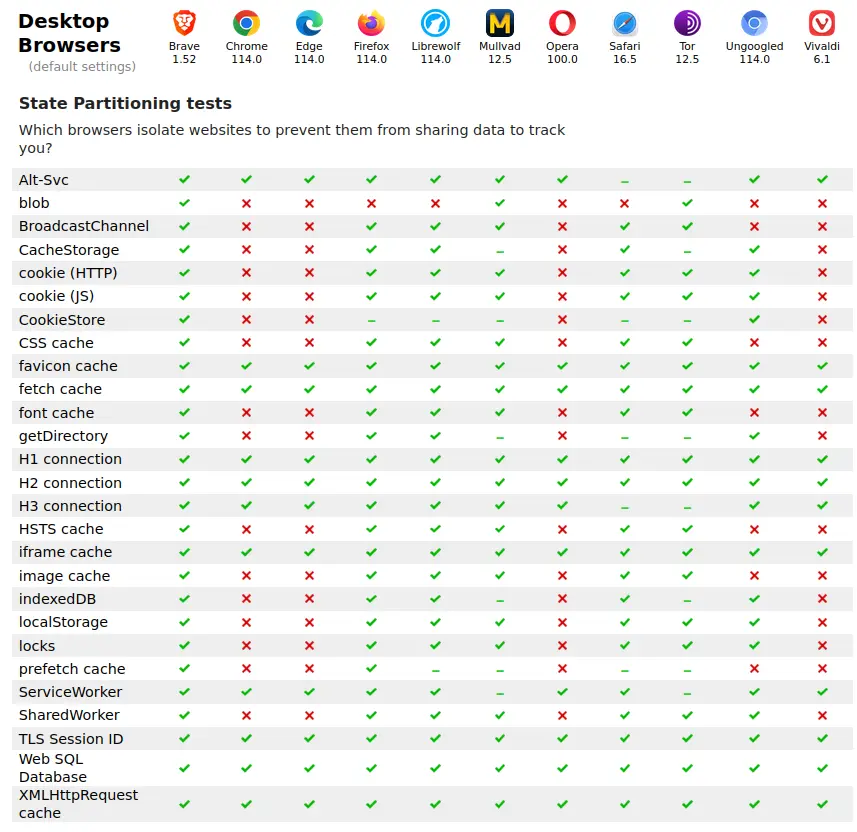

Порада №8. Використовуйте захищений браузер

Саме у веб-браузері користувачі проводять найбільше часу в інтернеті. Від нього залежить якість, швидкість та безпека вашого інтернет-перегляду.

Вразливий, нестабільний браузер може привести до численних ризиків, витоків та збитків інформаційної безпеки. Тож варто приділити йому особливу увагу.

На сьогодні, з точки зору безпеки, найнадійнішими інтернет-браузерами для Desktop ПК є:

- LibreWolf – оптимізований браузер з підвищеним рівнем конфіденційності, заснований на Firefox. Містить у своєму профілі усі бажані налаштування безпеки. На відміну від класичного Firefox, досить стабільний і гнучкий браузер.

- Mullvad – браузер від розробників Mullvad VPN, заснований на Firefox. Позбавлений трекерів. У поєднанні з Mullvad VPN є досить “куленепробивним”. Щоправда, за функціоналом та ефективністю дещо поступається LibreWolf.

- Brave – просунутий браузер, заснований на движку Chromium, володіє широким функціоналом і набором різних опцій. Підійде великому колу користувачів. Фактично, це Google Chrome “на максималках”.

- Ungoogled Chromium – неофіційна версія браузера Chromium з вилученими компонентами Google. Може стати альтернативою для трьох попередніх.

- Firefox на базі Arkenfox user.js – це класичний браузер Mozilla Firefox з оптимізованим під безпеку файлом конфігурації user.js. Досить непоганий варіант. Пройшов всі тести безпеки. Підійде тим, хто не довіряє стороннім розробникам і довіряє Mozilla. Таким чином ви будете отримувати усі сервісні оновлення і техпідтримку Mozilla Firefox.

- TOR-браузер – браузер з відкритим вихідним кодом, побудований на основі Firefox, який використовує “цибулеву” ONION-маршрутизацію при інтернет-з’єднання, що дозволяє зберігати анонімність. Однак варто зауважити, що швидкість інтернету через децентралізоване TOR-з’єднання та шифрування може різко сповільнитись. Тож рекомендуємо його застосовувати як додатковий інструмент для перегляду дарквебу, onion-сайтів.

Для Android можемо запропонувати наступні браузери:

- Fennec – модифікований Firefox-браузер з вбудованим антитрекером та налаштуваннями приватності.

- Mull – конфіденційний браузер на базі Firefox.

- Bromite – конфіденційний браузер на базі Chromium.

- Brave – мобільна Android-версія популярного захищеного браузера.

👉 Ознайомитись з детальними характеристиками і порівнянням усіх популярних браузерів для десктопних і мобільних платформ можна на сайті: https://privacytests.org/

👉Додаткові матеріали по безпеці популярних браузерів:

- Unixsheikh.com: Choose your browser carefully

- Firefox and Chromium

- Privacy Respecting Web Browsers

- Порівняння мобільних браузерів від розробників DivestOS

Поради та рекомендації щодо встановлення додатків та налаштування приватності браузера:

- ✅ Використовуйте додаток для блокування виринаючих popup-вікон та реклами, наприклад uBlock або AdBlockPlus;

- ✅ Вимикайте JavaScript на сайтах, яким не довіряєте. Це захистить від виконання шкідливих скриптів та сценаріїв. Використовуйте для цього додаток NoJScript;

- ✅ Остерігайтесь трекерів. Це URL-посилання з параметрами для відстеження користувача. Допоможуть додатки: Ghostery, PrivacyBadger, Disconnect. Додатки Facebook Container, FireFox Multi-Account Containers створюють для деяких сайтів, зокрема Facebook, ізольоване середовище, за межі якого вони не зможуть вийти і відстежити вас. Ще один додаток ClearUrls автоматично видаляє будь-які трекінгові параметри в URL-адресах, за якими переходить користувач. Додаток Don’t track me Google робить те саме, тільки для URL, які генерує Google.

- ✅ Остерігайтесь фішингових і скаммерських (шахрайських) сайтів, дорвеїв. У цьому допоможе додаток для браузера від антивірусної компанії Malwarebytes: https://www.malwarebytes.com/browserguard

- ✅ Остерігайтесь сторонніх з’єднань із CDN – вони використовуються сайтами і онлайн-сервісами як проксі-сервери, через які трафік проходить через ЦОД третіх сторін і обробляється. Часто ці CDN додатково збирають дані про користувача в необмежених кількостях. Позбутися цієї проблеми можна з додатком Decentraleyes.

- ✅ Уникайте увімкнутої служби WebRTC (Web Real Time Communications) – це протокол для проведення аудіодзвінків та відеоконференцій у браузері. Він може бути корисним, але його слід вмикати лише за необхідності. Тому що, WebRTC розкриває IP-адресу і апаратні характеристики пристрою. Незалежно від того чи використовуєте ви VPN або TOR, ця служба передає ваші дані. Траплялися випадки, коли зловмисники отримували доступ до мікрофона і веб-камери жертви через WebRTC. Тому використовуйте додатки: Disable WebRTC (Firefox), WebRTC Control (Chrome), WebRTC Network Limiter (Chrome). В Google Chrome можна перевірити, які сайти вимагають доступу до WebRTC можна в налаштуваннях браузера за посиланням: chrome://webrtc-internals/

- ✅ Увімкніть опцію “DoNotTrack” в налаштуваннях браузера – він забороняє сайтам відстежувати користувача.

- ✅ Увімкніть опцію “HTTPS-Only” для перегляду сторінок лише по захищеному HTTPS-з’єднанню. Це захистить вас від атак по протоколу HTTP.

- ✅ Приховуйте свій User-Agent. Він передає чимало зайвої інформації про користувача: операційну систему, пристрій, геолокація, конфігурація браузера. Ці додатки допоможуть правильно підмінити User-Agent: User-Agent Switcher and Manager (Chrome), Chamelon (Firefox).

- ✅ З допомогою цих додатків ви зможете приховати чи підмінити свою GPS-геолокацію без VPN, коли це потрібно: Location Guard, Vytal, FakeGPS (Android).

- ✅ Керуйте cookie браузера. Періодично вилучайте їх. Пам’ятайте, що в кукі зберігаються дані авторизації на сайтах. Можна запланувати автоматичне видалення кукі браузера. Застосовуйте для цього додаток CookieAutoDelete. Пройти тест на Everсookie можна тут. Дізнатись більше та розібратись у принципах формування cookie допоможе сервіс: https://www.cookiestatus.com/

- ✅ Уважно читайте політики конфіденційності та правила сайтів, які часто відвідуєте, щоби знати, яку інформацію про вас збирають та зберігають власники на своїх серверах. У цьому допоможе чудовий додаток Terms of Services; Did’nt read.

- ✅ Налаштуйте автоматичне очищення історії браузера за розкладом. Для деяких версій Firefox це можна зробити у налаштуваннях. Або встановити спеціальний додаток History AutoDelete, який має версію для Chrome.

- ✅ Не забудьте встановити майстер-пароль на доступ до браузера. Для Firefox він задається у налаштуваннях. Для Chrome доступно лише у якості фізичного ключа доступу YubiKey, але з допомогою наступних додатків можна активувати цю функцію: PassBrow, LockPW, Chomelock.

- У браузерах Mozilla Firefox та Google Chrome в останніх версіях включений по замовчуванню параметр DNS Over HTTPS (DOH). Цей параметр проксує ваші DNS запити у браузері через сторонній сервер Cloudflare. Якщо ви вже налаштували безпечний DNS окремо (див. Порада №8), тоді цей параметр є зайвим і лише сповільнюватиме ваше інтернет-з’єднання та створюватиме витік DNS. У Firefox його можна повністю відключити лише у налаштуваннях about:config, де параметру network.trr.mode треба задати значення 5. Перевірити можна тут: https://mullvad.net/en/check

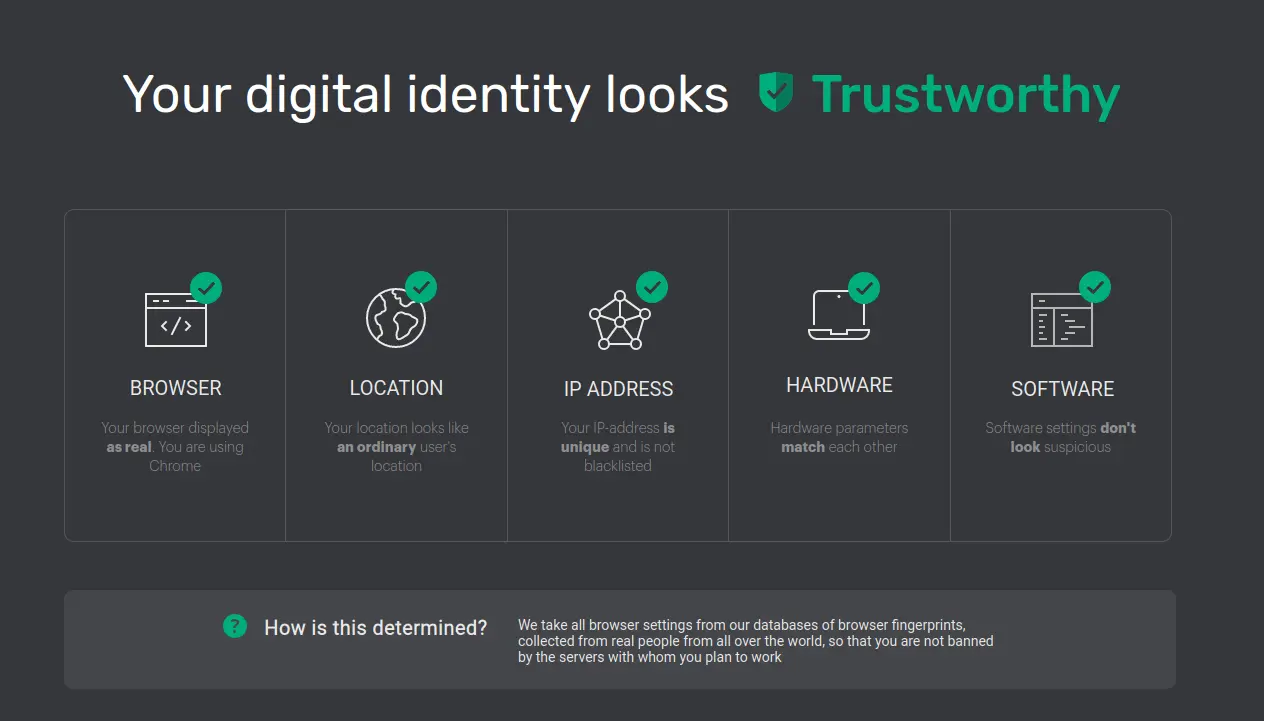

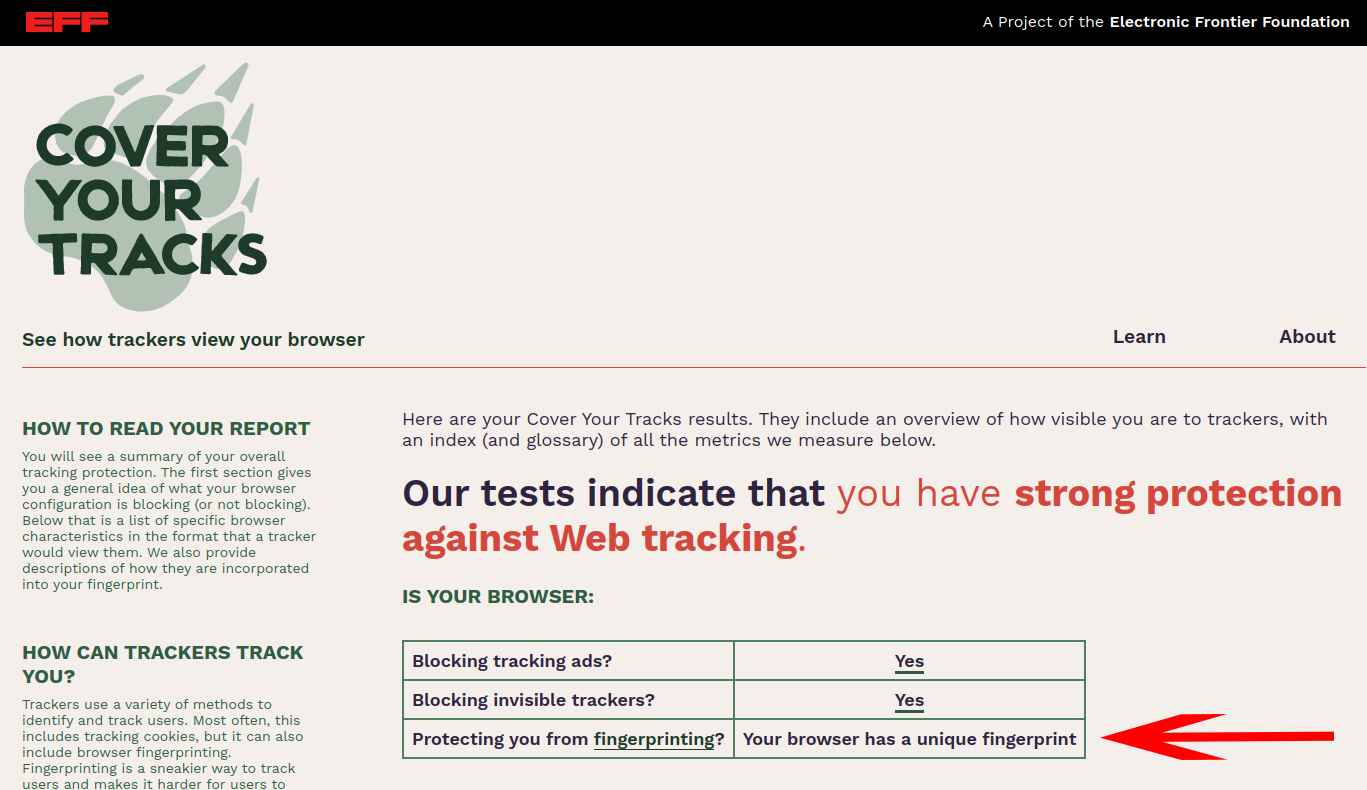

Сервіси, які допоможуть перевірити витік даних через браузер (Browser Fingerprint):

- https://coveryourtracks.eff.org/

- https://amiunique.org/

- https://iphey.com/

- https://proxy6.net/en/privacy

- https://whoer.net

- https://browserleaks.com/

- https://browserleaks.com/webrtc

- https://www.whatismybrowser.com/

- https://www.hashemian.com/whoami/

- https://optout.aboutads.info/?c=2&lang=EN

- https://ipleak.net/

- https://ipx.ac/run

- https://decentraleyes.org/test/

- OS Leaks Detect

На завершення рекомендуємо переглянути корисний доклад Дмитра Момота на конференції HackIT-2017 у Харкові “Системи унікалізації і ідентифікації користувачів в мережі. Методи захисту від них”:

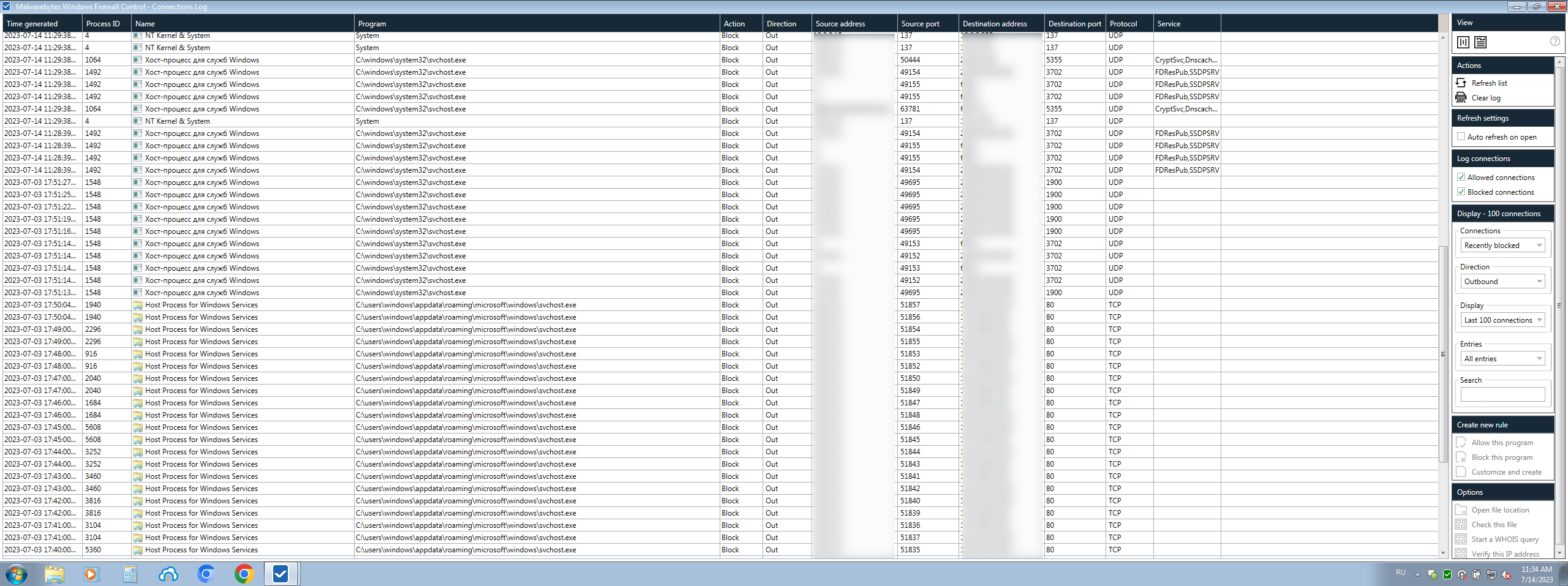

Порада №9. Встановіть антивірус та налаштуйте фаєрвол

Для операційних систем Windows рекомендуємо програмне рішення від компанії Malwarebytes. Особливо сподобався безкоштовний Windows Firewall Control, який дозволяє створювати шаблони політик безпеки і контролює будь-які вхідні/вихідні з’єднання.

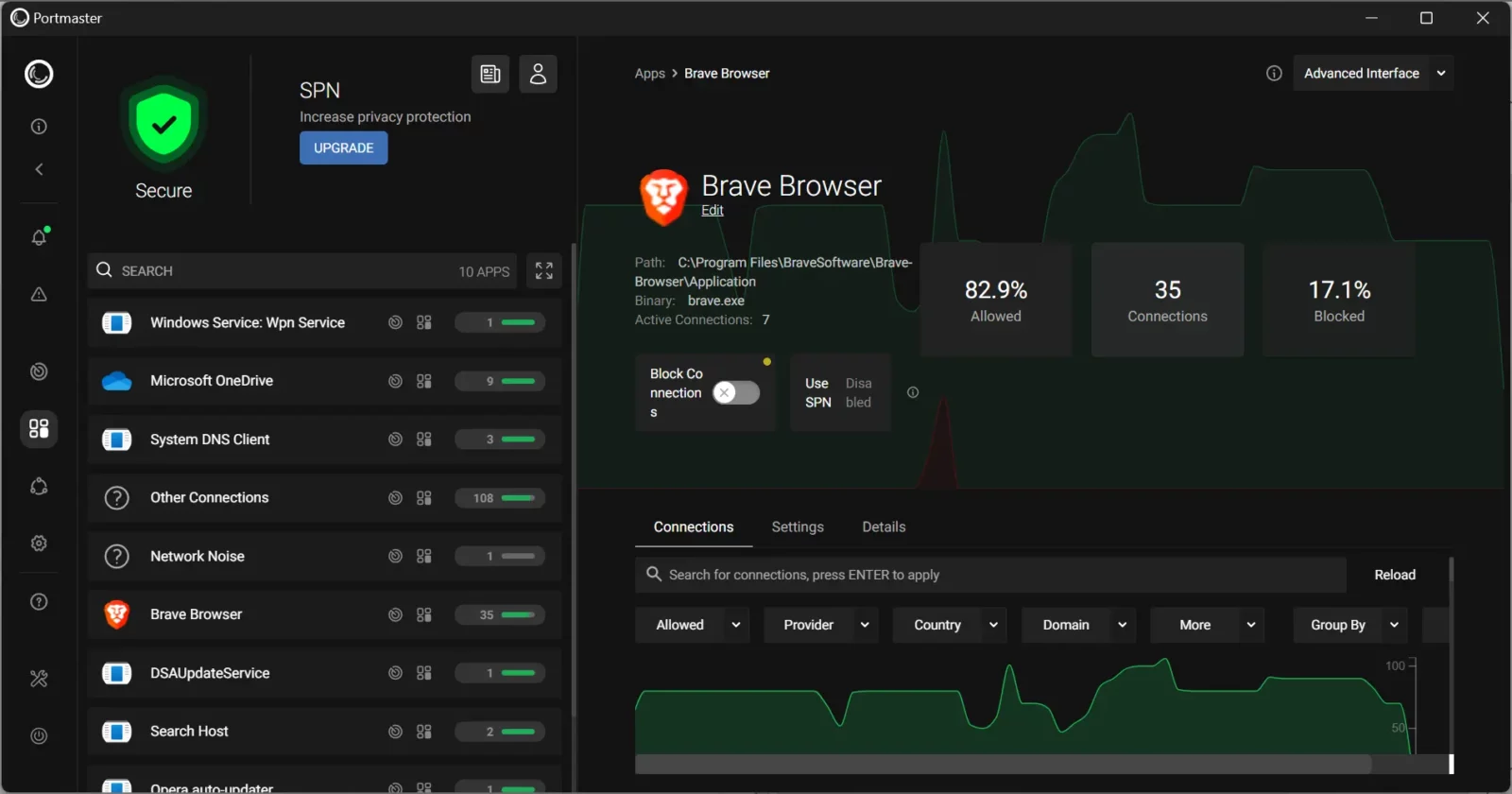

Ще одним готовим рішенням може стати Portmaster – це безкоштовний брандмауер з відкритим вихідним кодом та чудовим графічним веб-інтерфейсом. З його допомогою можна моніторити мережеву активність в системі, аналізувати інтернет-з’єднання, створювані додатками, блокувати шкідливі ресурси, трекери. Підтримувані платформи – OS Windows/Linux.

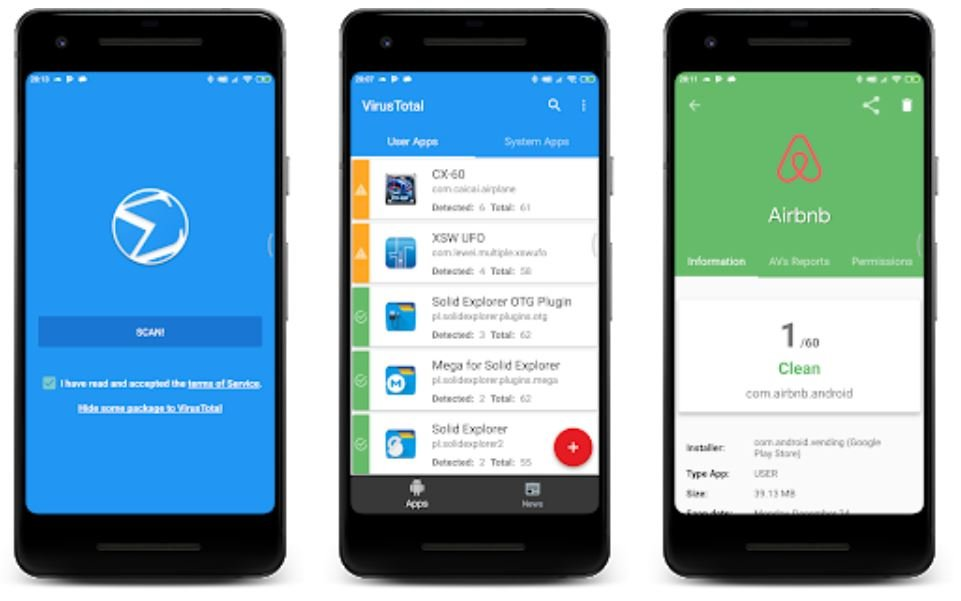

На Android-смартфонах рекомендуємо встановити такі додатки:

- VirusTotal – мобільний застосунок популярного онлайн-сервісу VirusTotal для перевірки файлів на віруси.

- Bitdefender Mobile Security – компактний антивірус з базовим набором необхідних функцій.

- Eagle Security – застосунок для захисту від атак на стільниковий зв’язок, виявлення фальшивих базових станцій.

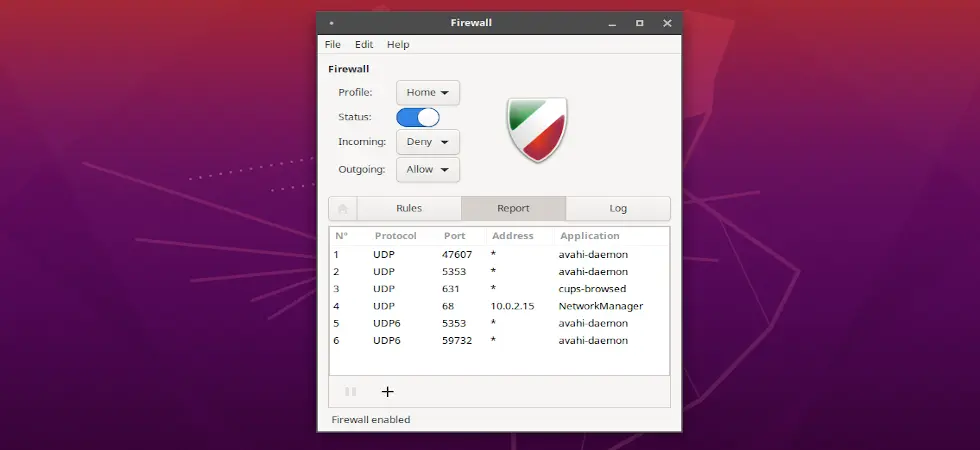

На операційних системах сімейства Linux додатково бажано налаштувати мережевий екран.

Пропонуємо наступні рішення:

- UFW (Uncomplicated Firewall) – брандмауер з простим інтуїтивним веб-інтерфейсом та CLI, який керує правилами блокування IPtables і дає можливість налаштувати їх під себе. Доступний по замовчуванню в Ubuntu та Debian.

- CSF (ConfigServer Security Firewall) – просунута система безпеки, яку можна використовувати як на локальних Linux-системах, так і VPS/VDS серверах. Включає різні рішення, може слугувати як IDS (Intrusion Detect System).

- Snort – IPS-система для запобігання вторгненням з відкритим OpenSource кодом. Має вбудовану функцію сніффера інтернет-пакетів (tcpdump), що корисно для відстеження мережевого трафіку.

Порада №10. Уважно перевіряйте інформацію, здійснюйте факт-чекінг

Ретельно перевіряйте будь-яку інформацію, яку знаходите і читаєте в інтернеті, яку вам пропонують чи надсилають. Сюди також відноситься інформація в різних договорах, правилах, політиках. В еру інформаційних війн і соціальної інженерії можуть підсунути та опублікувати що завгодно, однак не треба відразу всьому вірити. Виробіть звичку для кожного факту шукати два-три, а то й більше джерела.

Якщо побачили “гарячу новину” чи “шок-контент” – не спішіть поширювати, зачекайте кілька годин. Часто буває, коли навіть перевірені видання спершу публікують, а потім самі ж спростовують, заперечують або просто видаляють інформацію.

Буває й так, що навмисно вкидається якась “затравка”, щоби викликати чи перевірити реакцію суспільства. Завжди майте власну голову на плечах – довіряйте лише фактам.

Непогана інфографіка по цій темі:

Особливо дотримуйтесь правил інформаційної гігієни у соцмережах, де плідно працюють інтернет-тролі та ботоферми – фальшиві акаунти, які ведуть інформаційну війну та ворожу пропаганду. Не публікуйте домисли чи докори на вразливі теми, наприклад політичного чи релігійного характеру. Лінгвістичний аналіз і алгоритми соцмереж можуть оцінити це як порушення і заблокувати ваш акаунт без права на поновлення, а ваші дані будуть знищені.

У час воєнного або надзвичайного стану утримайтесь від поширення будь-якої інформації, у якій не впевнені і не переконані на всі 100%. Не фотографуйте і не викладайте у соцмережах переміщення військової техніки, військові і стратегічні об’єкти, наслідки ворожих ударів – це тільки допомагає ворогу. Посилайтесь лише на перевірені офіційні джерела.

Онлайн-сервіси для факт-чекінгу:

Корисні ресурси та посилання

- GitHub: Personal Security Checklist

- CPJ. Цифрова безпека: Посібники для кращого захисту від зловживань в Інтернеті.

- EFF. Surveillance Self-Defense.

- Online Abuse: A Self-Defence Guide.

- Me and My Shadow. The Control of Your Data.

- ONLINE HARASSMENT FIELD MANUAL

- Trollbusters. Digital Hygiene Lessons.

- OnlineSOS Checklists.

- Security in a box. What do you need to protect?

- Дмитро Момот. Конференція HackIT-2017. Системи унікалізації і ідентифікації користувачів в мережі. Методи захисту від них.

ПОДІЛИТИСЬ У СОЦМЕРЕЖАХ: