Фреймворк (від англ. framework) – це система, яка являє собою готовий шаблон, каркас або еталон, який можна застосовувати на практиці для здійснення тих чи інших дій, операцій. У даному контексті мова піде про фреймворки з кібербезпеки. Вони містять буквально усе, що потрібно для управління інформаційною та кібербезпекою: рекомендації та правила, сертифікації, методології, концепції, рішення, інструменти. Завдяки cybersecurity-фреймворкам будь-який бізнес, установа чи організація мають змогу бути надійно захищеними й відповідати міжнародним стандартам.

Фреймворк з кібербезпеки – це фундамент, “дорожня карта”, яка дає чіткі правила і вказівки як реагувати на інциденти, як оцінювати ризики та здійснювати політику безпеки. Саме тому у багатьох країнах світу фреймворки з кібербезпеки є обов’язковим стандартом, якого слід дотримуватися всюди: в компаніях, організаціях, на підприємствах, держустановах. Аби зрозуміти, який cybersecurity framework обрати, від чого відштовхнутися у своїй практиці, пропонуємо проаналізувати кращі рішення.

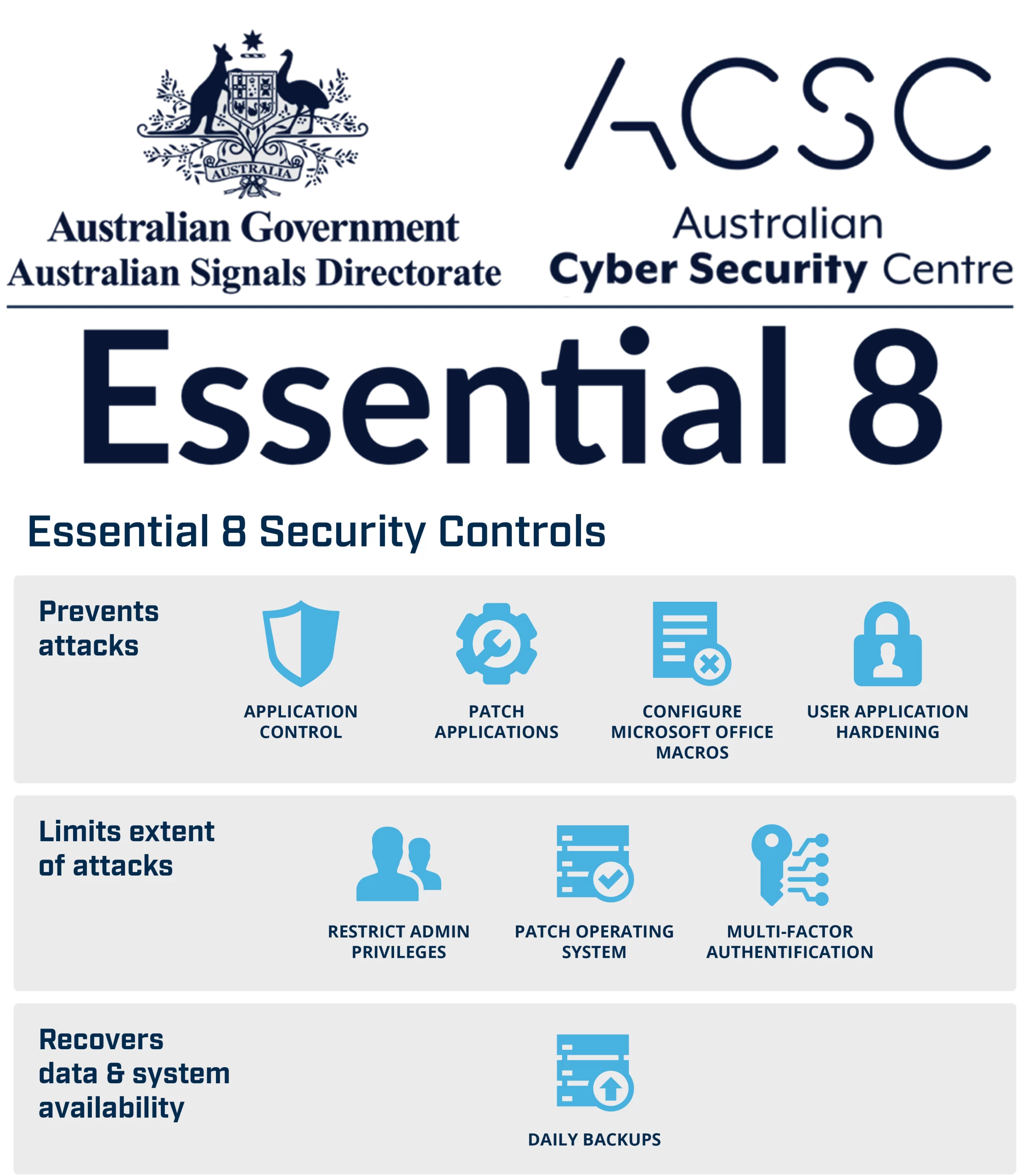

ACSC Essential 8

ACSC розшифровуєттся як Australian Cyber Security Center (Австралійський центр з кібербезпеки). Намагаючись значно підвищити стійкість австралійського бізнесу до кібернетики, федеральний уряд Австралії зобов’язав дотримуватися 8 засобів контролю кібербезпеки, що отримали назву – Essential 8.

Ці 8 стратегій складаються з наступних частин:

- Оцінка вразливостей безпеки та застосування патчів (оновлення);

- Впровадження контролю програм і додатків;

- Конфігурація програм і додатків;

- Безпека платформи Microsoft Office (зокрема, макросів);

- Рекомендації по захисту операційної системи;

- Обмеження адміністративних привілеїв (налаштування прав доступу);

- Запровадження багатофакторної авторизації (MFA/2FA);

- Регулярне резервне копіювання.

Відповідність цим критеріям оцінюється трирівневою шкалою “зрілості”:

- Перший рівень зрілості – часткового відповідає цілям стратегії;

- Другий рівень зрілості – в основному відповідає цілям стратегії;

- Третій рівень зрілості – повністю відповідає цілям стратегії.

Такий поділ дозволяє організаціям визначити свій поточний стан відповідності вимогам з кібербезпеки та розуміти, які конкретно зусилля необхідні для просування далі по цьому фреймворку.

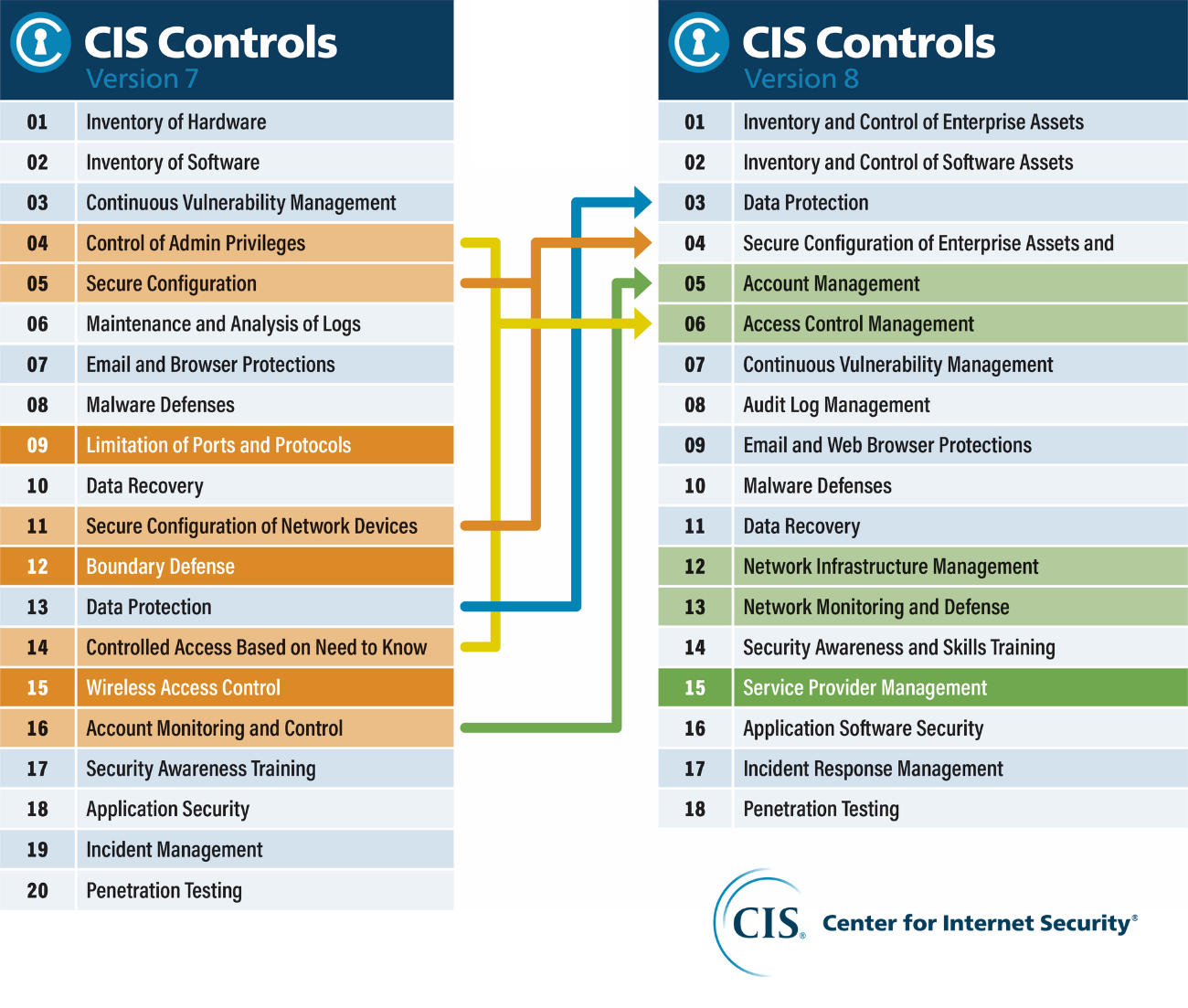

CIS Critical Security Controls

CIS Critical Security Controls – це збірка найкращих практичних порад і рекомендацій з комп’ютерної безпеки. Проєкт було розпочато у 2008 році Інститутом SANS (США). Потім право власності було передане Раді з кібербезпеки США (CCS) у 2013 році, а у 2015 році передане організації Центр Інтернет-безпеки (Center for Internet Security, CIS). Початково фреймворк був відомий як Рекомендації з аудиту консенсусу, а також як SANS Critical Security Controls (SANS Top 20).

CIS Controls v8 об’єднує та консолідує 18 правил з кібербезпеки (у попередній редакції було 20-ть, але деякі пункти відкинули):

- Інвентаризація та контроль корпоративних активів (апаратне забезпечення);

- Інвентаризація та контроль програмних активів (програмне забезпечення);

- Захист даних;

- Конфігурація безпеки усіх активів;

- Аккаунтінг, менеджмент облікових записів користувачів;

- Управління контролем доступу;

- Регулярний моніторинг вразливостей (оцінка та відстеження);

- Управління системними журналами та подіями (адміністрування);

- Захист електронної пошти та веб-переглядача (браузера);

- Захист від шкідливого коду і програм;

- Резервне копіювання і відновлення даних;

- Управління мережевою інфраструктурою (адміністрування мережі);

- Захист мережі;

- Навчання з кібербезпеки та покращення кваліфікації користувачів;

- Управління і контроль постачальників послуг;

- Безпека прикладного програмного забезпечення;

- Управління реагуванням на кіберінциденти;

- Тестування на проникнення.

CSA Cloud Controls Matrix (CCM)

CSA Cloud Controls Matrix (CCM) — це фреймворк з кібербезпеки для хмарних обчислень і платформ, розроблений організацією Cloud Security Alliance (CSA) відповідно до керівництва Security Guidance for Critical Areas of Focus in Cloud Computing v4.0. Складається зі 197-ти цілей управління і контролю, структуровані в 17 областях, що охоплюють усі ключові аспекти хмарних технологій.

Перелік CSA Controls:

- Аудит і Гарантійне забезпечення (обслуговування);

- Безпека додатків та інтерфейсу (дизайну);

- Управління безперервністю бізнесу та операційна стійкість;

- Контроль змін та управління конфігурацією;

- Криптографія, шифрування та управління ключами;

- Безпека центру обробки даних;

- Безпека даних та управління життєвим циклом конфіденційності;

- Управління ризиками та відповідність вимогам;

- Управління людськими ресурсами;

- Ідентифікація та управління доступом;

- Сумісність та портативність (мобільність);

- Безпека інфраструктури і віртуалізації;

- Журналювання і моніторинг;

- Розслідування кіберінцидентів і хмарна (cloud) форензика;

- Управління ланцюгами постачання (Supply chain), прозорість та підзвітність;

- Управління загрозами та вразливістю;

- Універсальне управління кінцевими точками (робочими місцями).

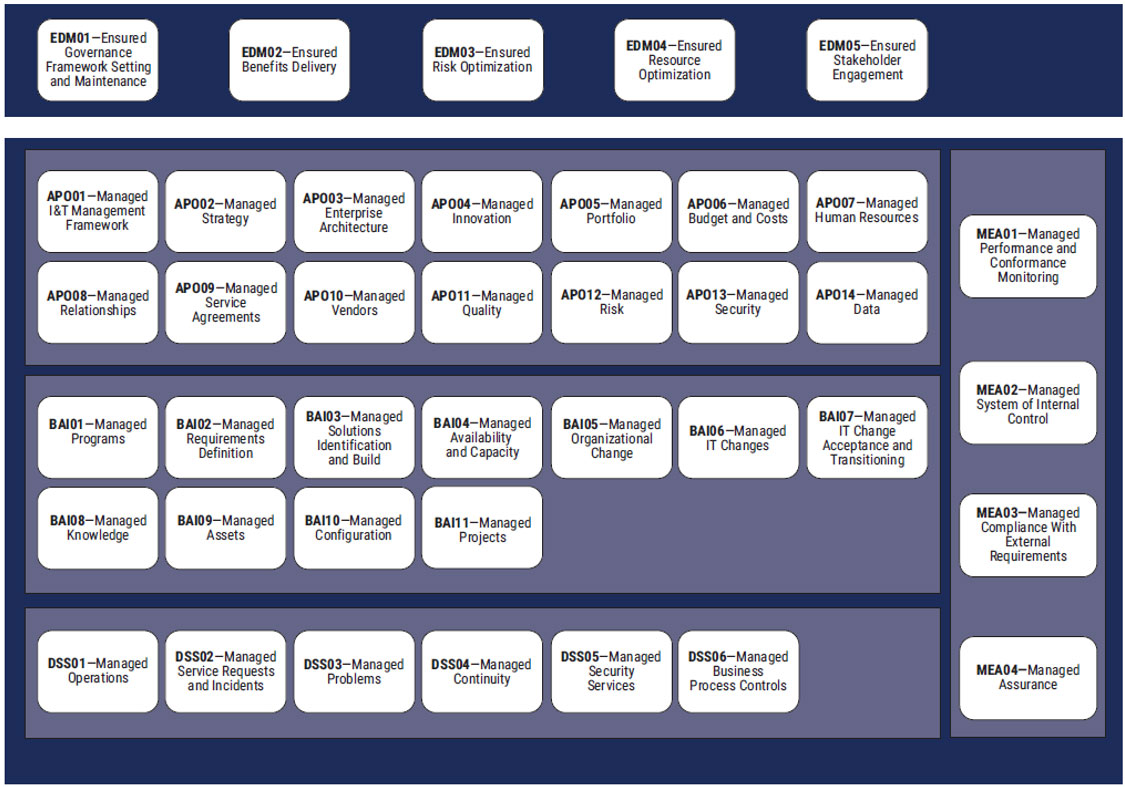

COBIT

COBIT (Control Objectives for Information Technology) – ІТ-стандарт і фреймворк з кібербезпеки, розроблений ISACA (Асоціація аудиту та контролю інформаційних систем). Вперше був виданий у 1996 році, у 2012 році відбувся реліз COBIT 5, який оновили у 2019 році.

Стандарт сприяє чіткішій координації дій ІТ-департаменту та керівництва компанії, об’єднує в собі ряд інших стандартів, що дозволяє на високому рівні отримувати інформацію про стан ІТ та управляти цілями і задачами. Головне завдання COBIT – ліквідація розриву між баченням керівництва компанії і IT-департаментом. В COBIT детально описані цілі, принципи і об’єкти управління, чітко визначені процеси і вимоги до них, описаний інструментарій для практичної реалізації завдань. І звісно ж приведені практичні рекомендації по управлінню IT-безпекою.

COBIT включає 5 областей управління ризиками:

- EDM: Evaluate, Direct, and Monitor;

- APO: Align, Plan, and Organization;

- BAI: Build, Acquire, and Implement;

- DSS: Deliver, Service, and Support;

- MEA: Monitor, Evaluate, and Assess.

Основні принципи архітектури COBIT:

- Розуміння корпоративної стратегії;

- Структурування системи управління;

- Вдосконалення сфери діяльності;

- Довершеність у проєктуванні.

Фактично, COBIT творить ідеальну систему управління компанією та бізнес-процесами, де безпека, аудит, постійні покращення та вдосконалення посідають чільне місце.

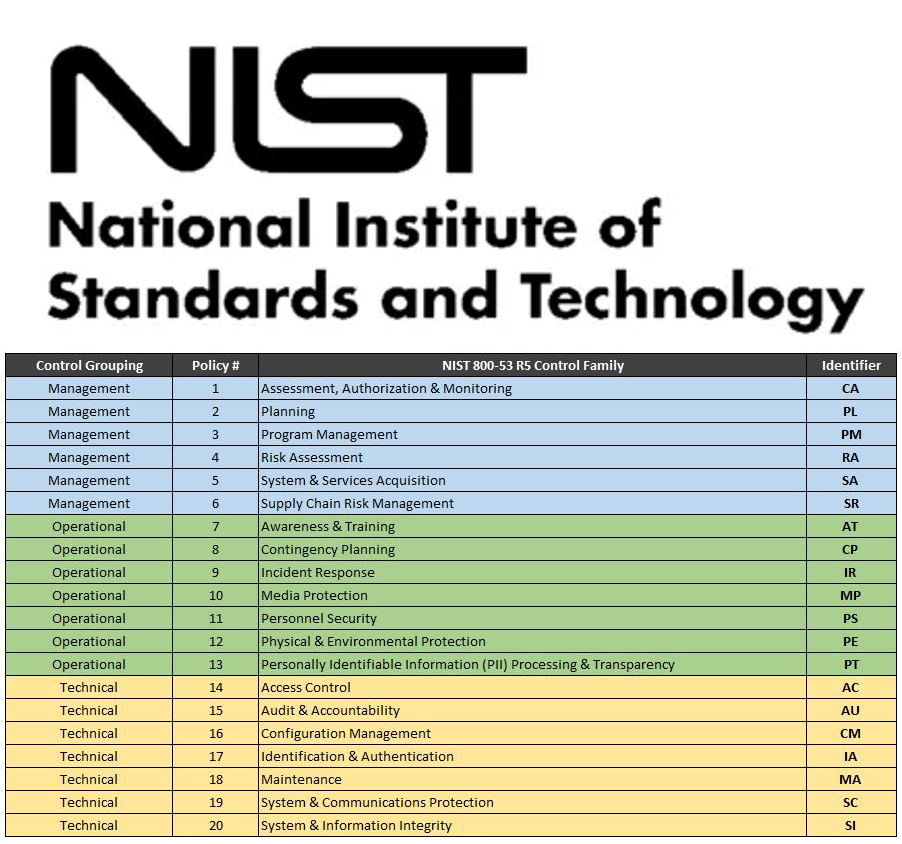

NIST

NIST (National Institute of Standarts and Technology) Cybersecurity Framework – один з найбільш впливових та визнаних світовою спільнотою фреймворків безпеки інформаційних систем, розроблений на державному рівні в США. Містить перелік кращих практик і рекомендацій з кібербезпеки. Існує велика кількість версій фреймворка, в залежності від типу і роду діяльності організації. Ми зупинимося на найпопулярнішій з них – серія NIST 800-53, яка включає близько 20-ти розділів управління кібербезпекою.

Перелік розділів NIST:

- AC – Access Control (Контроль доступу);

- AT – Awareness and Training (Обізнаність і навчання);

- AU – Audit and Accountability (Аудит і підзвітність);

- CA – Assessment, Authorization, and Monitoring (Оцінка, Авторизація та Моніторинг);

- CM – Configuration Management (Управління конфігурацією);

- CP – Contingency Planning (Планування на випадок надзвичайних ситуацій);

- IA – Identification and Authentication (Ідентифікація та Аутентифікація);

- IP – Individual Participation (Індивідуальна Участь);

- IR – Incident Response (Реагування на інциденти);

- MA – Maintenance (Обслуговування);

- MP – Media Protection (Безпека медіа);

- PA – Privacy Authorization (Приватність авторизації);

- PE – Physical and Environment Protection (Фізична охорона та безпека життєдіяльності);

- PL – Planning (Планування);

- PM – Program Management (Програмний менеджмент);

- PS – Personnel Security (Безпека персоналу);

- RA – Risk Assessment (Оцінка ризиків);

- SA – System and Services Acquisition (Контроль постачанням послуг);

- SC – System and Communications Protection (Захист систем комунікації);

- SI – System and Information Integrity (Цілісність інформаційних систем).

ETSI

ETSI (European Telecommunications Standards Institute) – некомерційна організація, яка бере свій початок у 1986 році. Займається дослідженням, розробкою, тестуванням та запроваджуванням телекомунікаційних та ІТ-стандартів, які застосовуються на всій території Європейського Союзу (ЄС). В організацію входять близькл 900 учасників з більше, ніж 65 країн і 5-ти континентів світу.

ETSI розробила безліч стандартів, однак на увагу заслуговує технічний звіт ТР 103 305-1 “Critical Security Controls for Effective Cyber Defence” (Критичний контроль безпеки для ефективного кіберзахисту), який складається з кількох частин:

- Part 1: The Critical Security Controls

- Part 2: Measurement and auditing

- Part 3: Service Sector Implementations

- Part 4: Facilitation Mechanisms

- Part 5: Privacy enhancement

ENISA

ENISA (European Union Agency for Cybersecurity) – міжнародна європейська організація, яка сприяє розвитку та поширенню стандартів кібербезпеки серед країн ЄС. Основою є фреймворк National Capabilities Assessment Framework (NCAF), який пропонує країнам спосіб оцінити свою кібербезпеку, даючи їм керівні принципи для розробки національних стратегій.

Фреймворк ENISA охоплює такі теми:

- Корисна інформація для розробки довгострокових стратегій;

- Виявлення прогалин у програмах кібербезпеки;

- Можливості для підвищення функціональності і ефективності кібербезпеки;

- Підтримка політичної відповідальності;

- Встановлення довіри громадськості та міжнародного рівня довіри;

- Створення громадського іміджу прозорості;

- Уміння передбачати майбутні проблеми;

- Визначення засвоєних уроків та найкращих практик;

- Забезпечення базової лінії кібербезпеки в ЄС;

- Оцінка національних можливостей кібербезпеки.

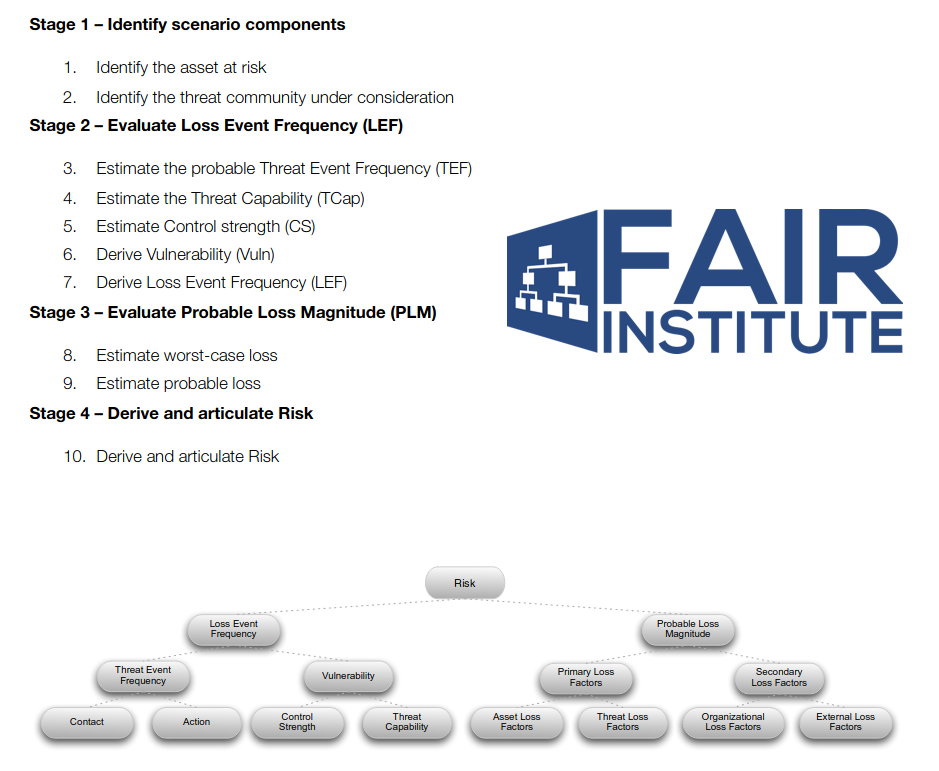

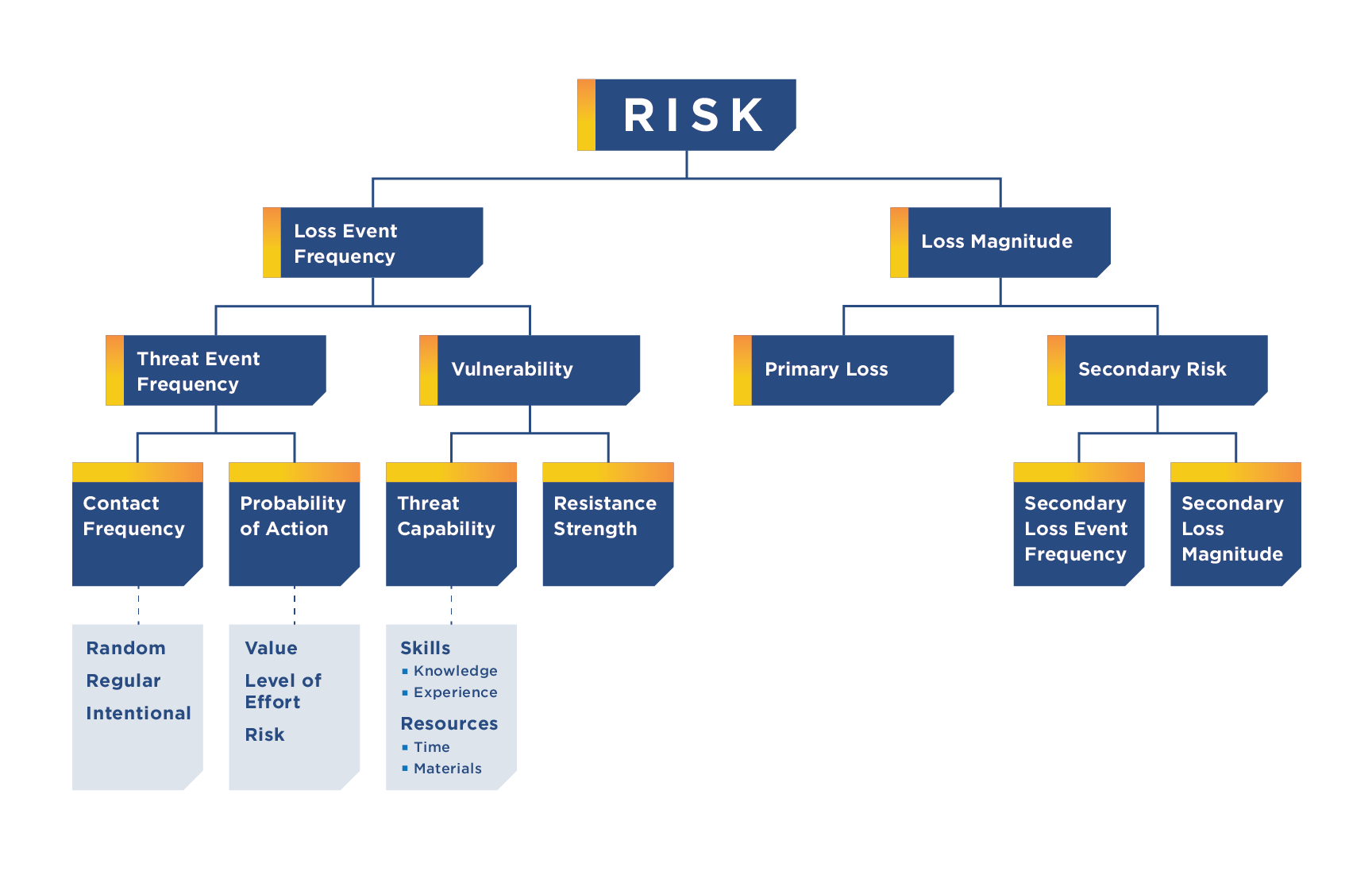

FAIR

FAIR Institute є некомерційною організацією, місія якої полягає у створенні та просуванні найкращих практик управління ризиками, щоб фахівці могли краще співпрацювати зі своїми бізнес-партнерами. Фреймворк FAIR застосовує чіткий підхід до управління ризиками.

FAIR визначає 6 видів збитків:

- Продуктивність – скорочення організації ефективного виробництва товарів або послуг з метою створення вартості;

- Відповідь – ресурси, витрачені на дії після несприятливої події;

- Заміна – витрати на заміну/ремонт пошкодженого активу;

- Штрафи та судові рішення (F/J) – витрати на загальну юридичну процедуру, що випливає з несприятливої події;

- Конкурентна перевага (CA) – упущені можливості через інцидент безпеки;

- Репутація – втрачені можливості або продажі через зниження корпоративного іміджу після події;

Загрози класифікуються за характером дії:

- Доступ – читання даних без належної авторизації;

- Зловживання – використання активу без дозволу та або не за призначенням;

- Розкриття – агент надає іншим людям доступ до даних;

- Зміна – зміна активів (зміна даних або конфігурації);

- Заборона доступу – агент не дозволяє законним способом користувачам отримати доступ до активу.

Загалом, FAIR найбільше пов’язаний з управлінням ризиків, пов’язаних з корпоративними процесами, тобто бізнесом.

HITRUST

HITRUST CSF – потужний фреймворк з організації безпеки, створений для забезпечення конфіденційності на основі різних ризиків та стандартів, зокрема HIPAA, GDPR, PCI-DSS. Складається з 49 цілей контролю за 156 специфікаціями управління, які є частинами 14 категорій контролю безпеки.

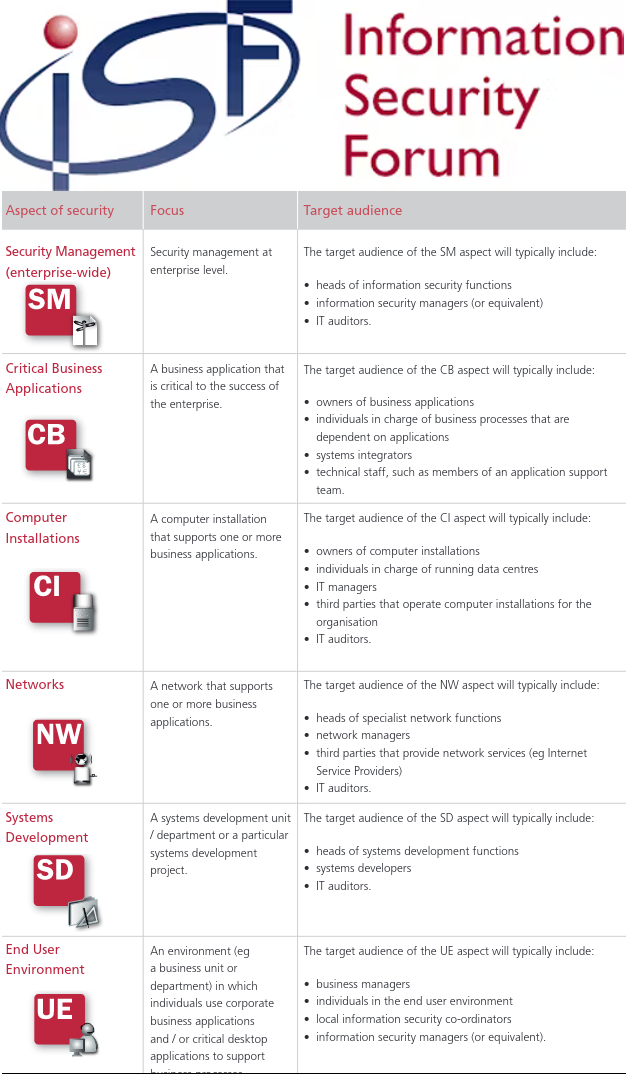

ISF

ISF (Information Security Forum) – закрита організація, члени якої складаються з VIP-представників, які входять до списків Fortune 500 і Forbes 2000. Організація зосереджується на обговоренні питань безпеки, обміну досвідом та практичними рішеннями. Особливого значення має розроблений ISF фрейворк з кібербезпеки SOGP 2020, який включає чимало корисних принципів і цілей.

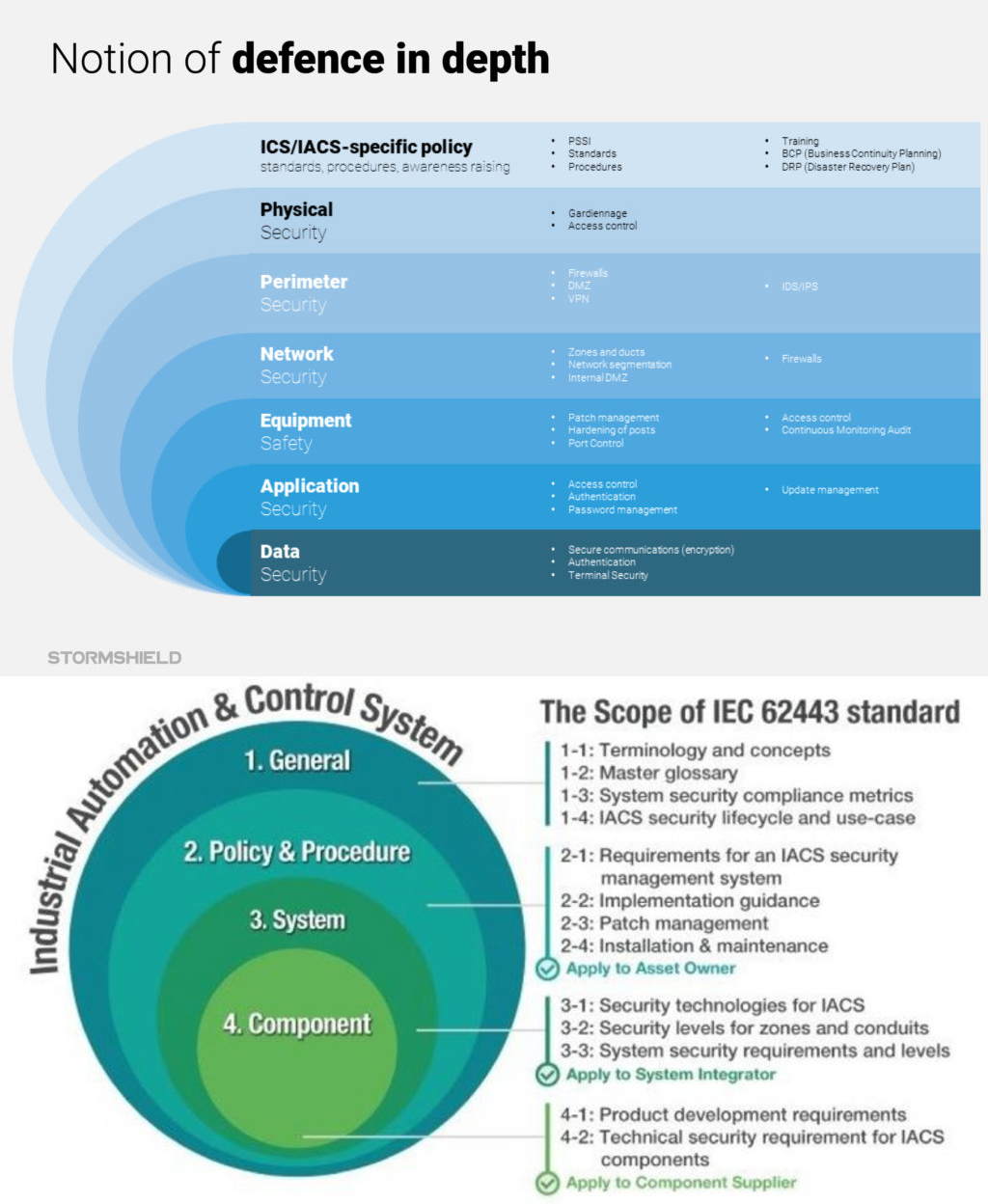

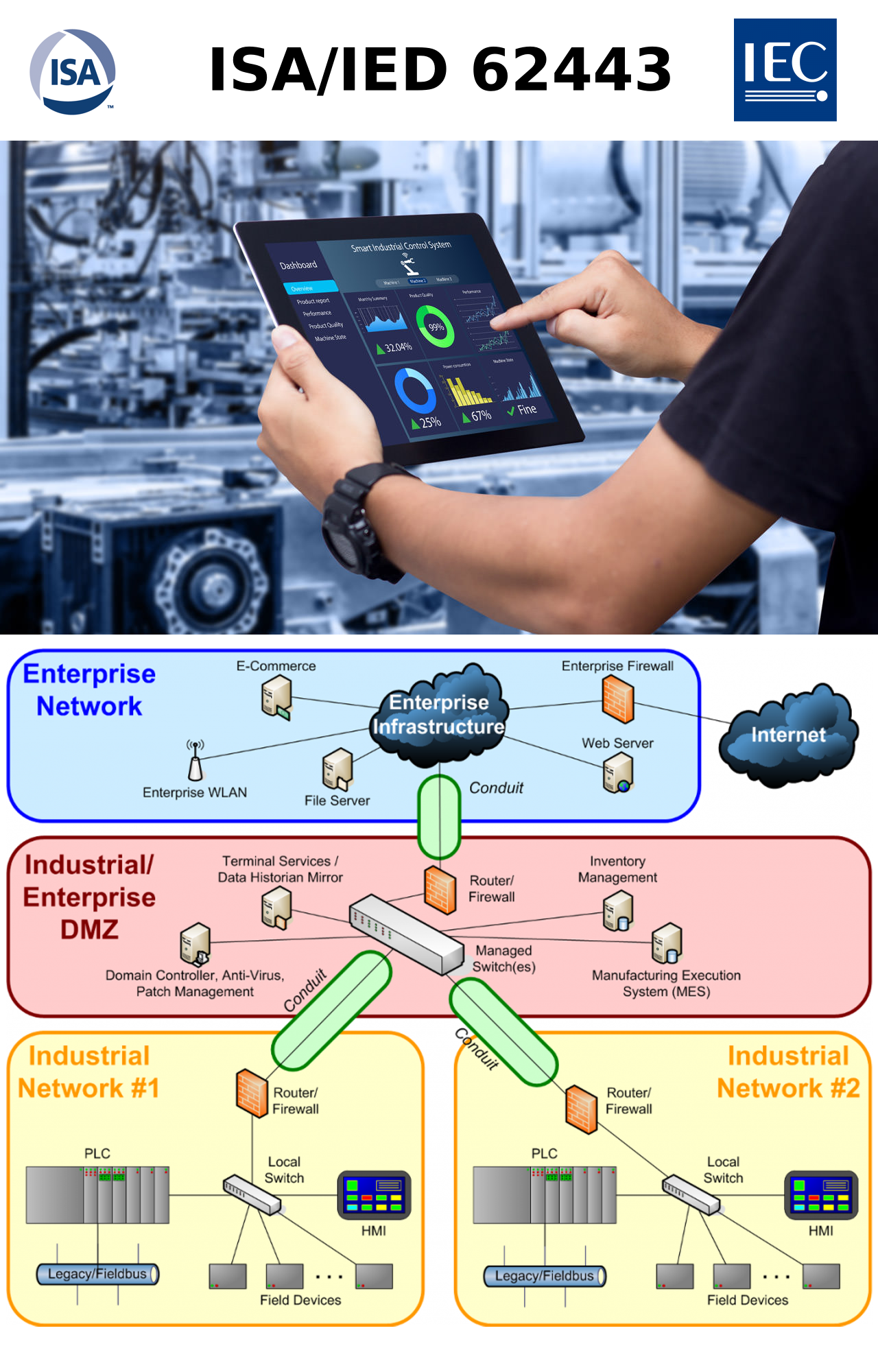

ISA/IEC

ISA/IEC 62443 – це серія міжнародних стандартів безпеки для промислових систем автоматизованого управління, розроблена комітетом ISA (International Society of Automation, заснований у 1945 році) і прийнята Міжнародною електротехнічною комісією (IEC). Забезпечує гнучку структуру для усунення та пом’якшення поточних і майбутніх вразливостей, ризиків безпеки в системах промислової автоматизації та контролю (IACS). Комітет спирається на внесок і знання експертів з безпеки IACS з усього світу.

Фреймворк серії ISA-62443-4-2 Security for Industrial Automation and Control Systems: Technical Security Requirements for IACS Components (Безпека для промислової автоматизації та систем управління: технічні вимоги безпеки для компонентів IACS) використовує стандарти CIP Security й надає технічні вимоги кібербезпеки для компонентів, які складають автоматизовані системи керування (АСУ-ТП), зокрема вбудованих пристроїв, мережевих компонентів, хост-компонентів та програмних додатків. Фреймворк є багатошаровим та містить чимало рівнів безпеки. Чималу увагу в ньому зосереджено на контролі доступу, авторизації й аутентифікації.

Існує 7 вимог IEC 62443:

- Контроль ідентифікації та аутентифікації;

- Застосування контролю;

- Цілісність системи;

- Конфіденційність даних;

- Обмежений потік даних;

- Доступність ресурсів.

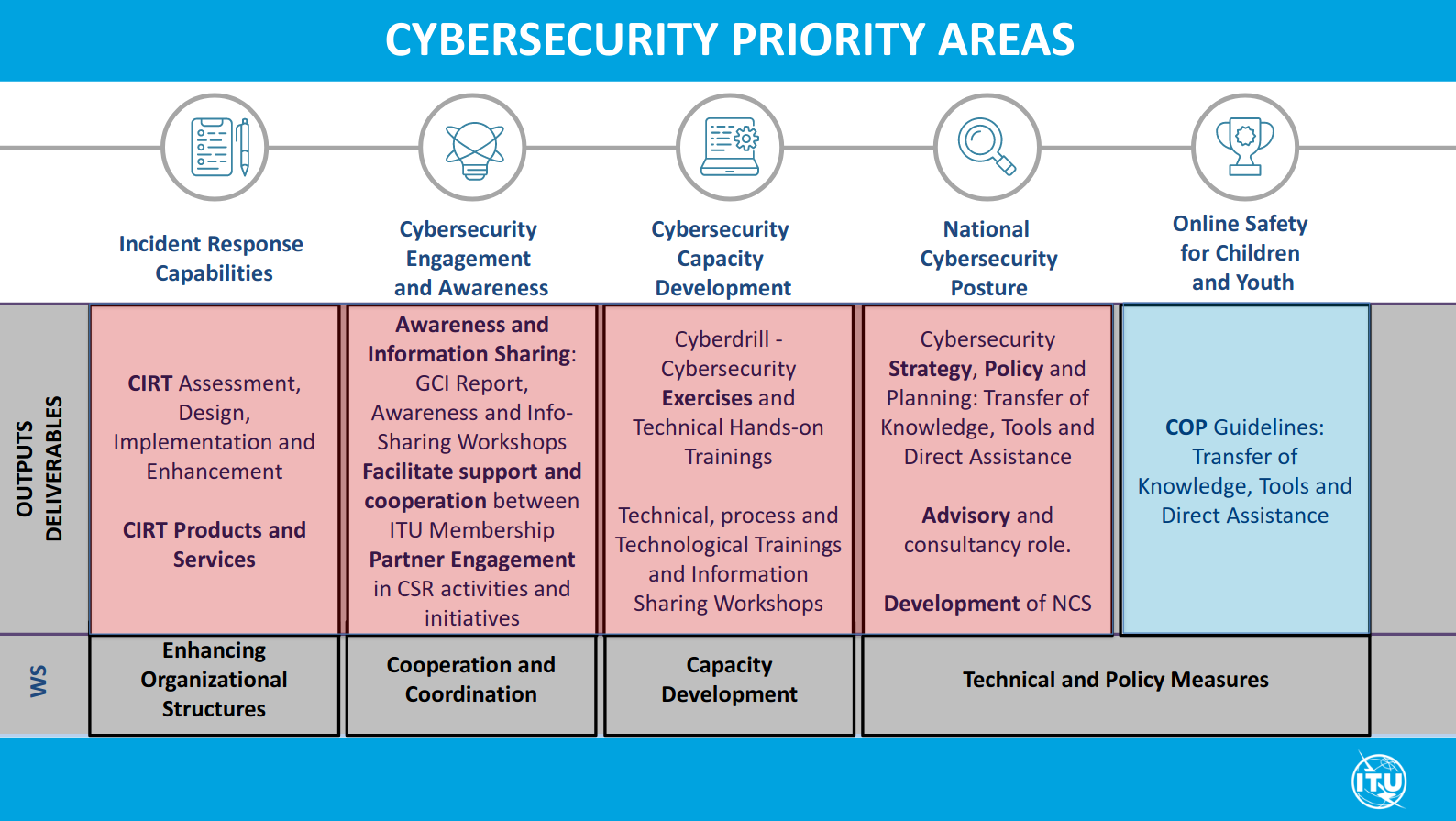

CIIP

CIIP розшифровується як Critical Information Infrastructure Protection, фреймворк створено міжнародною організацією ITU (International Telecommunications Union), містить всеохоплюючу стратегію безпеки.

CIIP включає такі пункти:

- Співпраця між урядом та приватним сектором: співпрацювати на всіх етапах розробки для покращення інформації про реагування на інциденти та вирішення пов’язаних проблем;

- Визначені можливості управління: визначення національних та міжнародних державних та приватних сторін, які співпрацюватимуть у розробці інструментів та процедур захисту кіберресурсів, поширенні інформації про управління інцидентами, створенні інтегрованих процесів управління ризиками, а також оцінці та переоцінці ефективності програми;

- Юридична інфраструктура: створити органи та процедури оцінки кіберзлочинності, а також будь-які необхідні правові інфраструктури;

- Культура кібербезпеки: запровадити план кібербезпеки для державних систем, просувати комплексну національну програму обізнаності, підтримувати інформаційно-роз’яснювальну роботу з дітьми та окремими користувачами, покращити дослідження та визначити вимоги до навчання.

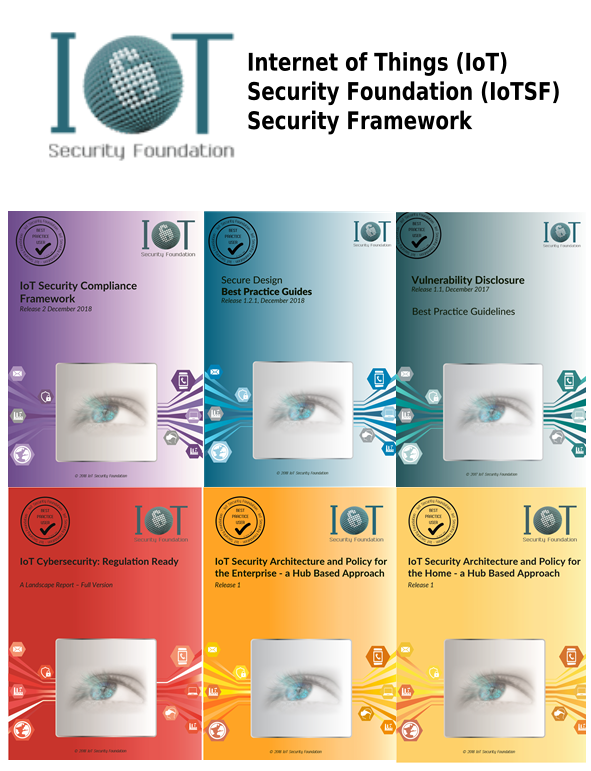

IOTSF

IoTSF (IoT Security Foundation) – некомерційна міжнародна організація, що об’єднує фахівців з безпеки IoT пристроїв, постачальників апаратного та програмного забезпечення IoT, постачальників мереж, системних конкретизаторів, інтеграторів, дистриб’юторів, роздрібних торговців, страховиків, місцевих органів влади та державних установ. Організацією було випущено ряд фреймворків з безпеки, які повністю охоплюють IoT (підключені до інтернету цифрові пристрої).

Можна виділити 6 ключових тем, на яких акцентується IoTSF:

- Менеджмент управління безпекою;

- Інженерія безпеки;

- Шифрування, криптографія;

- Безпека мереж і додатків;

- Безпека виробничих процесів і постачальників;

- Безпека клієнтів.

ISO 27001

ISO – є апологетом серед усіх існуючих стандартів безпеки. Один з найстаріших, заснований у далекому 1947 році, він містить численні правила і регуляції для менеджменту і управління ризиками. У цьому плані важливою є серія стандартів ISO 27000, зокрема ISO 27001 – включає вимоги до встановлення, впровадження, підтримки та постійного затвердження СУІБ.

Практики ISO 27001 включають 114 правил (controls) у 14 групах:

- A.5: Information security policies (2 controls)

- A.6: Organization of information security (7 controls)

- A.7: Human resource security – 6 controls that are applied before, during, or after employment

- A.8: Asset management (10 controls)

- A.9: Access control (14 controls)

- A.10: Cryptography (2 controls)

- A.11: Physical and environmental security (15 controls)

- A.12: Operations security (14 controls)

- A.13: Communications security (7 controls)

- A.14: System acquisition, development and maintenance (13 controls)

- A.15: Supplier relationships (5 controls)

- A.16: Information security incident management (7 controls)

- A.17: Information security aspects of business continuity management (4 controls)

- A.18: Compliance; with internal requirements, such as policies, and with external requirements, such as laws (8 controls)

Описувати більш детально ISO 27001 немає сенсу, адже це один з найпопулярніших та найпрестижніших фреймворків з кібербезпеки, який активно застосовується в різних куточках світу, зокрема в Україні.

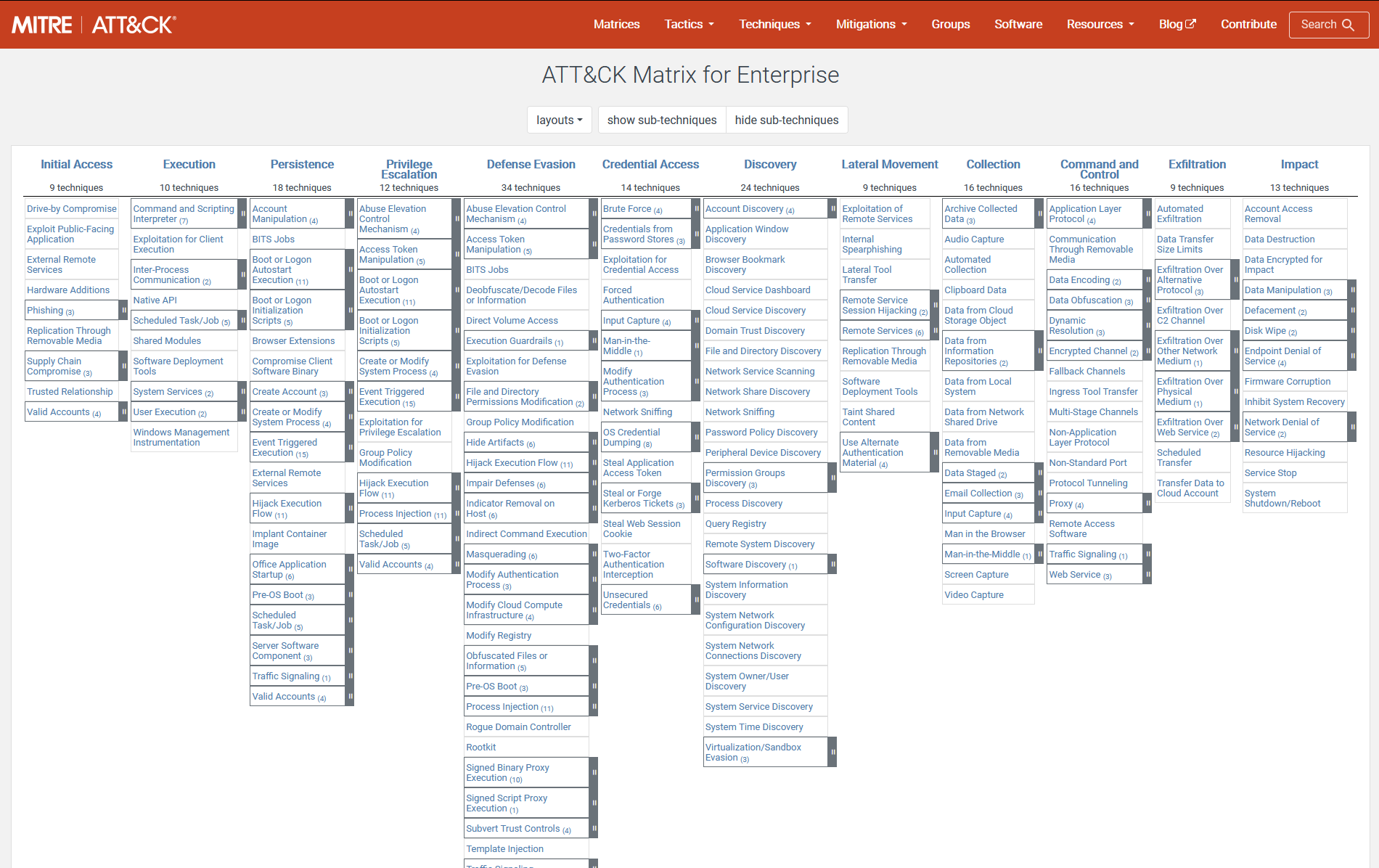

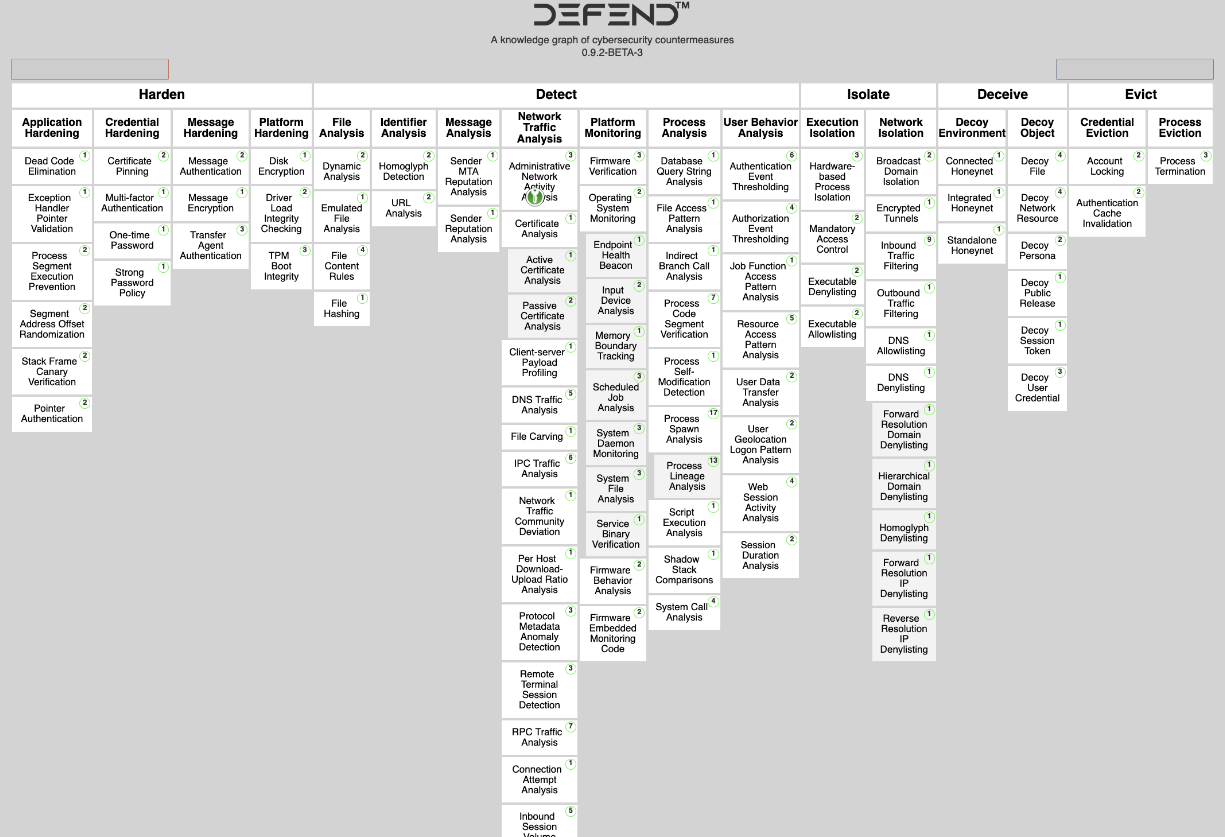

MITRE

MITRE – некомерційна організація, яка досліджує і популяризує безпеку, заснована федеральною агенцією США. Організацією були випущені фреймворки з кібербезпеки: MITRE ATT&CK та MITRE D3FEND, що визначають тактику нападу та тактику захисту відповідно. Обидва фреймворки добре напрацьовані (складаються з багатьох матриць-розділів), об’ємні та ефективні, відповідають сучасним зразкам кібербезпеки. Варто наголосити на необхідності створення україномовних версій цих фреймворків.

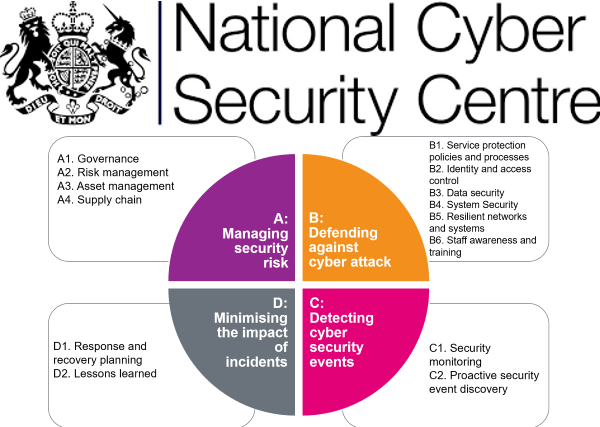

NCSC CAF

NCSC CAF розшифровується як National Cyber Security Centre (NCSC) Cyber Assesment Framework (CAF). Є фреймворком з кібербезпеки Сполученого Королівства Великобританії.

NCSC CAF складається з 4-х об’єктивних частин:

- A: Управління ризиками безпеки;

- B: Захист від кібератак;

- C: Моніторинг подій безпеки;

- D: Мінімізація ризиків та наслідків від кібеінцидентів.

Вони, у свою чергу, складаються ще з 14 підрозділів:

- A.1: Governance

- A.2 Risk management

- A.3: Asset management

- A.4: Supply chain risk management

- B.1: Service protection policies and processes

- B.2: Identity and access control

- B.3: Data security

- B.4 System security

- B.5: Resilient networks and systems

- B.6: Staff awareness and training

- C.1: Security monitoring

- C.2: Practice security event discovery

- D.1: Response and recovery planning

- D.2: Lesson learned

New Zealand PSR

New Zealand Protective Security Requirements (PSR) – фреймворк з кібербезпеки Нової Зеландії, складається з рекомендацій управлінням безпекою в різних секторах: державному (GOVSEC), управління персоналом (PERSEC), інформаційному (INFOSEC) та фізичному (PHYSEC). Фреймворк відзначається компактністю, простотою, чіткістю і зрозумілістю.

Ключові тези New Zealand PSR:

- GOV 1 – Встановіть та підтримуйте правильне керівництво

- GOV 2 – Майте ризикоорієнтований підхід

- GOV 3 – Забезпечте безперервність роботи бізнесу

- GOV 4 – Займайтесь навчанням та будьте обізнаними з безпеки

- GOV 5 – Управляйте ризиками при роботі з іншими

- GOV 6 – Управляйте кіберінцидентами

- GOV 7- Будьте готовими до підвищення ризиків безпеки

- GOV 8 – Оцінюйте свої можливості

- PERSEC 1 – Наймайте правильних людей

- PERSEC 2 – Забезпечте їх кар’єрний ріст та розвиток

- PERSEC 3 – Керуйте їх від’їздами/приїздами

- PERSEC 4 – Керуйте дозволами на національну безпеку

- PHYSEC 1 – Усвідомлюйте, що саме вам необхідно захищати

- PHYSEC 2 – Плануйте і проєктуйте свою фізичну безпеку

- PHYSEC 4 – Тримайте завжди вашу безпеку оновленою

- INFOSEC 1 – Формуйте цілі та об’єкти для захисту

- INFOSEC 2 – Проєктуйте вашу інформаційну безпеку

- INFOSEC 3 – Ретельно перевіряйте усі заходи безпеки

- INFOSEC 4 – Завжди будьте у курсі свіжих новин та подій

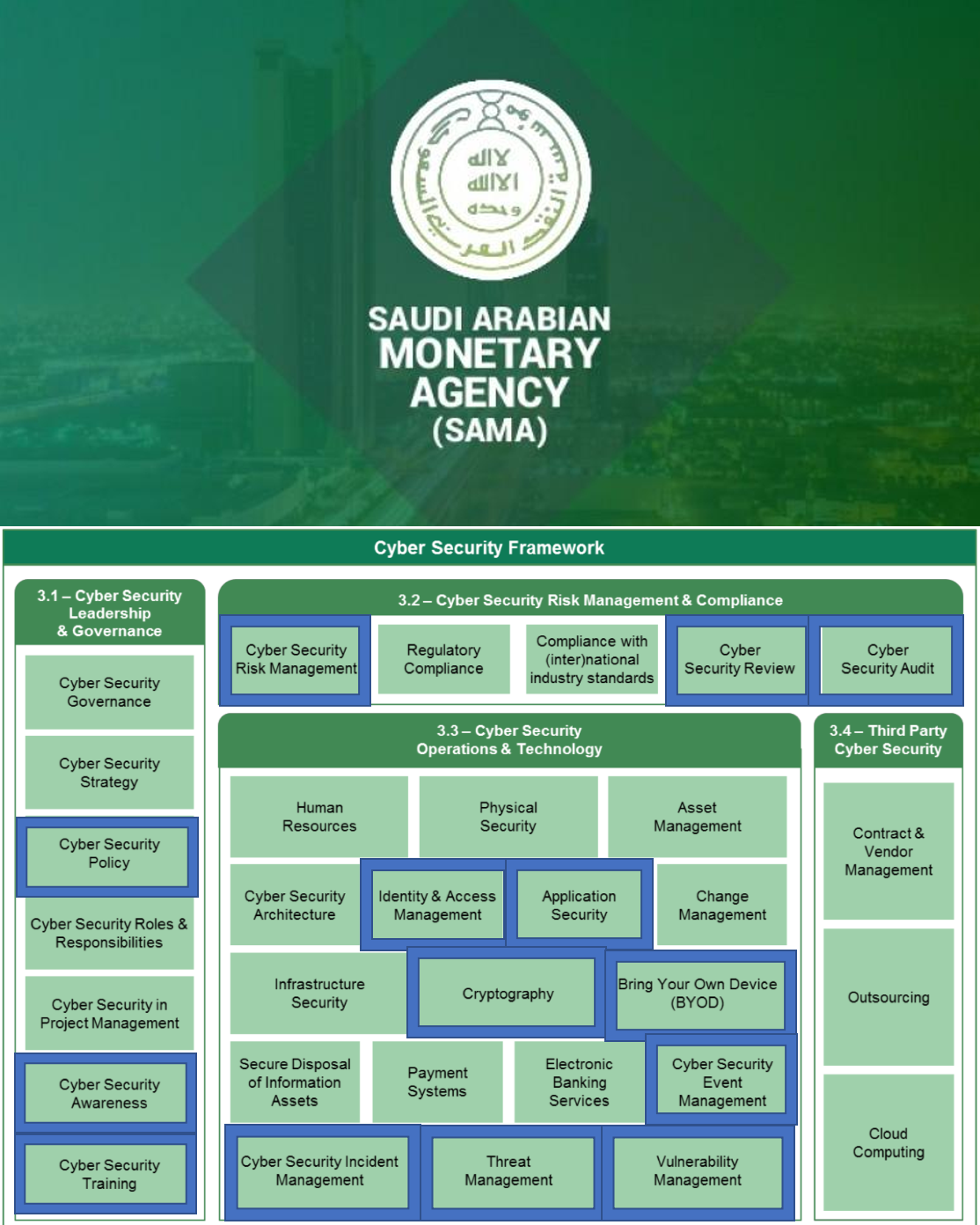

SAMA CSF

SAMA CSF розшифровується як Saudi Arabian Monetary Authority (SAMA) Cybersecurity Framework. Фреймворк був створений урядом Саудівської Аравії у відповідь на появу нових ризиків та вразливостей в онлайн-сервісах і технологіях, таких як фінтех і блокчейн. Досить добре спланований та структурований.

Цілі фреймворку SAMA CSF:

- Створити спільний підхід до вирішення проблеми кібербезпеки в рамках організацій та їх членів;

- Досягнення належного рівня зрілості контролю кібербезпеки;

- Забезпечення належного управління ризиками кібербезпеки.

Основні сфери впливу та захисту:

- Електронна інформація;

- Фізична інформація (книги, друковані видання і т.д);

- Програми і додатки, бази даних;

- Електронно-обчислювальні пристрої, комп’ютери;

- Інформаційні накопичувачі: флешки, жорсткі диски, компакт-диски, флоппі-диски і т.д.;

- Приміщення, обладнання, мережі зв’язку (технічна інфраструктура);

- Фінансова інфраструктура (банки, страхові компанії, бюро і т.д.);

- Критична інфраструктура.

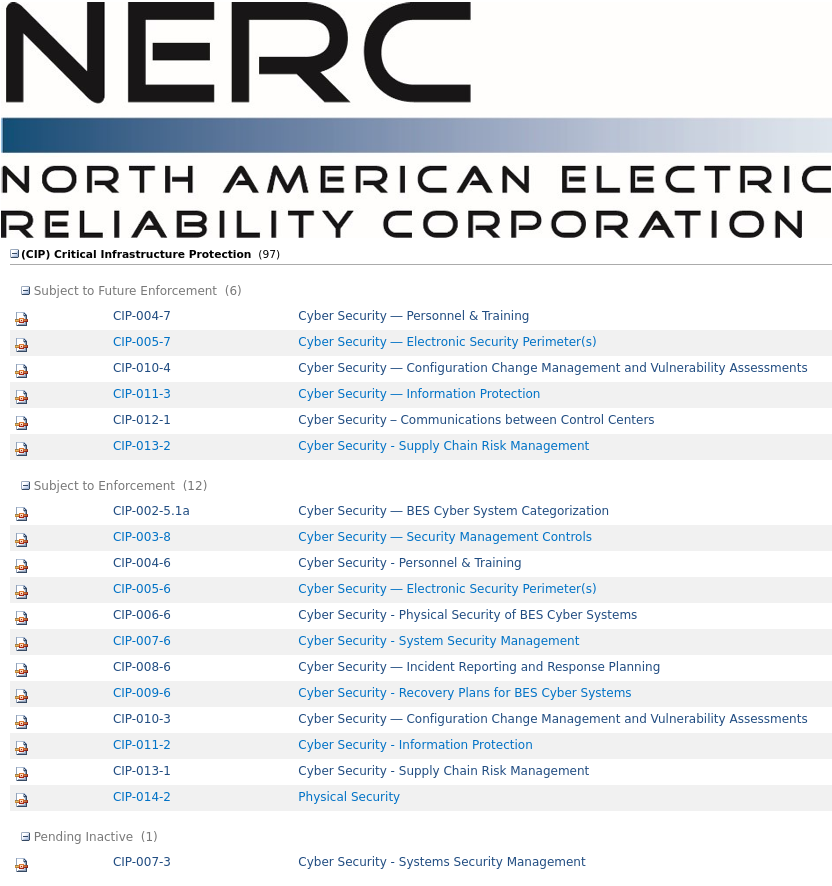

NERC

NERC (North American Electric Reliability Corporation) є некомерційним міжнародним регулюючим органом, орієнтованим на ефективне виправлення ризиків, що стоять перед енергосистемою. Його юрисдикція включає оптових користувачів енергосистеми, власників та операторів.

Фреймворк складається з 19-ти керівництв безпеки

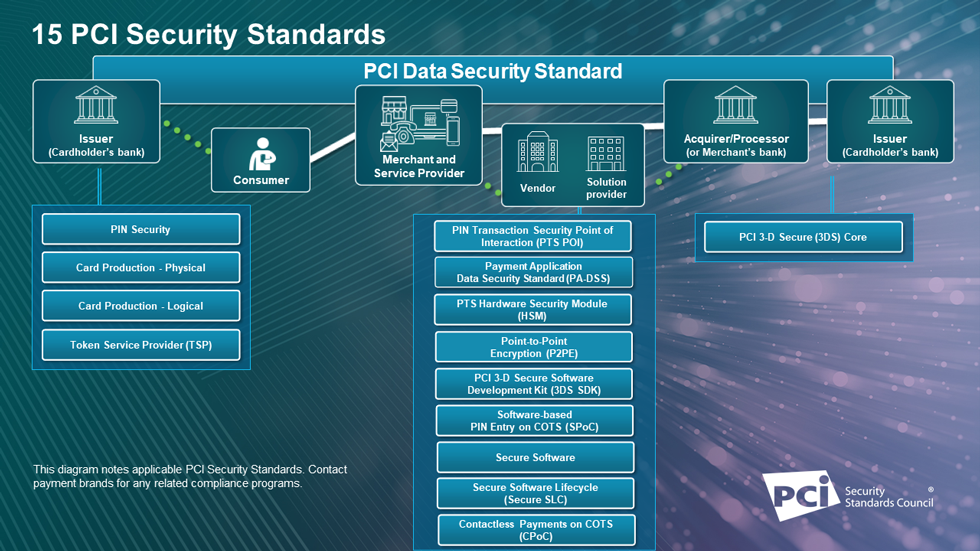

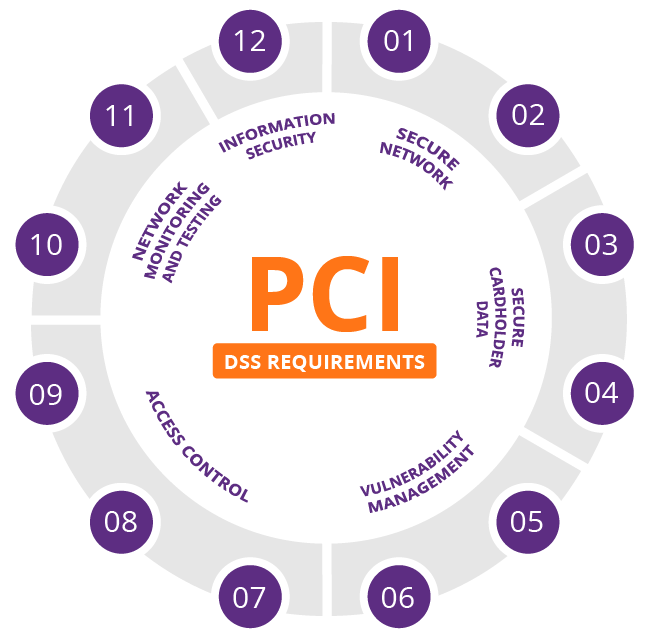

PCI-DSS

Payment Card Industry Data Security Standard (PCI DSS) – це Рада зі стандартів безпеки промисловості платіжних карт, заснована у 2006 році як відповідь на збільшення шахрайства з кредитними картками. До неї входять 5 найбільших платіжних сервісів: American Express, Discover, JCB International, Mastercard та Visa. PCI DSS регулює безпеку платіжних операцій та містить основи керування ризиками в фінансових установах і організаціях.

PCI-DSS включає такі категорії:

- Створення та підтримка захищеної мережі і систем;

- Захист даних власників карток;

- Обслуговування та управління вразливостями програмного забезпечення;

- Використання надійних заходів контролю доступу;

- Визначення систем моніторингу та тестування мереж;

- Використання політик інформаційної безпеки;

- Розвиток і підтримка захищених систем і додатків;

- Трекінг і моніторинг всього доступу до мережевих ресурсів і даних власників карток;

- Регулярне тестування безпеки.

Висновки

Бачимо, наскільки важливими, цікавими та корисними є фреймворки з кібербезпеки. Ці системи розроблені кращими головами світу й знадобляться не лише фахівцям з ІТ-безпеки, а й кожному з нас, адже вчать системно та інтелектуально підходити до виконання своїх завдань. Ризик-орієнтований підхід на сьогодні є абсолютно виправданим. Якщо підсумувати, то усі фреймворки приблизно зводяться до єдиної схеми: Фізична безпека + Апаратна безпека + Програмна безпека + Інформаційна безпека.

Отже, фреймворки з кібербезпеки – це запорука успішності будь-якого бізнесу, системи, установи або організації, незалежно від виду діяльності.

ПОДІЛИТИСЬ У СОЦМЕРЕЖАХ: