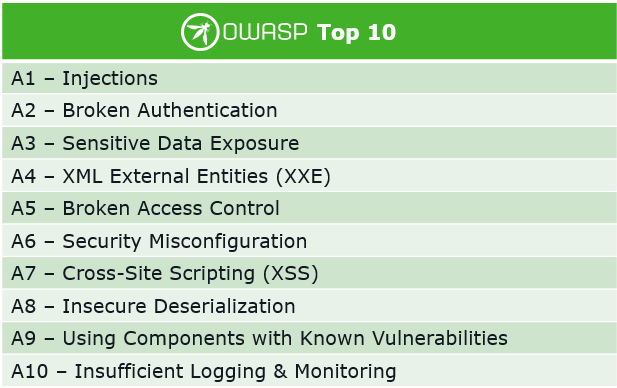

Ми тривалий час поглиблено cтудіювали усі існуючі у царині кібербезпеки технології, методики, техніки і стандарти, наприклад: Open Source Security Testing Methodology Manual (OSSTMM), Penetration Testing Execution Standard (PTES), Information Systems Security Assessment Framework (ISSAF), British Standards Institution (BSI) Penetration Testing Model, Web Application Security Consortium (WASC) Threat Classification, Open Web Application Security Project (OWASP) Testing Guide, The National Institute of Standards and Technology (NIST), Forum of Incident Response and Security Teams (FIRST), The Cybersecurity and Infrastructure Security Agency (CISA), Escal Institute of Advanced Technologies (SANS), Information Systems Audit and Control Association (ISACA), Information Technology Infrastructure Library (ITIL), Control Objectives for Information and Related Technology (COBIT), General Data Privacy Regulation (GDPR), MITRE Attack, MITRE Defend, ISO-27001, ISO-9001, Payment Card Industry Data Security Standard (PCI-DSS) та ін. У висновку створили власний фреймворк, який включає основні вчення, поняття, концепції, рекомендації, правила і методи з кібербезпеки. На базі цього фреймворку було розроблено віртуальний центр реагування на кібер-загрози. На сьогодні ми застосовуємо його у вирішенні тих чи інших задач, а в майбутньому плануємо оприлюднити та зробити публічним, відкритим і доступним на засадах ліцензії OpenSource.