Аудит інформаційної безпеки (ІБ)

- Аудит безпеки електронних ресурсів та ІТ-систем

- Сканування і оцінка захищеності

- Виявлення недоліків, багів, вразливостей

- Аудит відповідності OWASP, CIS, ISO/IEC, GDPR, PCI-DSS, SOC2, HIPAA

Аудит інформаційної безпеки (Information Security Audit) – це процес виявлення потенційних загроз, ризиків, недоліків та вразливостей в інформаційних системах (ІС), електронних ресурсах, об’єктах ІТ-інфраструктури, а також експертна оцінка їх захищеності. Аудит ІБ проводиться з використанням різноманітних технік, методик та програмно-апаратних засобів. Він може бути зовнішнім (не потребує доступу в систему) або внутрішнім (потребує доступу в систему).

Існує також Аудит відповідності, який зосереджений на дотриманні конкретних стандартів, а також Експрес-аудит – швидка вибіркова перевірка стану захищеності. Розрізняють також Аудит ІТ-інфраструктури – це комплексний цілеспрямований захід щодо перевірки ІТ-системи, включає паспортизацію, інвентаризацію, документацію, оцінювання.

Аудит проводиться за ініціативою керівництва компанії, яка виступає замовником. Основні вимоги до проведення Аудиту ІБ – незалежність, неупередженість, об’єктивність, правдивість, добросовісність, конфіденційність. Завдання аудиту безпеки – виявити інформаційні загрози на всіх рівнях ІС. Аудит інформаційної безпеки рекомендується проводити не рідше 1 разу на рік.

Історія виникнення аудиту сягає сивої давнини. Назва походить від латинського audio – “слухати”. На території України перші аудитори з’явилися ще в IX-XII столітті, в епоху Княжої доби. Ними були скарбники, бояри, посли, купці, копні судді, які вели статистику витрат та облік матеріальних цінностей (тканина/зерно/коштовності), перевіряли військовий арсенал, земельні володіння і господарства, заслуховували міщан та вирішували диспути. Деякі з них разом з купцями подорожували по торговому шляху “Із варягів у греки”, де оцінювали місцеві активи, здійснювали закупівлі. У подальшому аудит активно застосовувався у сфері торгівлі та особливого поширення набув в Італії (Флоренція, Венеція) і Великобританії. Останню країну вважають родоначальницею аудиту. За однією з версій, відомий політик та економіст Джордж Вотсон порекомендував шотландським комерсантам провести перевірку їхньої бухгалтерської звітності. Результат перевершив усі очікування, після чого шотландці почали регулярно проводити аудити. У XX столітті аудит набув добре знайомих нам рис, зокрема з’явився аудит електронно-обчислювальних систем (ЕОМ). IT Аудитори перевіряли справність цифрових пристроїв та систем, цілісність накопичувачів інформації, тестували, виявляли слабкі місця, оцінювали на відповідність стандартам, проводили сертифікації і атестації.

Аудит інформаційної безпеки включає:

Аудит інформаційної безпеки включає:

Компанія KR. Laboratories проводить комплексний аудит інформаційної безпеки. Наші сертифіковані фахівці дотримуються ризик-орієнтованого підходу й допоможуть вам розібратися із загрозами інформаційної безпеки будь-якої складності. Нижче можете ознайомитися з видами аудиту, які ми проводимо.

Аналіз захищеності хмарних платформ, віртуальних середовищ, технологій: AWS, GCP, Azure, OVH, ORACLE, HETZNER, Alibaba, DigitalOcean, Office 365, G-Suite, Kubernetes, Docker, VirtualBox, HYPER-V, VMware. Перевірка IAAS, SAAS, PAAS, On-Premise інфраструктур. Публічних (Public), приватних (Private), гібридних (Hybrid) хмарних середовищ. Виявлення внутрішніх та зовнішніх загроз, порушень доступу, пошук шкідливого коду та зловмисного ПЗ. Аналіз API-інтерфейсів, мікросервісів, інтеграцій, облікових записів. Аналіз відповідності сертифікаціям, вимогам, стандартам безпеки.

Перевірка інформаційної та кібербезпеки підприємства. Аналіз захищеності внутрішньокорпоративних інформаційних систем, засобів зв'язку, цифрових пристроїв та активів. Перевірка політики захисту даних. Відповідність стандартам CIS, NIST, ITIL, COBIT. Аналіз захищеності додатків, ресурсів, бізнес-процесів. Аудит безпеки співробітників.

Аналіз захищеності смартфонів, операційних систем Android/iOS. Перевірка системних процесів, служб, конфігурації пристрою, APK-застосунків. Виявлення руткітів, бекдорів, троянів, spyware та інших шкідливих програм.

Аналіз Blockchain-мереж, перевірка вихідного коду смарт-контракту, пошук помилок і вразливостей. Аудит транзакцій криптовалюти. Безпека NFT. Дослідження Ethereum мережі. Створення звіту з рекомендаціями для покращення захисту смарт-контрактів.

Аналіз захищеності сайтів і веб-додатків згідно стандарту OWASP Top 10, який являє собою список найбільш поширених ризиків і загроз в роботі електронних ресурсів та інформаційних систем.

Аналіз компаній, SAAS/PAAS платформ, електронних ресурсів згідно з міжнародним регламентом про захист персональних даних GDPR. Аналіз захищеності персональних, конфіденційних даних. Перевірка засобів шифрування, аудит цифрових активів.

Аналіз ІТ-інфраструктури, продуктів і рішень, програмного забезпечення на відповідність вимогам стандарту SOC 2, який включає комплексну перевірку безпеки і конфіденційності даних по більше, ніж 70 пунктам.

Аналіз архітектури, структури, технічних характеристик, захищеності інфраструктури компаній, організацій, приватних осіб. Аудит VPS/VDS-серверів, Endpoint-систем (Windows/Linux/MacOS), корпоративних мереж (LAN, WLAN, Ethernet, Wi-Fi, DHCP), веб-додатків. Перевірка файлових (WebDAV) і поштових MAIL-серверів (IMAP/POP3/SMTP), баз даних (MySQL), DNS/FTP/SSH/RDP/NTP-сервісів, HTTP/SSL/TLS-протоколів. Сканування вразливостей на всіх рівнях OSI-моделі.

Аналіз захищеності серверів на базі Linux (CentOS, Ubuntu, Debian, RedHat). Комплексний та експрес-аудит. Аналіз системних логів, фаєрвола, мережевих TCP/UDP портів, прав та політик доступу, мережевих протоколів, сервісів, з'єднань. Виявлення ознак зламу, недоліків, вразливостей, помилок. Аналіз працездатності сервера.

Аналіз архітектури безпеки та мережевих налаштувань Інтернету речей (IoT): гаджети, розумні розетки, датчики, сканери, Wi-Fi/Bluetooth/NFC/GPS-системи, Smart House. Сканування, дослідження на наявність вразливостей, контроль доступу. Перевірка інтерфейсів, служб, протоколів, з'єднань, оновлень, сертифікатів, шифрування. Аналіз системних служб, журналів, правил, політик. Моніторинг спожитого трафіку, аналіз мережевих пакетів (Wireshark/tcpdump).

Аналіз вихідного коду систем, застосунків, розширень, додатків.Перевірка відповідності стандартам безпечного програмування. Статичний і динамічний аналіз коду. Пошук вразливостей в коді. Інспектування, валідація, рекомендації.

Аналіз захищеності фінансових установ, банків, платформ електронної комерції, торгових точок, постачальників послуг згідно стандарту PCI-DSS. Включає перевірку захисту платіжних даних, POS-терміналів, банківських рахунків та карт, транзакцій.

Аналіз компаній, бізнес-установ, організацій, об'єктів інфраструктури на відповідність стандартам безпеки ISO/IEC 27001:2013, ISO/IEC 9001, які включають більше 20 політик захисту даних. Перевірка СУІБ, нормативної документації.

Аналіз організацій, установ, компаній, сервісів, що працюють у сфері охорони здоров'я або обробляють пов'язану з цим інформацію. Перевірка захищеності персональних, конфіденційних, медичних даних. Аналіз СУІБ і ТЗІ.

NIST (The United States National Institute of Standards and Technology) - методологія з кібербезпеки, розроблена Національним Інститутом Технологій США. Містить рекомендації щодо оцінки захищеності, внутрішнього і зовнішнього аудиту, тестування на проникнення, організації процесів безпеки, вдосконалення СУІБ. Існує кілька версій цього документу, зокрема NIST 800-115 та NIST 800-181.

ISO/IEC 27001 (Information technology — Security techniques — Information security management systems — Requirements) - це один з найстаріших та найавторитетніших стандартів безпеки, заснований у 1947 році. Містить численні правила і регуляції для менеджменту та управління ризиками.

PCI DSS (The Payment Card Industry Data Security Standard) - стандарт безпеки, розроблений у 2004 році компаніями MasterCard, Visa, American Express, JCB International та Discover Financial Services. Покликаний допомогти захистити транзакції з дебетовими та кредитними картками від шахрайства та крадіжки

MITRE (General Data Protection Regulation) - це некомерційна організація, яка досліджує і популяризує кібербезпеку, заснована федеральною агенцією США у Массачусетсі, при MIT Lincoln Laboratory. Організацією були випущені два фреймворки з кібербезпеки: MITRE ATT&CK та MITRE D3FEND, що визначають тактику нападу та тактику захисту відповідно.

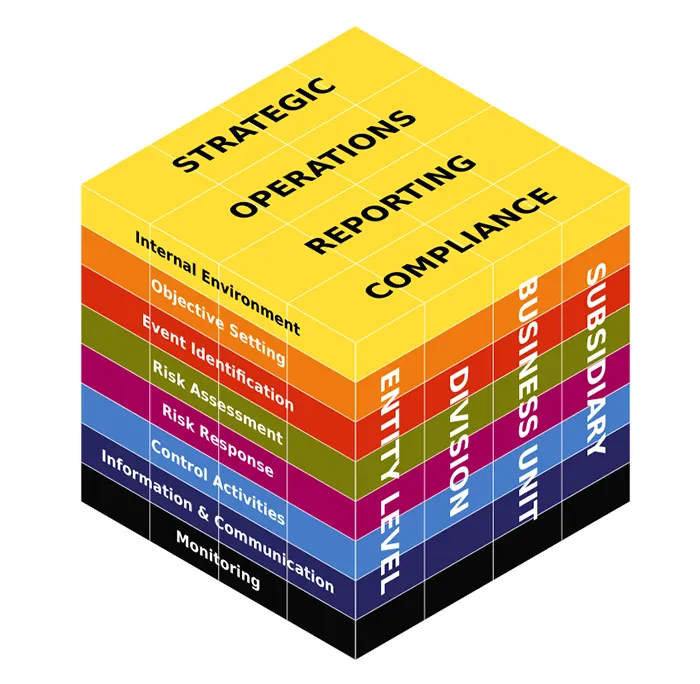

COSO (The Committee of Sponsoring Organizations of the Treadway Commission) - це організація, яка розробляє вказівки для підприємств щодо оцінки внутрішнього контролю, управління ризиками та запобігання шахрайству. Створена в США у 1980-х роках.

ITIL (Information Technology Infrastructure Library) - це бібліотека стандартів, у яких описані кращі світові практики і рекомендації щодо управління ІТ-послугами, процесами, керування проєктами, відділами, ризиками.

IPPF (International Professional Practices Framework) - це стандарт з рекомендаціями та вказівками для аудиторів. Створений Інститутом внутрішніх аудиторів (IIA). Містить основні принципи внутрішнього аудиту.

GTAG (Global Technology Audit Guides) - це набір стандартів з технологічного аудиту, розроблений Інститутом внутрішніх аудиторів (IIA).

CIIP (Critical Information Infrastructure Protection) - це комплексний фреймворк з кібербезпеки, створений міжнародною організацією ITU (International Telecommunications Union).

ISF (Information Security Forum) - це організація з інформаційної безпеки, створена у 1989 році в Лондоні, Великобританія. Нею був розроблений однойменний фреймворк з кібербезпеки.

FAIR (Factor Analysis of Information Risk) - це фреймворк з інформаційної безпеки, розроблений некомерційною організацією FAIR, місія якої полягає у створенні та просуванні найкращих практик управління ризиками.

CIS Controls (The Center for Internet Security) - це група стандартів з кібербезпеки. Проєкт було розпочато у 2008 році Інститутом SANS (США). Потім право власності було передане Раді з кібербезпеки США (CCS) у 2013 році, а у 2015 році організації Центр Інтернет-безпеки (Center for Internet Security, CIS). Початково фреймворк був відомий як "Рекомендації з аудиту консенсусу", а також як SANS Critical Security Controls (SANS Top 20).

GDPR (General Data Protection Regulation) - регламенту про безпеку і конфіденційність даних, створений Європейським Союзом. Вперше опублікований у 2016 році. Застосовується для захисту від порушення даних і застосовується до всіх компаній, які обробляють персональні дані людей, які проживають в ЄС, включаючи компанії, які фізично не розташовані в Європейському Союзі.

HIPAA (Health Insurance Portability and Accountability Act) - нормативний стандарт у сфері охорони здоров'я, який передбачає захист медичної інформації пацієнтів. Ухвалений в США у 1996 році. Поширюється на всіх постачальників медичних послуг (лікарні, клініки, лікарі, стоматологи, центри, установи, організації, будинки престарілих, аптеки, психологи, терапевти).

COBIT (Control Objectives for Information and Related Technology) - це стандарт, який складається з ряду документів для управління ІТ-процесами та ІТ-безпекою.Створено Асоціацією з аудиту та контролю інформаційних система (ISACA) спільно із Інститутом управлінням ІТ (ITGI) у 1996 році.

ITAF (Information Technology Assurance Framework) - це збірник рекомендацій для аудиторів, розроблений всесвітньовідомою некомерційною організацією ISACA (Information Systems Audit and Control Association).

IOTSF (IoT Security Foundation) - це набір стандартів з безпеки Інтернету речей (IoT). Містить велику кількість практик, матеріалів, рекомендацій з захисту IoT-пристроїв.

FISMA (The Federal Information Security Management Act) - нормативний акт, створений у 2002 році, який зобов'язує організації розробляти та впроваджувати програми безпеки та захисту даних, зменшувати ризики.

ISA/IEC 62443 - це серія міжнародних стандартів безпеки для промислових систем автоматизованого управління, розроблена комітетом ISA (International Society of Automation, заснований у 1945 році) і прийнята Міжнародною електротехнічною комісією (IEC).

HITRUST CSF - це фреймворк з організації безпеки, створений для забезпечення конфіденційності на основі різних ризиків та стандартів, зокрема HIPAA, GDPR, PCI-DSS. Складається з 49 цілей контролю за 156 специфікаціями управління.

CCM (Cloud Control Matrix) - це фреймворк з кібербезпеки для хмарних платформ і технологій, розроблений світовою організацією Cloud Security Alliance (CSA). Складається зі 197-ти цілей управління і контролю, структуровані в 17 областях, що охоплюють ключові аспекти хмарних технологій.

Заповнюються опитувальні листи. Проводяться співбесіди з замовником. Визначаються об'єкти і межі аудиту. Вивчаються супровідні документації. Обирається тип і методологія. Формуються та узгоджуються цілі, дати, терміни. Складаються і підписуються відповідні документи, договори. Підбирається інструментарій. Визначаються права і обов'язки аудитора. Призначаються відповідальні за проведення аудиту.

Виконується інвентаризація всіх технічних, програмних, апаратних засобів, електронних ресурсів, адміністративних вузлів, цифрових активів. Складається топологія мережі. Збираються характеристики усіх компонентів.

Аналізуються зібрані дані. Виявляються та описуються знайдені інформаційні загрози, вразливості. Здійснюється оцінка відповідності стандартам і законодавчим актам.

Оформлюються результати аудиту і подаються у вигляді звіту, який інформує про виявлені недоліки, загрози, вразливості. Документуються усі виконані аудитором перевірки, сортуються таблиці, діаграми, знімки екрана. Описуються методи, інструменти, які були використані в процесі аудиту. Розробляються експертні висновки і рекомендації.

Відстеження змін та впровадження рекомендацій аудиту.

🚀 Спробуйте послугу тестування на проникнення (пентест)

Ви залишаєте заявку на нашому сайті. Ми зв’яжемося з Вами для уточнення деталей. Надішлемо електронний бриф до заповнення, щоби краще зрозуміти Ваші цілі та задачі.

На основі отриманої від Вас інформації, розраховуємо вартість роботи. Ви отримуєте комерційну пропозицію, яка міститиме покроковий план роботи, умови і терміни виконання.

Укладаємо договір про нерозголошення конфіденційної інформації (NDA). Цим договором ми закріплюємо наші домовленості та відповідальність.

Здійснюємо усі необхідні заходи та процедури для проведення аудиту інформаційної безпеки.

По закінченні роботи надаємо PDF-звіт, який включає список перевірок, детальний опис виявлених недоліків та вразливостей, а також технічні висновки і рекомендації.

Заповніть, будь ласка, форму й наш спеціаліст зв’яжеться з Вами та надасть безкоштовну консультацію!

Вкажіть, будь ласка, контактний номер телефону. Наш менеджер миттєво зв’яжеться з Вами!