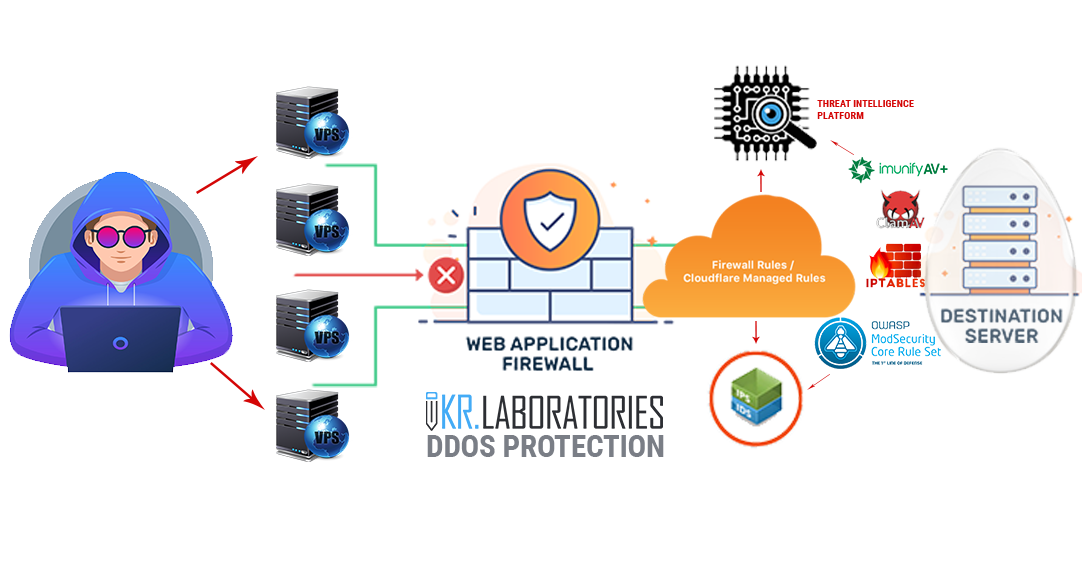

Захист від DDOS атак

- Комплексний захист IT інфраструктури від DoS/DDoS атак на рівнях L3-L7 OSI

- Покращення відмовостійкості серверів, електронних ресурсів і додатків

- Захист від HTTP/HTTPS атак

- Захист від IP/TCP/UDP атак

- Захист від MAC/SYN/DNS/ICMP флуду

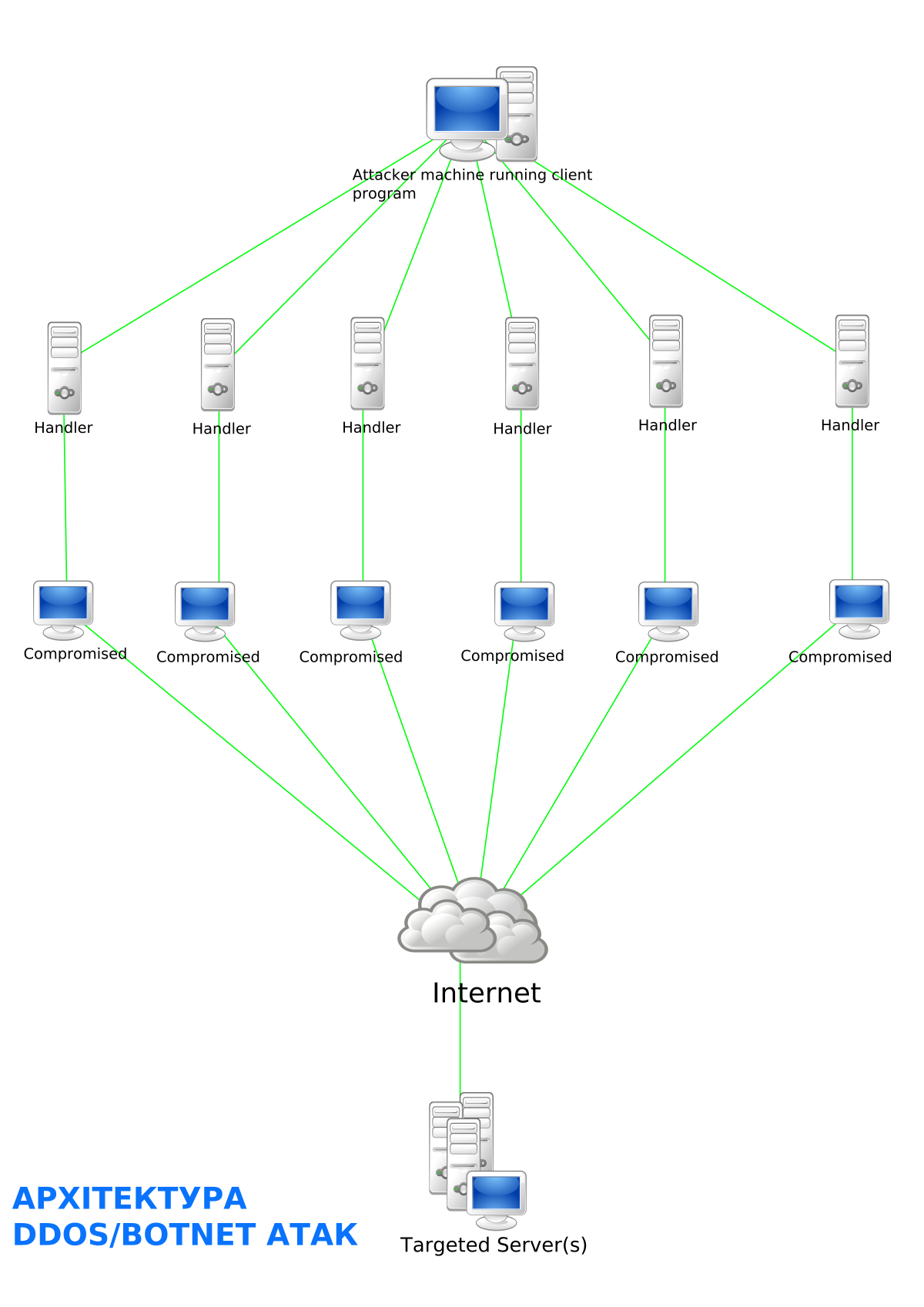

- Захист від шкідливого бот-нет трафіка

- Інтеграція SIEM/IPS/IDS/DLP/NGFW рішень