У цій статті я пропоную розібратись що таке Google Dorks та як використовувати OSINT-можливості Гугла на повну для ефективного збору інформації в інтернеті та пошуку вразливостей електронних ресурсів.

Що таке Google Dorks?

Google Dorks — це техніка інформаційного пошуку з використанням операторів Google (Advanced Search Operators).

Оператори пошуку Google — це спеціальні символи та запити, які розширюють можливості звичайного текстового пошуку.

З допомогою Google Dorks можна виконувати різноманітні задачі з OSINT та кібербезпеки, виявлялти потенційні вразливості сайтів і додатків, знаходити і попереджати витоки даних, виявляти приховану інформацію, яка була проіндексована роботами і потрапила в результати пошукової видачі (Search Engine Result Page, SERP).

Google Dorks активно застосовується пентестерами, реверс інженерами, дослідниками і аналітиками IT-сфери з метою аудиту та виявлення “дірок” безпеки в системах і електронних ресурсах.

Сам термін “Google Dorks” вперше з’явився у 2002 році, коли cybersecurity-експерт Johny Long зібрав пошукові оператори й запити Google (Google Dork Queries) для пошуку вразливостей та сенситивної інформації в інтернеті. Цей список він назвав “Google Dorks”, що походить від англійсьского сленгового слова “dork” — дурник, оказія, опус, курйоз. У 2004 році цей список переріс у цілий проєкт — Google Hacking Database (GHDB).

Які дані можна зібрати з допомогою Google Dorks?

Google Dorks дозволяє зібрати досить великі обсяги інформації:

- Пошук людей (імена та прізвища, нікнейми);

- Пошук інформації у соцмережах;

- Метадані і log-файли;

- Електронні адреси;

- Файли і документи (pdf, doc, txt, sql, mp3, jpeg, avi та ін.);

- Веб-сторінки (URL);

- Веб-служби та сервери;

- Мережеві пристрої (IoT);

- Адміністративні частини електронних ресурсів і додатків (адмін-панелі);

- Вразливості в електронних ресурсах та системах;

- …інші витоки інформації.

Які типові задачі допомогає вирішити Google Dorks?

- Пошук службових, адміністративних, конфіденційних, технічно несправних веб-сторінок, форм входу і авторизації, які знаходяться у вільному доступі і створюють ризики безпеки;

- Пошук вразливих URL-адрес до інклюдів, ін’єкцій, переборів, фаззінгу та ін.;

- Пошук службових, конфіденційних, користувацьких файлів і папок, які опинилися у відкритому доступі й створюють ризики безпеки;

- Пошук будь-яких інформаційних витоків, баз даних, імен користувачів та доступів, які опинилися у відкритому доступі і компрометують систему;

- Пошук вразливостей у популярних веб-серверах, операційних системах, CMS-системах, програмному забезпеченні;

- Пошук інших скомпрометованих веб-вузлів ІТ-інфраструктури, платформ, систем;

- Швидкий і ефективний збір різної інформації в інтернеті, накопичення даних/фактів з відкритих джерел про конкретний об’єкт/бренд/особу. Аналітика і дослідження джерельних даних, Big Data операції, конкурентна розвідка (Business Intelligence, BI) та ін.

Фактично, Google Dorks може виступати у ролі ручного пошукового сканера і парсера для аудиту кібербезпеки та OSINT-досліджень.

Синтаксис Google Dorks

Синтаксис операторів Google Dorks має структуру: operator:пошуковий_запит

Використовуються такі символи:

- (+) — додати ще один запит;

- (-) — використати стоп-слово;

- (“ ”) — шукати в точній відповідності;

- (.) — розділювач;

- (*) — перелік рандомних значень;

- (|) —булеановий запит ‘OR’ (АБО).

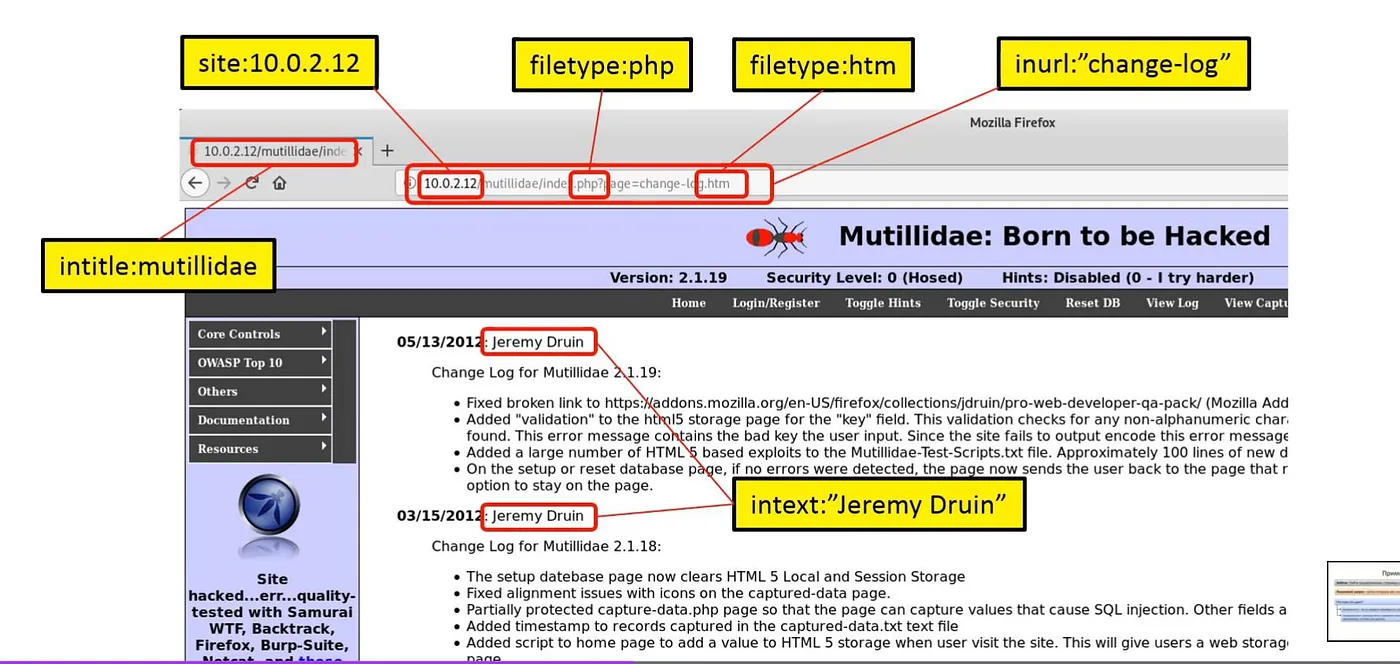

Типові оператори Google:

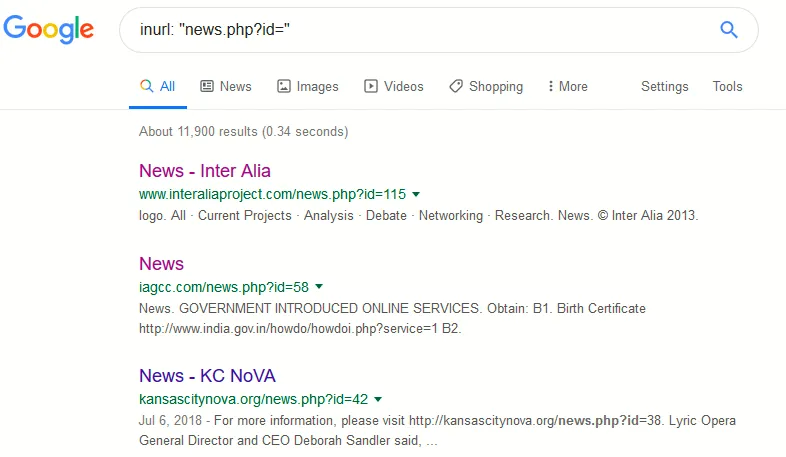

- inurl — пошук по заданому URL;

- intext — пошук по заданому тексту;

- filetype — пошук заданих файлів;

- cache — пошук кешованої версії сторінки;

- site — пошук по домену;

- intitle — пошук по заголовку.

Google Dorks: приклади застосування

1. Пошук лістингів, файлів, папок

site:domain.com (inurl:pdf OR inurl:txt OR inurl:doc OR inurl:docx OR inurl:mp4 OR inurl:avi OR inurl:xlsx OR inurl:log)— шукати на вказаному веб-сайті файли заданих форматів;site:domain.com intitle:ключове_слово filetype:pdf— шукати на вказаному веб-сайты PDF-файли, які містять задане ключове слово в Title (заголовку);filetype:"xls | xlsx | doc | docx | txt | pdf" site:.com— пошук файлів вказаних форматів, що містять сайти у конкретній доменній зоні;intitle:index.of pdf inurl:ключове_слово— пошук лістингків директорій (Directory Listing), що містять PDF-файли і задане ключове слово;inurl:phpinfo.php— пошук файлів статистики php;“#mysqldump” filetype:sql— пошук SQL-дампів;“# Dumping data for table”— пошук SQL-дампів;“information_schema” filetype:sql— пошук SQL-дампів;“# phpMyAdmin MySQL-Dump”— пошук SQL-дампів;“Index of” “database.sql”— пошук SQL-файлів;“index of” “database.sql.zip”— пошук архівованих SQL-файлів;inurl:backup intitle:index.of inurl:admin— пошук бекапів;“Index of /backup”— пошук бекапів;intext:"index of /" "Index of" access_log— пошук системних логів відвідування;intext:"index of /" "Index of" error_log— пошук системних логів помилок;intitle:"index of" "debug.log"— пошук log-файлу відладки;intitle:"index of" "PHP_errors.log"— пошук log-файлу помилок PHP;allintitle: "index of/root"— пошук лістингу директорії root;intitle:"index of" "powered by apache " "port 80"— пошук лістинга директорій на веб-серверах Apache;?intitle:index.of? iso— пошук файлів образів ISO;intext:”parent directory” intext:”[MP3]“— пошук музичних файлів MP3;intitle: "Generated by Acunetix WVS Reporter"— пошук файлів звіту безпеки сканера Acunetix;intitle:"Burp Scanner Report" | "Report generated by Burp Scanner"— пошук файлів звіту безпеки сканера Burp Suite;"Index of" inurl:webalizer— пошук файлів системи збору статистики відвідування Webalizer;site:docs.google.com “/spreadsheets/d/” “keyword”— пошук Google-таблиць за вказаним ключовим словом;site:docs.google.com inurl:/document/d/ “keyword"— пошук документів Google Docs за вказаним ключовим словом;site:drive.google.com inurl:/file/d/ “keyword”— пошук файлів на Google Disc за вказаним ключовим словом;site:drive.google.com inurl:/drive/folders/ “keyword”— пошук розшарених папок за вказаним ключовим словом;site:invite.viber.com intitle:хакер– пошук публічнодоступних спільнот Viber.

2. Пошук URL-адрес

site:domain.com -www— пошук субдоменів для заданого сайту.inurl:". php? cat= " inurl:"— пошук URL-адрес з розширенням php та параметром cat;inurl:buy.php?category=— пошук URL-адрес з параметром category;inurl:default.php?catID=”+92″— пошук URL-адрес з параметром catID;inurl:gallery.php?id=— пошук галерей зображень;inurl:"index.php?p=" AND inurl:”.htm"— пошук URL-адрес з динамічним параметром в пошуковій системі;cache:domain.com/web-page— пошук кешованої версії сторінки.

3. Пошук веб-серверів і адмін-панелей

inurl:admin intitle:login— пошук адмін-панелей;site:*/auth intitle:login— пошук сторінок входу і авторизації;inurl:admincp/index.php— пошук сторінок контроль-панелей;site:.com inurl:admin login— пошук адмін-панелей на конкретному сайті;inurl:/administrator/— пошук сторінок входу у панель адміністрування;inurl:/webmail/— пошук адмінок поштових клієнтів;intitle:cPanel login inurl:*cpanel *2083— пошук адмінок cPanel;"Index of" inurl:phpmyadmin— пошук URL-адреси системи управління базами данних PhpMyAdmin;inurl:app/kibana intext:Loading Kibana— пошук систем централізованого моніторингу Kibbana;inurl:8080/dashboard.php— пошук систем моніторингу Zabbix;intitle:”Welcome to nginx!”— пошук NGINX-серверів;intext:”Welcome to nginx on Debian!”— пошук Debian серверів;intitle:”Apache2 Ubuntu Default Page: It works”— пошук UBUNTU-сервера;“Oracle HTTP Server/* Server at” intitle:index.of— пошук ORACLE-серверів;inurl:”/user/register” “Powered by Drupal” -CAPTCHA -”Access denied”— пошук сайтів на CMS Drupal;intitle:”index of” inurl:ftp— пошук FTP-серверів з лістингом директорій;intitle:”VESTA*” inurl:”*8083"— пошук адмін-панелей VESTA CP;intitle:”CyberPanel*” inurl:”*8090"— пошук адмін-панелей CyberPanel;filetype:cgi inurl:cgi-bin site:.cn— пошук вразливих до атаки Shellshock серверів в заданій доменній зоні.

4. Пошук IoT-пристроїв

inurl:”view.shtml” “Network Camera“— пошук камер спостереження у відкритому доступі;inurl:/ViewerFrame? intitle:”Network Camera NetworkCamera”— пошук камер-спостереження у відкритому доступі;inurl:/config/cam_portal.cgi “Panasonic“— пошук камер спостереження за вказаною назвою;intitle:”IP CAMERA Viewer” intext:”setting | Client setting”— пошук IP-камер;inurl:top.htm inurl:currenttime— пошук веб-камер.inurl:"wvhttp-01"— веб-камери.inurl:"viewerframe?mode=”— веб-камери.inurl:"videostream.cgi"— веб-камери.inurl:"webcapture”— веб-камери.inurl:”snap.jpg”— веб-камери.inurl:”snapshot.jpg”— веб-камери.inurl:”video.mjpg”— веб-камери.

5. Пошук поштових серверів і електронних листів

filetype:eml eml +intext:”Subject” +intext:”From”— пошук файлів email-заголовків;filetype:pst pst -from -to -date— пошук електронних листів в форматі PST;intitle:”Execution of this script not permitted”— помилка CGI-скрипту з технічними деталями відправки email-листа;intitle:index.of dead.letter— заголовки електронних листів, які не були відправлені, доступні на UNIX-серверах;intitle:index.of inbox—пошук кешованих даних, пов’язаних з відправкою електронних листів, з доступом до лістингу директорій;intitle:”Index Of” -inurl:maillog maillog size— логи поштових серверів;filetype:xls inurl:”email.xls”— пошук документів MS Excel з електронними адресами;( filetype:mail | filetype:eml | filetype:mbox | filetype:mbx ) intext:querie|subject— знайти файли поштових серверів з інформацією за вказаними ключовими запитами;filetype:reg reg +intext:”internet account manager”— логи Windows Registry Files, які містять email-інформацію;intext:”@gmail.com” AND intext:”@yahoo.com” filetype:sql—пошук баз даних email-адрес;filetype:pdf <domain> “email”— пошук pdf-файлів з email-адресами.

6. Пошук сторінок, блогів, резюме

inurl:.edu+inurl:blog— пошук блогів на вказаному домені;“ключове слово” blog site:.org— пошук сайтів-блогів на вказаному домені, які містять задане ключове слово;cybersecurity +inurl:blog site:.edu— аналогічно попередньому, тільки більш уточнений запит;site:https://docs.google.com/spreadsheets intext:ключове слово— пошук Google Таблиць з заданим ключовим словом у тексті;intext:ключове слово inurl:/security— пошук сайтів з підпапкою security, яке містять задане ключове слово;site:chat.whatsapp.com crypto | forex | bitcoin | invest— пошук публічних Whatsapp-чатів, що містять вказані ключові слова;site:https://linkedin.com/in “Cyber Security Analyst” (☎ OR ☏ OR ✆ OR 📱) +”London”— пошук сторінок Linkedin за вказаними параметрами;intitle:CV+index of— пошук резюме (CV) у публічному доступі;inurl:resume “devops”— пошук резюме у відкритому доступі за вказаним ключовим словом;site:linkedin.com/in OR site:linkedin.com/pub intext:”@microsoft.com”— пошук сторінок, які містять вказаний домен.

7. Пошук вразливостей CMS Joomla

intitle:”Joomla — Web Installer”— пошук сайтів зі скриптом встановлення CMS Joomla;intitle:”Index of /” “joomla_update.php”“Consola de Joomla! Debug” inurl:index.php“Joomla! Administration Login” inurl:”/index.php”“powered by joomla 3.2” OR “powered by joomla 3.3” OR “powered by joomla 3.4”“powered by joomla 1.5”inurl:”index.php?option=com_bookjoomlas”inurl:com_joomradiosite:*/joomla/login

8. Пошук вразливостей CMS WordPress

intitle:”index of” inurl:/wp-content/— лістинг директорії wp-content у відкритому доступі;intitle:”index of” inurl:/wp-includes/— лістинг директорії wp-include;intitle:”index of” inurl:/wp-content/uploads/intitle:”index of” inurl:/wp-content/languages/pluginsintitle:”index of” inurl:/wp-content/languages/themesintitle:”index of” inurl:/wp-content/plugins/intitle:”index of” inurl:/wp-content/themes/inurl:”/wp-content/uploads/db-backup”— пошук бекапів бази даних;inurl:/wp-content/debug.log— пошук файлу відладки у публічному доступі;inurl:/wp-config-sample.php— пошук файлу-прикладу конфігурації у відкритому доступі;inurl:/wp-admin/maint/repair.php— пошук файлу відновлення CMS у відкритому доступі;intitle:”index of” inurl:/wp-admin/*.php— пошук php-файлів у папці wp-admin;intitle:”index of” inurl:/wp-includes/*.php— аналогічно попередньому, тільки для wp-includes;intitle:”index of” inurl:/wp-content*.log— пошук логів;intitle:”index of” inurl:/wp-admin*.logintitle:”index of” inurl:/wp-content*.txt— пошук txt-файлів;intitle:”index of” inurl:/wp-content*.sql— пошук SQL-файлів у відкритому доступі;inurl:/wp-json/wp/v2/users/2— пошук JSON-інформації про користувачів;filetype:ini “wordfence”— пошук файлів конфігурації плагін WordFence;site:.ru inurl:/wp-content/plugins/revslider/— пошук сайтів із зазначеним плагіном по вказаній країні;inurl:”-wp13.txt”inurl:wp-config.bakinurl:wp-config-backup.txtinurl:”/wp-content/wpclone-temp/wpclone_backup/”inurl:wp-admin/ intext:css/filetype:sql intext:wp_usersfiletype:txt inurl:wp-config.txtinurl:”/wp-content/plugins/*.log”— пошук log-файлів в директорії плагінів;inurl:/PHP_errors.log— пошук log-файлів PHP-помилок;inurl:”/wp-content/all-in-one-seo-pack.log”— пошук логів плагіна All in One SEO;inurl:”/wp-content/uploads/mc4wp-debug.log”— пошук логів плагіна Mailchimp.

Як захистити сайт від Google Dorks і хакінгу?

- Встановити і налаштувати Firewall на рівні сервера — CSF/USW, IPtables, Fail2ban, ModSecurity etc. і на рівні Web Apllication (WAF) — WordFence, All in One Security, Sucuri та інші;

- Перевести сайт на DNS-обслуговування в CloudFlare (захист мережевої інфраструктури — IP-адрес, TCP/UDP-портів, анти-DDOS/Brute-Force і т.д.);

- Налаштувати фільтрацію трафіка і вхідних запитів;

- Налаштувати примусове HTTPS-з’єднання та налаштувати усі заголовки безпеки (HTTP Security Headers);

- Налаштувати блокування токсичних IP-адрес, User-Agent’ів, підозрілих ботів і т.д. (працювати з AbuseIPDB)

- Налаштувати файл конфігурації robots.txt та заборонити пошуковикам індексувати конфіденційні URL-адреси, файли, папки;

- Окремі сторінки додатково виключити з індексу пошукових систем з допомогою тегу <meta robots>;

- Налаштувати коректні права доступу (file permissions) для директорій і файлів (див. CHMOD-калькулятор);

- Налаштувати і захистити мапу сайту XML Sitemap від несанкціонованого парсингу;

- Налаштувати і захистити стрічку новин RSS від несанкціонованого парсингу;

- Увесь ексклюзивний контент на сайті захистити з допомогою систем захисту від несанкціонованого копіювання — DMCA і Copyscape;

- Вимкнути перегляд вихідного коду на сайті та заборонити копіювання текстів з вашого сайту (або тільки з автоматичним посиланням на ресурс);

- Регулярно проводити тестування і аудит безпеки з допомогою Google Dorks. Окремі URL-адреси або контент видаляти з пошукової видачі з допомогою спеціальних інструментів: Google Remove Outdated Conent, Removing Content From Google, Personal Information Removal Request, Google Search Сonsole.

Корисні інструменти та посилання

- Jhonny Long. Google Hacking for Pentesters.

- Check Google Dorks Online

- Fast Google Dorks Scan on GitHub

- XCTR Hacking Tools on GitHub

- Dorkify Python

- Dork Scanner on GitHub

- Inurlbr Scanner on GitHub

- Google Dork Automation Tool (Goot)

- Advangle Tool — advanced web search in Google and Bing

- DorkGenius — генератор дорків на базі ШІ

- DorkGPT

- Pentest Tools: Google Hacking

- 0xDork

- SuperDorker

- Dorks Eye

👉 Матеріали за темою:

ПОДІЛИТИСЬ У СОЦМЕРЕЖАХ: