Встановлення і налаштування OWASP Amass в Linux

- 25/05/2024

- Konrad Ravenstone

- 136

Цей мануал народився як спроба пройтись по “гарячих слідах” і зафіксувати у хронологічному порядку процес встановлення OSINT-інструменту OWASP Amass на борту ОС Linux. Жодних достовірних україномовних мануалів я по цій темі в інтернеті так і не знайшов, тому вирішив написати свою робочу інструкцію.

Що таке OWASP Amass?

Amass — це кросплатформна OSINT-утиліта командного рядка для проведення мережевої розвідки доменів, комплексного активного та пасивного аналізу DNS, енумерації субдоменів, створення карт та графіків мережі. Amass розроблено на мові програмування Go учасниками всесвітньовідомої організації OWASP.

Основні функції та можливості OWASP Amass:

- Виявлення піддоменів: Amass збирає дані з різних джерел (DNS, сервіси збирання даних, архівні сайти тощо) для виявлення піддоменів, що належать до цільового домену.

- Інтеграція з іншими сервісами: Amass може інтегруватися з різними сервісами і базами даних, такими як VirusTotal, AlienVault, Shodan, і багатьма іншими, для збагачення результатів розвідки.

- Використання пасивних і активних методів: Amass використовує як пасивні методи (аналіз існуючих даних), так і активні методи (сканування, запити DNS) для збирання інформації.

- Генерація звітів: Amass може створювати детальні звіти, які містять знайдені піддомени та іншу інформацію, що може бути корисною для аналізу безпеки.

- Автоматизація та масштабованість: Amass дозволяє автоматизувати процес збирання інформації, що робить його корисним для великих організацій та проектів з великим обсягом даних.

Процес встановлення OWASP Amass в Linux

Встановити OWASP Amass Kali Linux найлегше, достатньо однієї команди: sudo apt install amass

А от з класичними Debian/Ubuntu дистрибутивами треба трохи повозитися. Існує 3 способи встановлення: 1) Розгортання через Docker; 2) Через Snap-репозиторій; 3) Розгортання через GO.

Розгортання OWASP Amass через Docker

sudo apt install docker.io sudo docker -version sudo docker build -t amass https://github.com/owasp-amass/amass.git docker run -v OUTPUT_DIR_PATH:/.config/amass/ amass enum --list

Детальніше за посиланням.

Встановлення OWASP Amass через Snap

sudo apt update sudo apt install snapd

Розгортання OWASP Amass засобами GO Lang

Не усім можуть підійти перші два варіанти, тому що Docker і Snap – це окремі служби, які необхідно додатково встановлювати в Linux.

Розгортання OWASP Amass засобами GO – ще складніший варіант, але він не потребує жодних сторонніх компонентів й являє собою чисту компіляцію з вихідних файлів. Тож розглянемо його детальніше.

Частина 1. Встановлення середовища Go

Go, або Golang — це сучасна мова програмування, розроблена компанією Google. Вона була представлена у 2009 році. Основними розробниками мови є Роб Пайк, Кен Томпсон та Роберт Ґрісмер.

Отже, першим чином треба встановити пакет Go Language:

- Завантажуємо його з офіційного сайту: https://go.dev/doc/install

- Розпаковуємо архів на локальному комп’ютенрі і копіюємо папку

goв/usr/local. - Тепер потрібно вказати системі на шлях розташування Go. Спочатку виконуємо команду: export

PATH=$PATH:/usr/local/go/bin - Копіюємо оригінальну папку з Go у службову директорію bin:

cp /usr/local/go/bin/go /usr/bin - Відкриваємо файл конфігурації .bashrc:

nano ~/.bashrcі додаємо в нього шляхи розташування Go:export GOROOT=/usr/local/goexport PATH=$PATH:$GOROOT/bin

- Перевіряємо наявність Go в системі командою:

go version. Якщо виникає помилка, то ще раз перевіряємо всі шляхи:echo $PATHecho $GOROOT

Частина 2. Встановлення Amass

Тепер скомпілюємо сам Amass, виконавши команду:

go install -v github.com/owasp-amass/amass/v4/...@master

Запуститься процес збирання утиліти OWASP Amass. Після того як він завершиться, переходимо в директорію ~/go/bin – там має з’явитися тека amass. Якщо її немає – див. Частину 1.

Основна проблема чому Amass може не запрацювати – відсутність шляхів розташування Go в системі.

Далі копіюємо теку з Amass в системне середовище: cp amass /usr/bin

Запускаємо Amass, просто виконавши у терміналі: amass

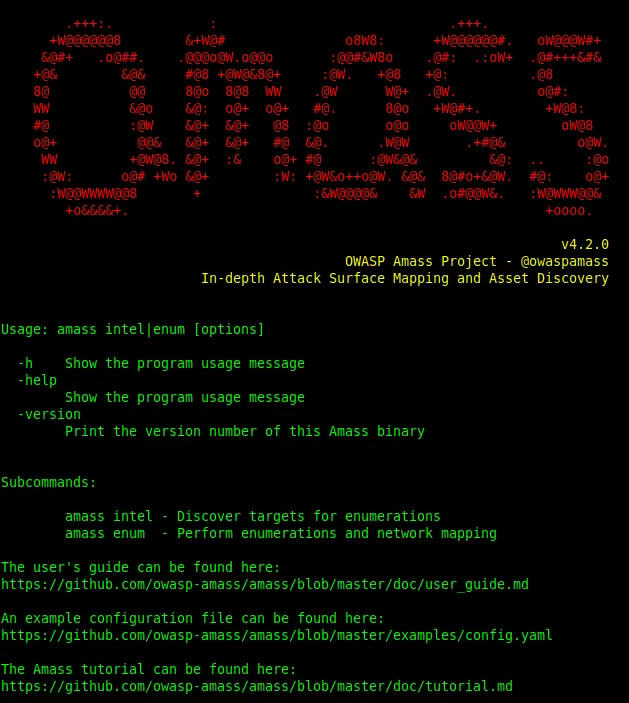

Має з’явитися стартове вікно привітання:

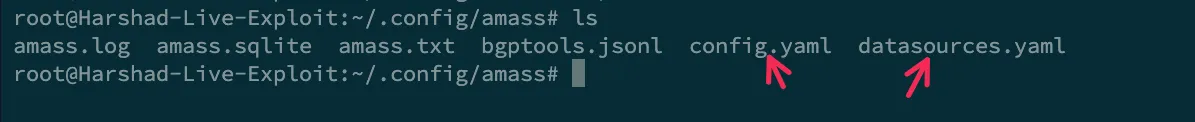

Усі логи і файли конфігурації OWASP Amass знаходяться в папці ~/.config/amass.

Сюди обов’язково треба помістити окремий файл конфігурації config.yaml та файл з API-ключами інтеграції додаткових сервісів datasources.yaml. А також словники для брутфорсу субдоменів – wordlists. Їх можна завантажити з офіційного GitHub репозиторію.

У випадку помилок, бажано перевірити правильність заповнення файлу конфігурації config.yaml і до команди виконання додати ключ з його розташуванням -config /path/to/config, наприклад:

amass enum -d google.com -config ~/.config/amass/config.yaml

Перевірити поточну версію Amass: amass -version

Посилання на офіційне керівництво: https://github.com/owasp-amass/amass/blob/master/doc/tutorial.md

Посилання на обговорення та вирішення технічних проблем: https://github.com/owasp-amass/amass/issues

Робота з OWASP Amass

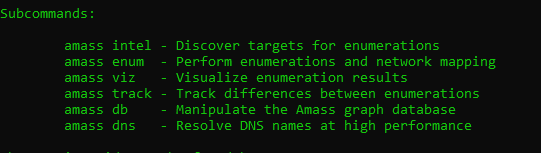

OWASP Amass міститить 5 модулів, які дозволяють виконувати різні типи операцій:

- amass intel – дослідження і аналіз цілей, пошук інформації з відкритих джерел;

- amass enum – енумерація субдоменів і маппінг мережі;

- amass viz – візуалізація і побудова mind-карт;

- amass db – синхронізація з базою даних (PostreSQL) і зберігання проєктів;

- amass dns – парсинг DNS-зони на максимальній швидкості.

Приклади робочих команд:

amass enum -d domain.com— стандартна енумерація субдоменів за вказаним доменним ім’ям.amass -d domain.com -passive— пасивна енумерація субдоменів (без брутфорсу) за вказаним доменним ім’ям.amass intel -org "google"— пошук відомостей про вказану організацію: ASN, IP-ранг.amass intel -d google.com -whois— пошук доменів, дані whois яких збігається. Таким чином можна знайти усі домени певної організації.amass enum -d example.com -active -cidr 1.2.3.4/24,4.3.2.1/24 -asn 12345— точковий пошук мережевих ресурсів за вказаним доменним ім’ям, підмережею та кодовим номером провайдера.amass intel -active -cidr X.X.X.X/24— пошук доменів у вказаній підмережі.intel -active -addr 8.8.8.8— показує активні домени за вказаною IP-адресою.amass track -d domain.com— показує зміни, які відбулися в мережевій карті домену.amass intel -active -asn 15169— шукає домени за вказаним номером ASN провайдера.amass enum -df domains.txt— пошук root доменів для списку доменних імен у зазначеному файлі.amass enum -v -src -ip -brute -min-for-recursive 2 -d domain.com— пошук субдоменів для вказаного домену з додатковими опціями.

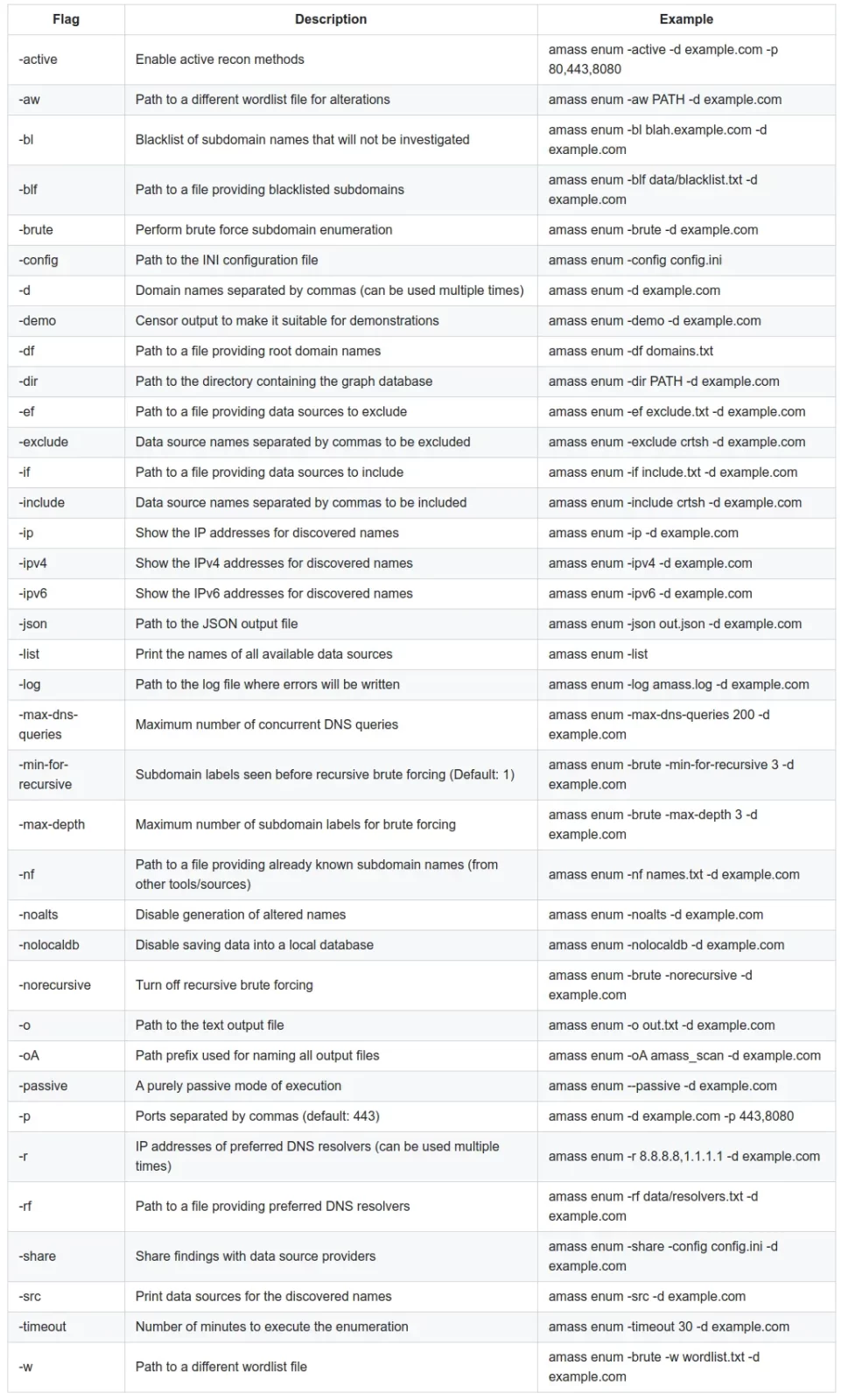

Список опцій (ключів) для різних модулів Amass з поясненнями:

🔍 МОДУЛЬ INTEL

🔍 МОДУЛЬ ENUM

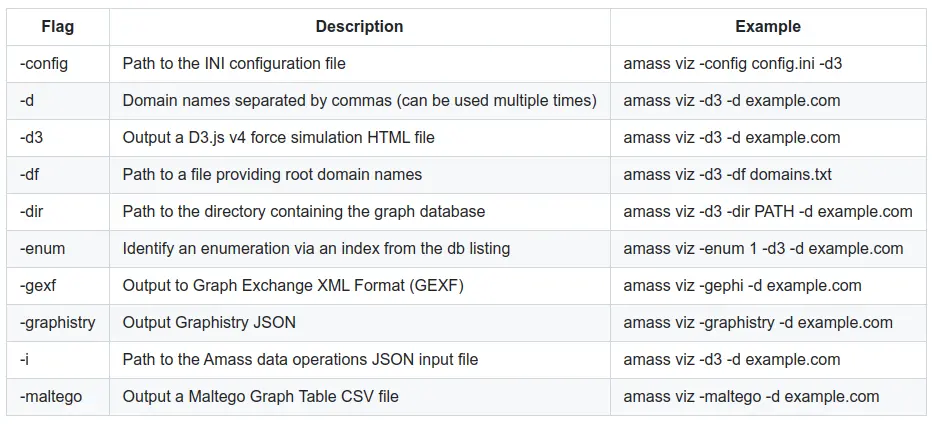

🔍 МОДУЛЬ VIZ

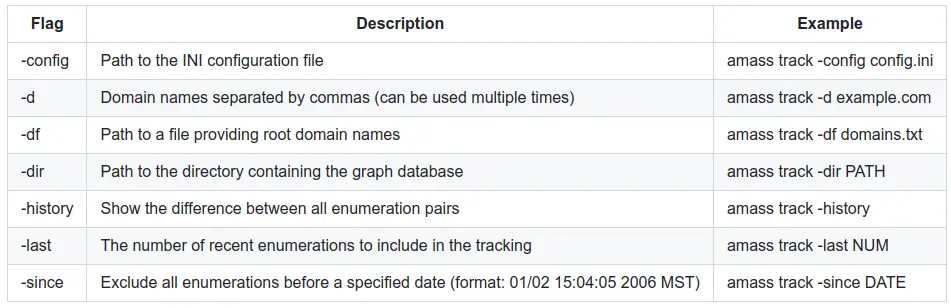

🔍 МОДУЛЬ TRACK

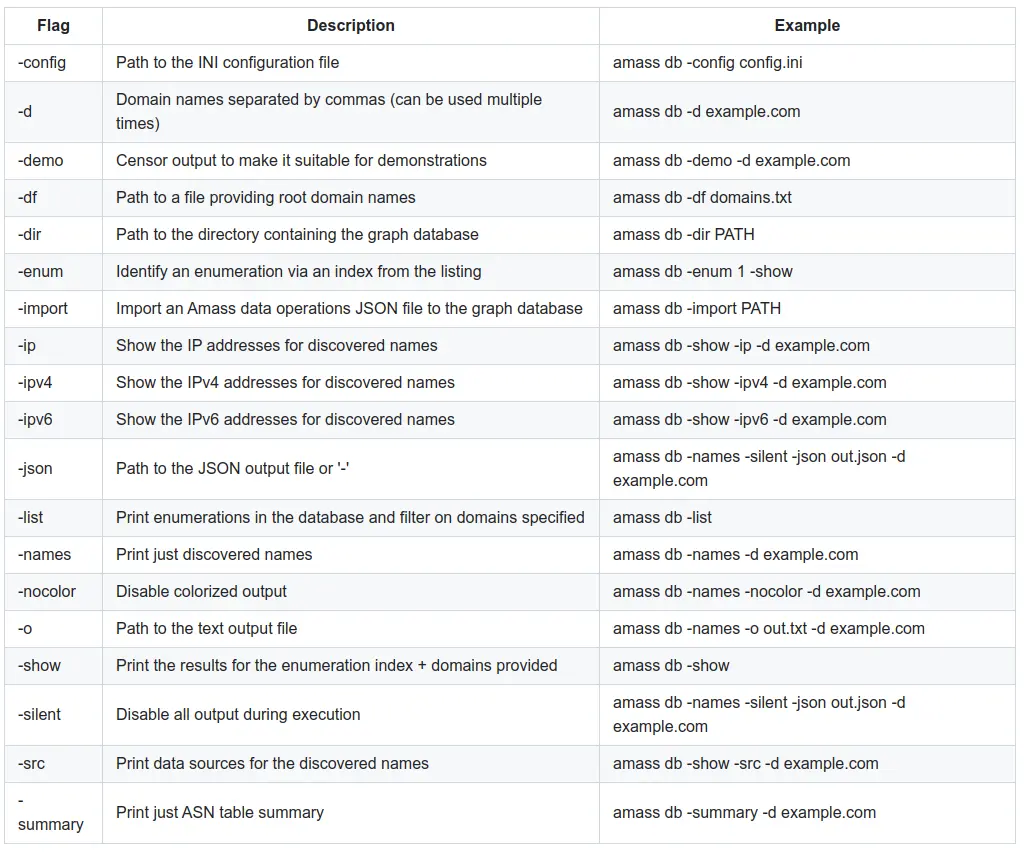

🔍 МОДУЛЬ DB

Читайте також інші наші матеріали:

ПОДІЛИТИСЬ У СОЦМЕРЕЖАХ: