Цифровий світ стрімко розвивається. Мобільні технології стали частиною нашого життя і впливають на добробут. Щодня мільйони людей виходять на зв’язок online, щоби почути й побачити одне одного. Смартфони й месенджери — стали основними каналами безперервної комунікації. Деякі з них окрім стандартного обміну повідомленнями, реалізують ще й аудіо та відеозв’язок, обмін файлами та геолокацією, веб-конференції, місце для зберігання даних, аудіопрогравач та багато іншої всячини. Відтак постає питання їх надійності та безпеки. А що ми знаємо про безпеку популярних месенджерів? Наскільки добре вони захищені? Які ризики існують для користувачів? І що таке зрештою конфіденційність, приватність, анонімність? Яка різниця між Open Source і пропрієтарним програмним забезпеченням? Які бувають протоколи безпечного інтернет-зв’язку і на що вони впливають? Ми провели дослідження, аналізуючи десятки актуальних питань й матеріалів, тестуючи й оцінюючи різноманітні додатки. Тож запрошуємо ознайомитися з результатами, які включають детальний огляд проблематики, підбір кращих рішень та їх оцінку.

Основні поняття і терміни

ℹ️ Щоби краще розуміти проблематику і деякі аспекти цієї статті, пропонуємо для початку розібратись в основних поняттях і термінах й зрозуміти суть технологій, протоколів, алгоритмів шифрування, які використовуються месенджерами для обміну повідомленнями.

🔒 Месенджер — це додаток для обміну повідомленнями через комп’ютерну мережу. Зазвичай, повідомлення передаються між обома і більше сторонами, де кожен користувач вводить текст і ініціює його передачу одержувачу або одержувачам, які підключені до спільної мережі чи інтернету. З часом до стандартних функцій месенджера додалися нові, які суттєво розширили ареал застосування: голосові та відеовиклики (VoIP), обмін файлами, чат-боти та інші.

🔒 Пропрієтарне програмне забезпечення — це програмне забезпечення, яке має власника (або автора), якому належать усі права на програму. Власник може вносити будь-які зміни, встановлювати плату за використання, визначати умови та правила користування, накладати заборону на доступ до програми для інших осіб і так далі. Користувач у такому випадку має обмежені права і зобов’язаний погоджуватися з політикою власника та сумлінно дотримуватись правил, якщо збирається користуватися програмою.

🔒 Вільне програмне забезпечення (GNU/Open Source) — це програмне забезпечення, яке надає будь-якому користувачу права вільно користуватись, розповсюджувати, досліджувати, модифікувати й покращувати програму. Розробниками, авторами, власниками такого ПЗ, зазвичай, виступає не одна особа, а група осіб, спільнота, громада. Кожен докладає зусиль і вносить свою лепту в розробку. У висновку, усі користувачі мають рівні права і рівні обов’язки, позбавлені будь-яких обмежень на користування програмою. А будь-які рішення чи нововведення приймаються колективно. Тут відсутня будь-яка монополія.

🔒 Конфіденційність — це властивість інформації, яка не підлягає розголосу і витоку, доступна тільки для обмеженого кола осіб, інакше кажучи, секрет, таємниця.

🔒 Приватність — це комплекс заходів, які забезпечують захист чого-небудь, наприклад майна або інформації, від несанкціонованого доступу, посягання, права власності. Конфіденційність може бути одним із заходів приватності.

🔒 Анонімність — це властивість, завдяки якій неможливо ідентифікувати, розпізнати особу або об’єкт.

🔒 TOR — це програмне забезпечення-ретранслятор (The Onion Router) для забезпечення анонімності в інтернеті. Він перенаправляє трафік через анонімну розподілену мережу серверів, розміщених по всьому світу. В основі роботи TOR – Onion-routing (“цибулева маршрутизація”), яка зашифровує і розшифровує дані по кілька разів, потім передається на наступні вузли (TOR nodes). TOR було створено у 2002 році. Проєкт спонсорувався Воєнно-морською дослідницькою лабораторією США (United States Naval Research Laboratory), а згодом, з 2004 до 2005 організацією Electronic Frontier Foundation (EFF). Для роботи з мережею можна використовувати TOR-браузер, який сумісний з різними платформами.

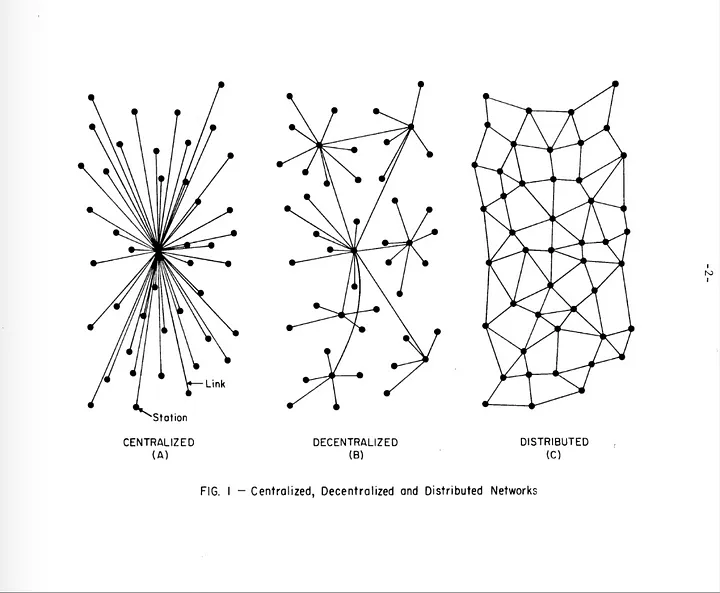

🔒 P2P — це однорангова “Peer-to-Peer” (пірингова) мережа, у якій немає посередників, тобто зв’язок між хостами/вузлами (нодами) відбувається напряму. Інформація, яка відправляється від одного абонента іншому не зберігається на жодних проміжних серверах. В P2P просто не існує “сервера по середині” – вузли є автономними. Сама ідея та концепція P2P була реалізована ще в FIDONET. Згодом її активно використовував сервіс обміну музичними файлами NAPSTER.

🔒 I2P — це децентралізована, оверлейна, анонімна інтернет-мережа (Invisible Internet Project), яка використовує наскрізне E2EE-шифрування. Створена у 2002 році. Повідомлення в I2P розбиваються на різні зашифровані частини, через що їх практично неможливо перехопити й прочитати. В I2P відсутні центральні сервери і DNS. Для початку роботи необхідно встановити I2P-маршрутизатор.

🔒 E2EE — це наскрізне “End-to-End Encryption” шифрування, яке захищає повідомлення на обох кінцях – “відправник-одержувач”. Тут можуть використовуватися різні алгоритми шифрування, наприклад симетричний і асиметричний. Повідомлення можуть зберігатися на пристроях користувачів або на сторонніх серверах у зашифрованому вигляді.

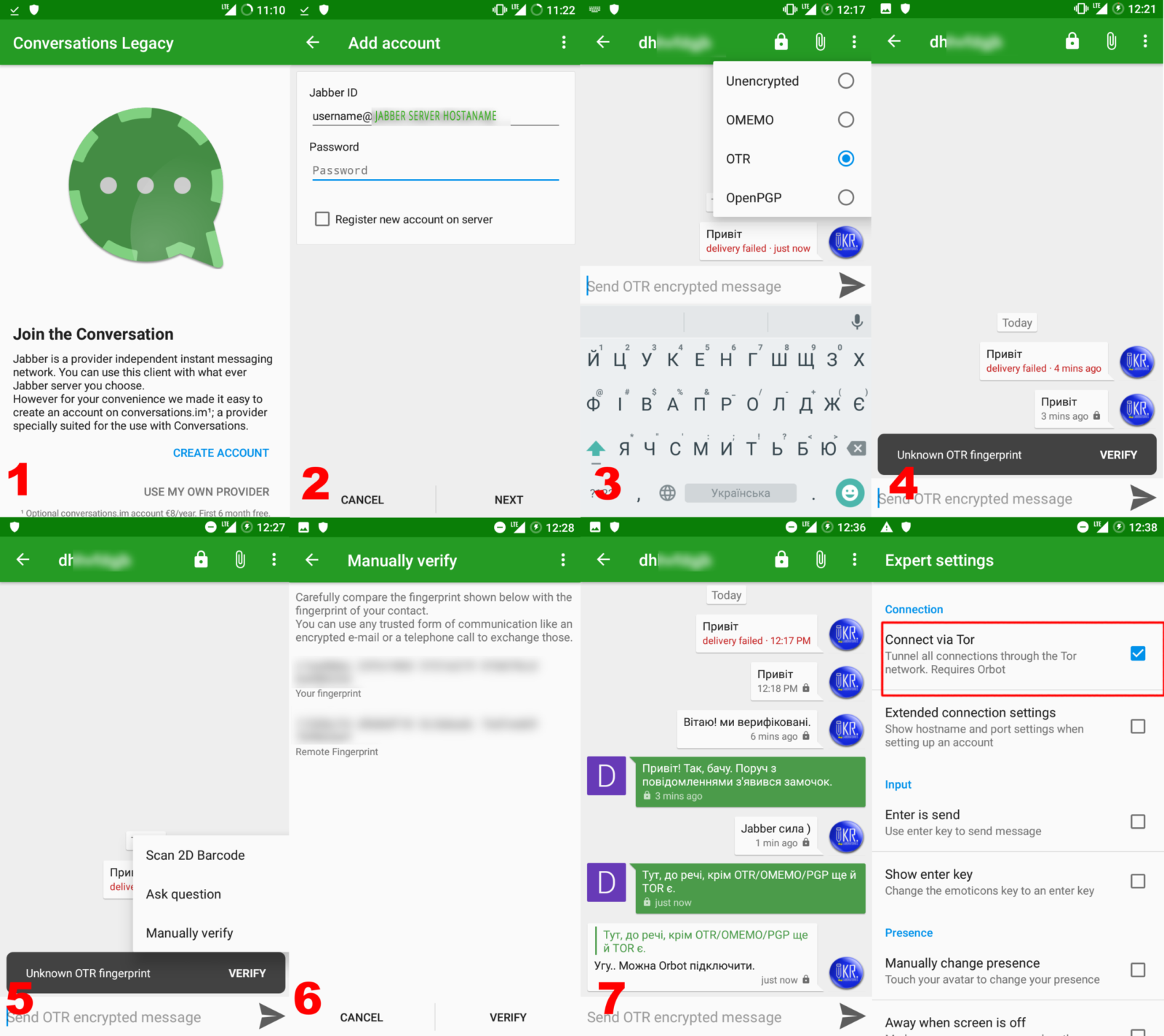

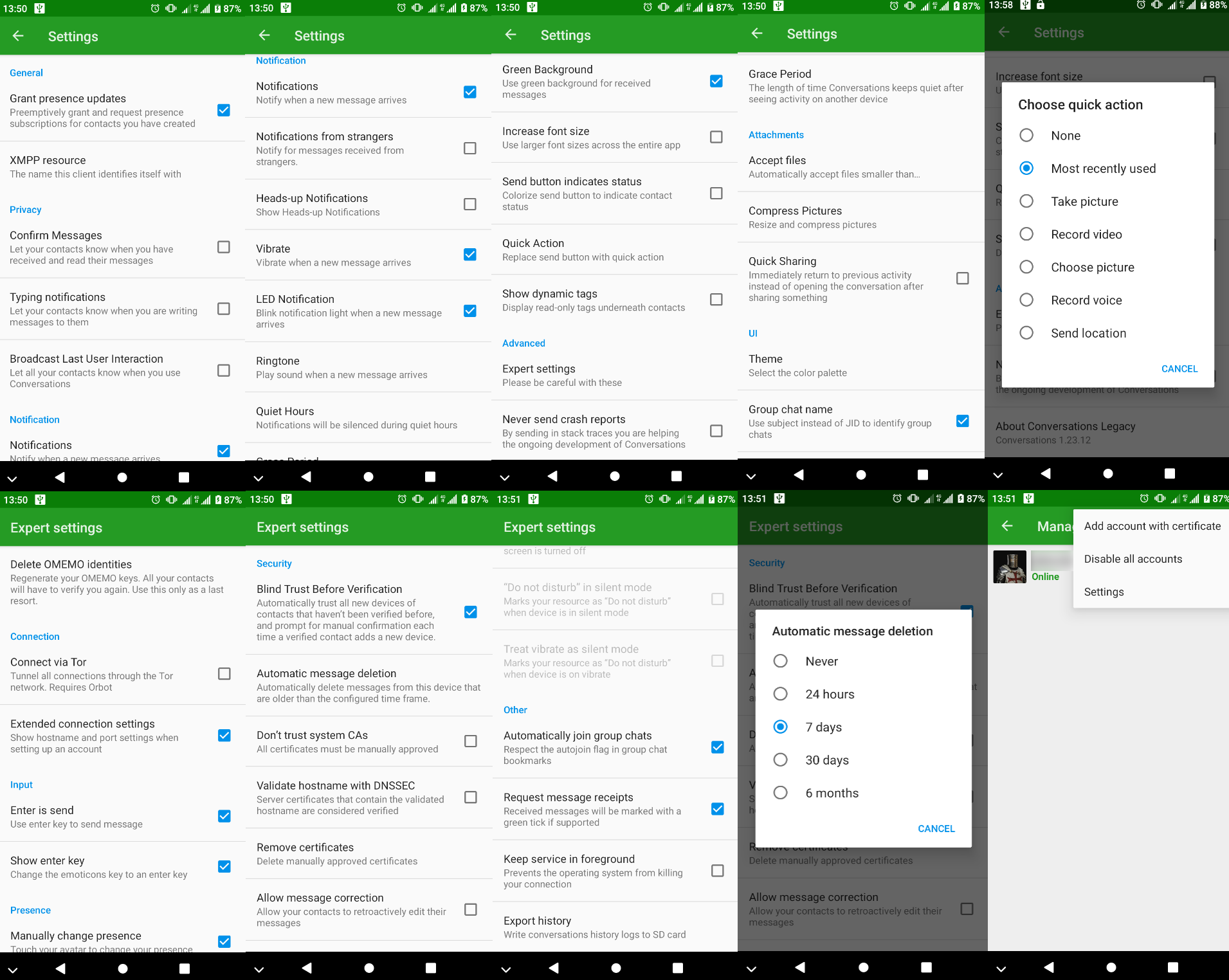

🔒 XMPP — вільний протокол передачі даних (Extensible Messaging and Presence Protocol), заснований на XML, відповідає стандарту RFC. Розроблений у 1999 році Джеремі Міллером. Має розподілену федеративну (децентралізовану) структуру. Кожен користувач може приєднатися до вже існуючого сервера (Jabber) або розгорнути власний і стати вузлом. Попри унікальні функціональні можливості, так і не набув масового поширення — популярні месенджери вирішили не використовувати XMPP-протокол, віддаючи перевагу власним централізованим системам.

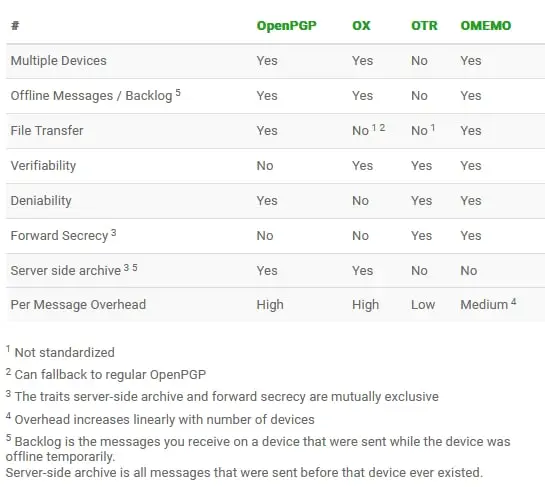

🔒 OTR — криптографічний протокол “Off-the-Record Messaging” для обміну повідомленнями між двома користувачами. Використовує комбінацію алгоритму з симетричним ключем AES, протоколу Діффі-Хеллмана та хеш-функції SHA-1. Створений криптографами Ієном Голдбергом та Микитою Борисовим. Основною метою створення протоколу було бажання забезпечити надійність і секретність онлайн-спілкування без можливості запису, ніби це була приватна зустріч тет-а-тет. Застосовується в різноманітних XMPP-клієнтах (Pidgin, Kopete, Converations). Є одним з найнадійніших.

🔒 OMEMO — криптографічний протокол “Multi-End Message and Object Encryption”, заснований Андреасом Страубом, який теж застосовується в XMPP, але на відміну від OTR підтримує асинхронну передачу повідомлень. OMEMO використовує алгоритм, який забезпечує шифрування від кількох адресантів до кількох отримувачів, що дозволяє безпечно синхронізувати повідомлення між кількома клієнтами, навіть якщо деякі з них перебувають поза мережею. Аудит протоколу OMEMO>>

🔒 PGP — програмний засіб, який являє собою бібліотеку функцій для шифрування і цифрового підписування даних. Один з найбільш надійних протоколів шифрування на сьогодні. Заснований Філіпом Циммерманом у 1991 році.

🔒 Signal Protocol — криптографічний протокол, створений некомерційною компанією Open Whisper Systems, засновником якої є Моксі Марлінспайк. Протокол поєднує в собі Double Ratchet Algorithm (Axolotl), prekeys і розширений протокол потрійного обміну ключами Діффі-Хеллмана (3-DH), а також алгоритми Curve25519, AES-256 і HMAC — SHA256. Signal Protocol в минулому застосовувався різними месенджерами, наприклад TextSecure, RedPhone, Google Alo, WhatsApp, Facebook Messenger. На ньому були також засновані протоколи Viber і Wire. На сьогодні на ньому побудований однойменний месенджер Signal. Серед особливостей і переваг Signal Protocol: конфіденційність, цілісність, автентифікація, узгодженість учасників, перевірка призначення, пряма секретність, постскомпрометована безпека (англ. Post-Compromise Security, відома як Future Secrecy), збереження причинно-наслідкового зв’язку, незв’язність повідомлень, відмова від повідомлень участі, асинхронність. Доволі непоганий протокол.

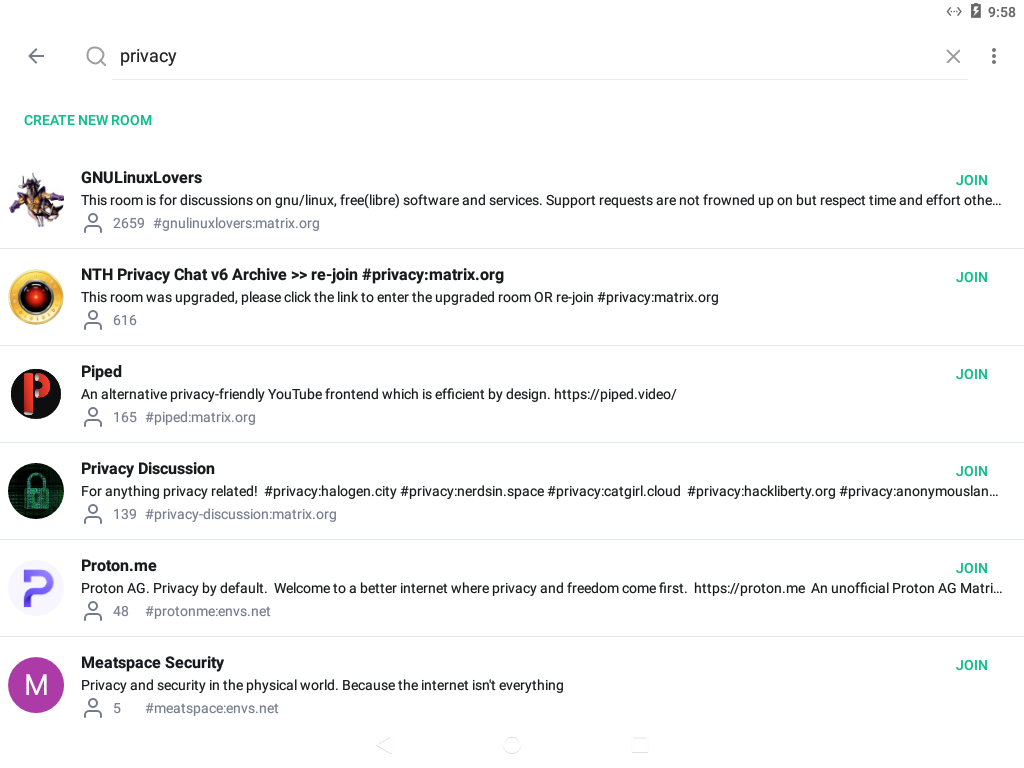

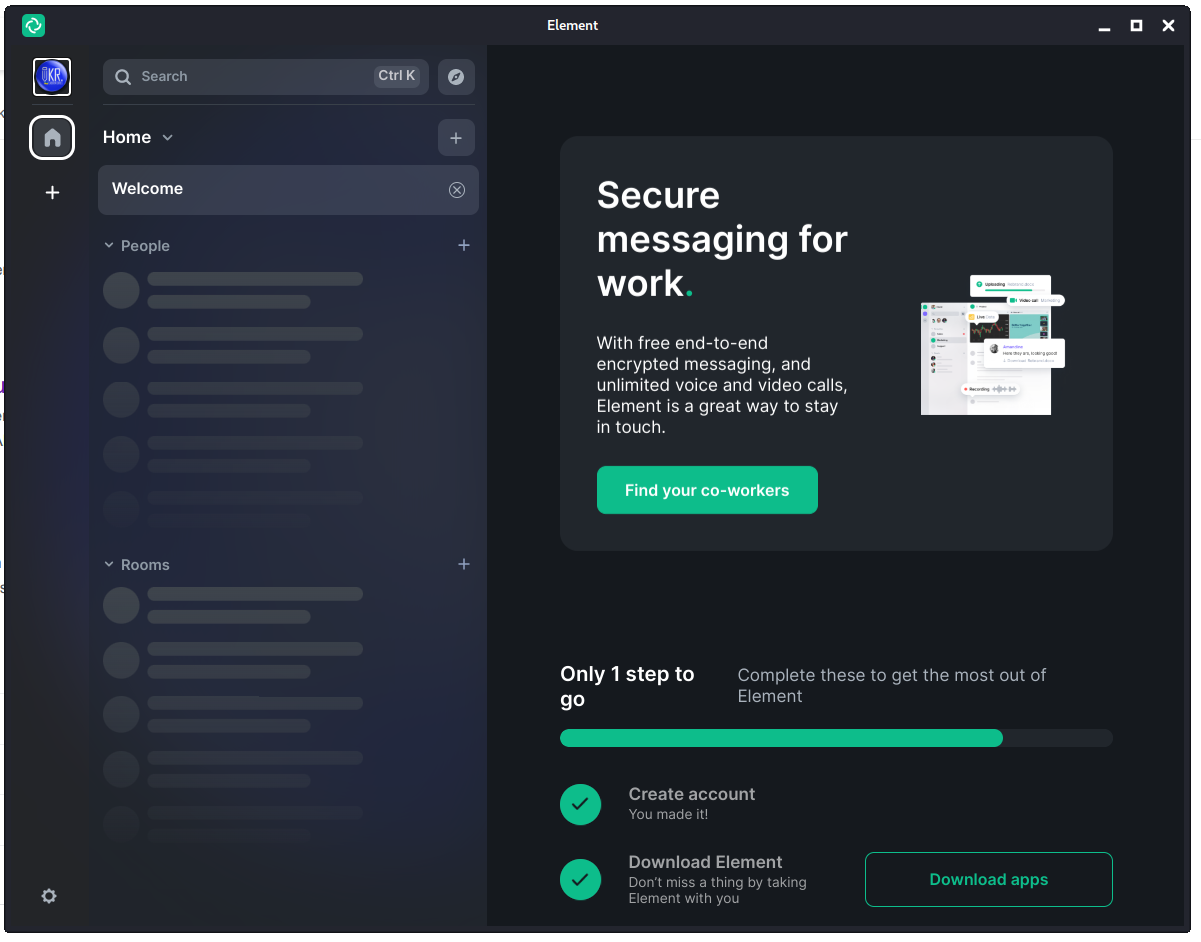

🔒 Matrix — протокол передачі даних федеративного (децентралізованого) типу, заснований на JSON і за своєю суттю нагадує XMPP Jabber. Протокол може інтегруватись зі сторонніми платформами, WebRTC і VoIP. Кожен користувач може приєднатися до вже наявного сервера (Matrix), або розгорнути власний і стати вузлом. Стандарт стає все більше популярним і являє серйозну альтернативу іншим протоколам.

🔒 DHT — система децентралізованих розподілених хеш-таблиць (Distributed Hash Table), з її допомогою можна реалізувати складні пірингові і федеративні мережі, служби доставки та пошуку інформації по різним вузлам. Інакше кажучи, DHT об’єднує в одне ціле різні хости, сервери, електронні ресурси. Перевагами цієї системи є легкість, масштабованість, відмовостійкість. Застосовується у торент-трекерах, а також федеративних і анонімних месенджерах (наприклад Tox).

🔒 PFS — метод шифрування і принцип захисту, який унеможливлює компрометацію даних, якщо буде розшифровано один або декілька ключів шифрування. Розшифровується як Perfect Forward Secrecy (Досконала пряма секретність).

🔒 RSA — криптографічний алгоритм з відкритим ключем, що базується на обчислювальній складності задачі факторизації великих цілих чисел. RSA (абревіатура від прізвищ Rivest, Shamir та Adleman) став першим алгоритмом такого типу, придатним і для шифрування, і для цифрового підпису. Алгоритм застосовується до великої кількості криптографічних застосунків. Опис RSA було опубліковано у 1977 році Рональдом Рівестом, Аді Шаміром і Леонардом Адлеманом з Массачусетського технологічного інституту (MIT).

🔒 AES — стандарт шифрування (Advanced Encryption Standard), затверджений на офіційному рівні в США Національним інститутом технологій (NIST). Був прийнятий на заміну іншому стандарту DES. В його основі симетричний ключ, тобто той самий ключ використовується як для шифрування, так і дешифрування даних.

🔒 SHA — алгоритм криптографічного хешування (Secure Hash Algorythm), використовується на державному рівні в США. Був розроблений у 1993 році АНБ у співпраці з NIST. Існують різні версії цього алгоритму: SHA-1 (був зламаний), SHA-2, SHA-3.

🔒 MD5 — алгоритм хешування 128-біт, розроблений у 1991 році професором Рональдом Л. Рівестом з Массачусетського технологічного інституту (МІТ). Застосовується для перевірки цілісності інформації та зберігання хешів паролів. Являє собою значно покращену версію попередника MD4. Алгоритм має офіційно зареєстровані вразливості (RFC 6151). Уникнути зламу MD5 можуть частково допомогти використання SALT (солей).

🔒 Base64 — стандарт кодування двійкових даних з допомогою 64-х символів ASCII. Може використовуватися для обфускації коду, приховування даних, зокрема паролів.

🔒 Протокол Діффі-Хеллмана (ECDH) — криптографічний протокол, розроблений видатними комп’ютерними інженерами та винахідниками — Уітфілдом Діффі й Мартіном Хеллманом, США. Обоє отримали Премію Тюринга. Протокол дозволяє двом і більше сторонам отримати загальний секретний ключ, використовуючи незахищений від прослуховування канал зв’язку. Отриманий ключ використовується для подальшого шифрування обміну за допомогою алгоритмів симетричного шифрування. Схема відкритого розподілу ключів, запропонована Діффі та Хеллманом, справила справжню революцію у світі шифрування, оскільки знімала основну проблему класичної криптографії – проблему розподілу ключів.

🔒 Curve25519 — метод шифрування, криптографічна крива, яка дозволяє 128-бітне шифрування при 256-бітному розмірі ключа, призначена для використання за схемою Діффі-Хеллмана. Метод один з найшвидших та є вільним — знаходиться у публічному доступі. Підтримується у багатьох криптографічних бібліотеках, таких як: Libgcrypt, libssh, libssh2 (починаючи з версії 1.9.0), NaCl, GnuTLS, OpenSSL (з версії 1.1.0). Також застосовується у багатьох мережевих протоколах, зокрема SSH, Signal, Matrix, Tox, Zcash, TLS, WireGuard. Відомий також під назвою X25519.

🔒 Poly 1305 — сімейство хешів, які використовуються у криптографії, розроблене Деніелом Бернштейном. Poly1305 можна використовувати як одноразовий код для автентифікації одного повідомлення за допомогою спільного ключа між відправником і одержувачем.

🔒 Salsa20 — система поточного шифрування, розроблена Деніелом Бернштейном. Алгоритм представили на конкурсі eSTREAM, метою якого було створення європейських стандартів для шифрування даних, що передаються поштовими системами. Алгоритм став переможцем у першому профілі (потокові шифри для програмного застосування з великою пропускною спроможністю). Він використовує хеш-функцію з 20 циклами. Основні її перетворення нагадують алгоритм AES. На базі Salsa20 з’явилася система XSalsa20, що має імунітет до атак за часом.

🔒 NaCl — скорочено від “Networking and Cryptography library“, відкрита бібліотека для роботи з мережею та криптографією, створена Деніелом Берштейном, Танею Ланге і Пітером Швабе. NaCl реалізований у різних мовах програмування, є частиною Libsodium.

🔒 Принцип Керкгоффза — принцип, заснований голландським криптографом XIX століття — Огюстом Керкгоффзом, згідно з яким стійкість криптографічного алгоритму не має залежати від архітектури алгоритму, а тільки від ключів. Іншими словами, при оцінці надійності шифрування необхідно вважати, що супротивник знає все про систему шифрування, що використовується, крім ключів. Більше детально у Вікіпедії>>

🔒 Double Ratchet Algorithm — алгоритм керування ключами шифрування, також відомий як Axolotl Ratchet (Ашолотль), розроблений Тревором Перріном і Моксі Марлінспайком (Signal) у 2013 році. Побудований на основі протоколу Діффі-Хеллмана (ECDH) та хеш-функції. Його особливістю є те, що у випадку зламу і компрометації, алгоритм відключає зловмисника від доступу до відкритого тексту повідомлення. Цей метод дістав назву Future Secrecy.

Чому не WhatsApp, Viber, Telegram, Skype? Проблеми популярних месенджерів.

Проблема №1 – централізованість.

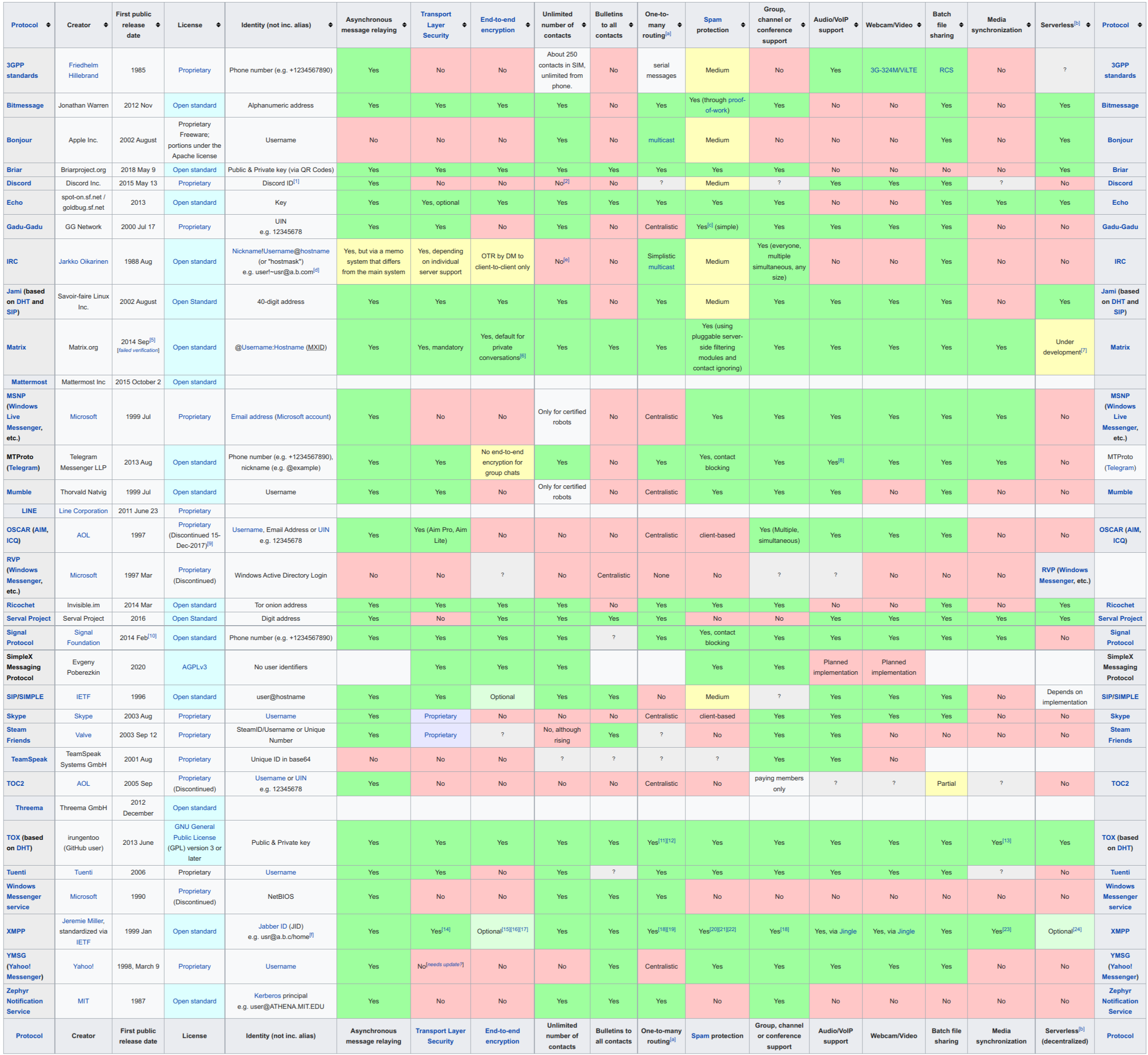

Майже усі популярні месенджери є централізованими. Це означає, що будь-яка інформація, яка проходить через їх канали електронного зв’язку, наприклад текстові повідомлення, аудіо та відео, посилання, файли, документи, метадані та інше – реєструється, синхронізується та зберігається на центральних серверах необмежений період часу. Тобто втрачає конфіденційність. Користувач жодним чином не впливає на це.

Зібрані дані надалі можуть оброблятися та пересилатися в знеособленому вигляді (?) третім сторонам. За потреби (наприклад, на запит правоохоронних органів або за рішенням суду), користувач може бути ідентифікований, а його історія листування — відновлена, розшифрована та прочитана.

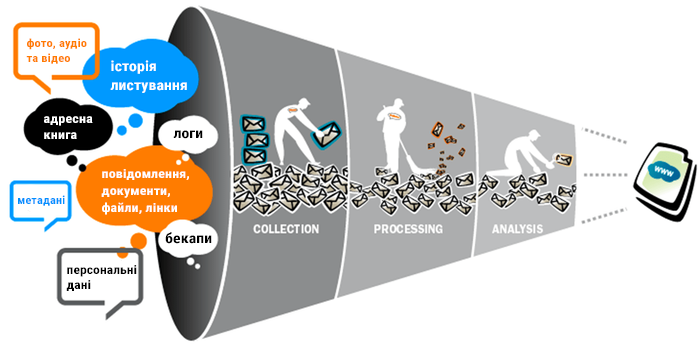

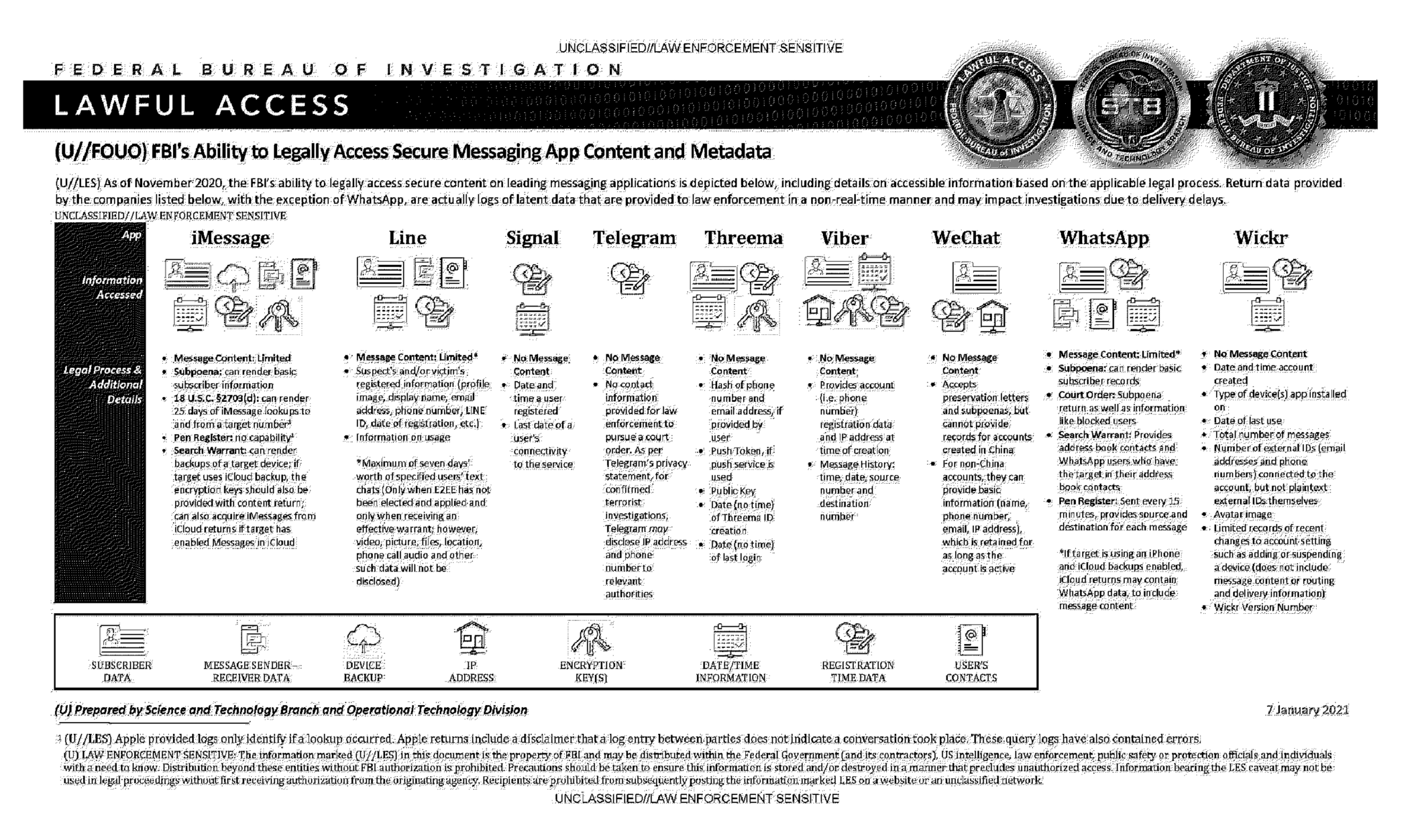

У листопаді 2021 року некомерційною організацією “Property of the People” був опублікований документ, який демонструє можливість спецслужб отримувати доступ до користувацьких даних від популярних месенджерів:

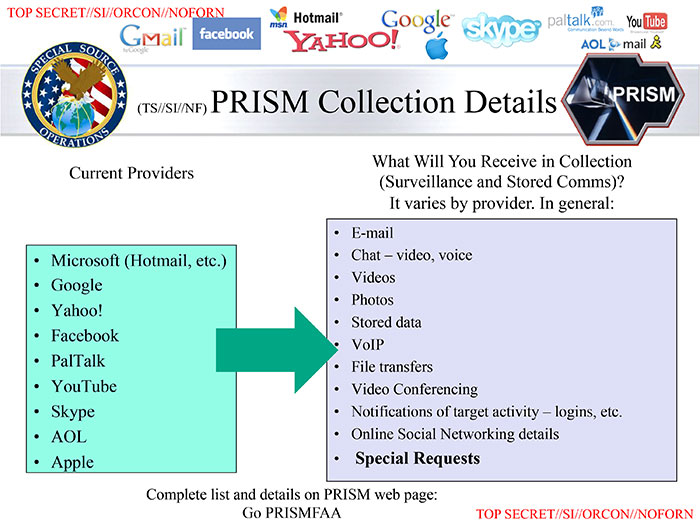

У 2013 році системний адміністратор і колишній фахівець АНБ Едвард Сноуден оприлюднив в ЗМІ засекречені факти й матеріали, завдяки яким стало відомо, що дані популярних соцмереж і месенджерів тривалий час таємно використовувались в роботі програм електронної розвідки й шпіонажу: XKeyscore, PRISM, ECHELON та інших.

Проблема №2 – закритий вихідний код.

Програмний код централізованих месенджерів, зазвичай, закритий — доступ до нього мають лише власники та розробники продукту. Відповідно, це унеможливлює незалежний аудит і тестування. Неможливо пересвідчитись у якості коду, захищеності додатків і серверної інфраструктури, перевірити чи шифруються/хешуються дані, якщо так, то за якими критеріями і алгоритмами. Багато питань залишаються нерозкритими.

У висновку користувачу залишається або просто довіритись, або відмовитись від використання продукту. Така модель суперечить фундаментальним принципам безпеки і захисту прав споживача. Що призводить до численних витоків даних і вразливостей.

У 2019 році через вразливість нульового дня у найпопулярнішому месенджері WhatsApp (аудиторія більше 1 млрд) на тисячі Android-пристроїв користувачів проникло шпигунське програмне забезпечення NSO Pegasus. Цей злам отримав величезний резонанс і увійшов в історію як один з наймасштабніших. Шкідливе ПЗ могло безперешкодно читати, копіювати, модифікувати повідомлення й файли, вести записи телефонних розмов, визначати місцезнаходження, таємно здійснювати відео- та фотофіксацію, прослуховування і багато іншого.

Популярні месенджери не раз ставали “троянським конем” й для інших зловмисних програм, наприклад: Candiru, Cellebrite, Predator.

Більше того, централізована архітектура за своєю природою більш вразлива до різноманітних атак, аніж децентралізована. У децентралізованій – кожен вузол автономний, і компрометація центрального сервера не призводить до компрометації усіх облікових записів одночасно, тому що дані користувачів зберігаються в надійно зашифрованому вигляді не на серверах компанії, а на їх власних локальних пристроях.

Проблема №3 – приватна власність і цензура.

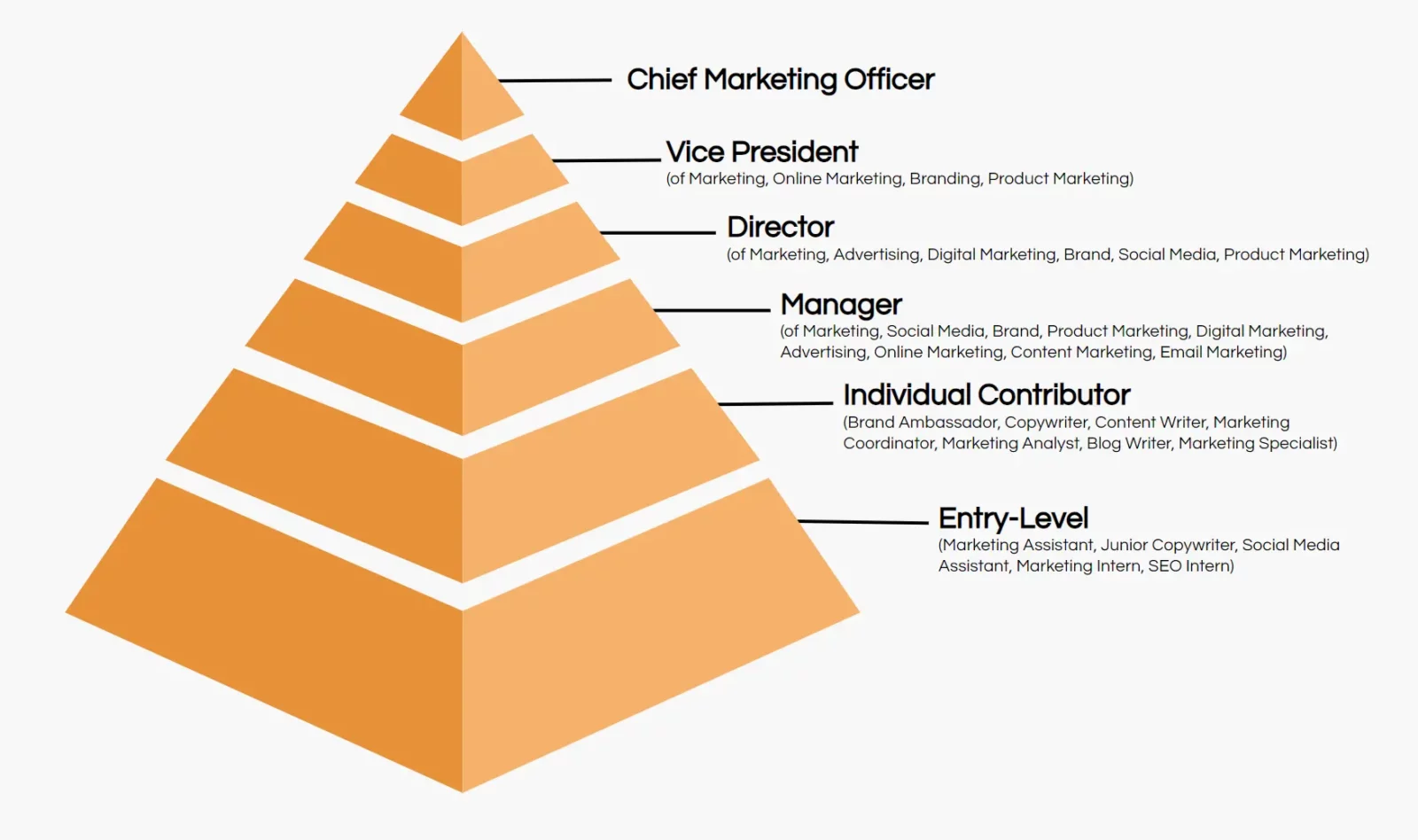

Кожен централізований додаток має власника (Product Owner) – конкретну особу або групу осіб, яким підпорядковуються усі інші. Тобто, є CEO (бос), є вища і нижча ланки керівництва, є менеджери, є їх підлеглі і є звичайні працівники. Фактично, типова бюрократична вертикальна структура, або як її ще називають — корпоративна піраміда.

Забезпечити безпеку в ній не так легко, як здається на перший погляд. Дуже часто саме в таких структурах на вищих щаблях виникає корупція, а на нижчих — різні шпигуни та зрадники, які стають джерелом різноманітних загроз та інсайдерами для майбутніх атак (прямий приклад — атака на “Київстар”).

Власник в такій піраміді постає беззаперечним господарем, який диктує правила та встановлює умови користування. Він має необмежену владу, яку по суті ніхто не контролює. Використовуючи його продукт — користувач автоматично з ним погоджується. Тому бажано уважно читати біографію власника, Договір та Політику конфіденційності, перш ніж встановлювати будь-який додаток.

Окрім того, власник — це людина зі своїми поглядами, цінностями, принципами, бізнес-інтересами, стереотипами. У висновку, породжується цензура. Якщо ви будете порушувати правила користування — повірте, ваш обліковий запис швидко забанять без права на поновлення. Користувачі часто помилково вважають, що їх акаунти — належать тільки їм. Насправді месенджер – це приватна власність, де користувачу надається лише невеликий “шматок” кіберпростору у тимчасове користування.

В децентралізованих системах з відкритим вихідним кодом — власниками й розробниками виступають самі користувачі, тобто народ. Кожен користувач є незалежним, має право та владу впливати на розвиток продукту, вдосконалювати та змінювати його. У висновку такий продукт позбавлений заангажованості, є абсолютно чесним і прозорим перед суспільством.

Проблема №4 – маркетингова бізнес-модель.

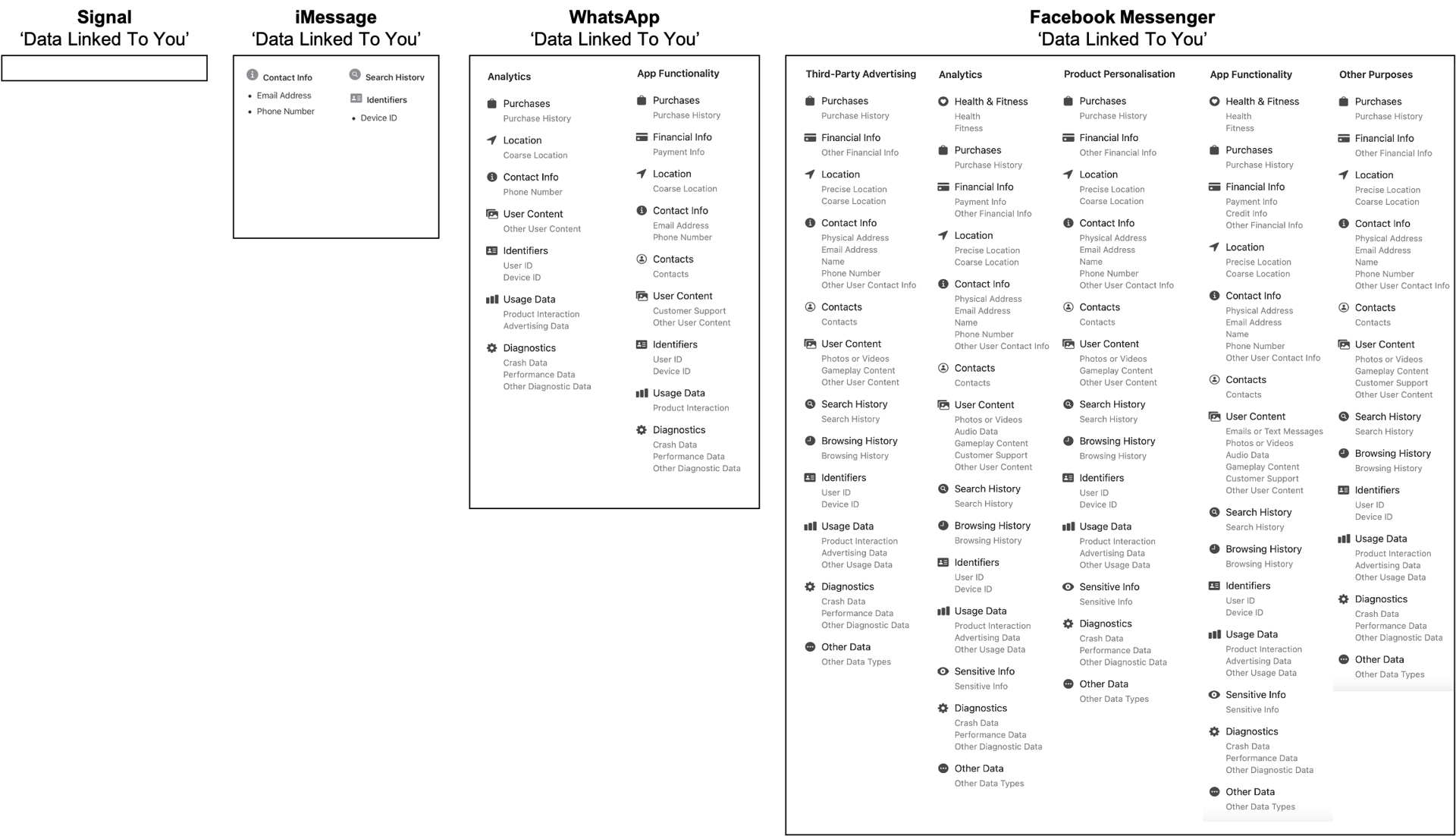

Більшість месенджерів використовують бізнес-модель по принципу – “Послуга за послугу”. Тобто, взамін на безкоштовний сервіс користувач ділиться своїми даними та добровільно надає велику кількість різних доступів та згод.

Власник у своїх інтересах використовує ці дані, отримуючи з цього вигоду та утримуючи таким чином власну інфраструктуру, яка налічує тисячі серверів і співробітників по всьому світу. Він зацікавлений в якомога більшій кількості користувачів і використовує “безкоштовність” як своєрідну маркетингову обгортку. Пам’ятайте: у сьогоднішньому світі капіталістичних відносин і ринкової економіки “безкоштовний сир” буває лише у мишоловці. Одна добра приказка говорить: “Якщо ви не платите за продукт, ви є продуктом!”.

Основний недолік “безкоштовних” приватних централізованих систем ще у тому, що користувачу по суті не надають жодних гарантій на використання продукту, він має обмежені права та обмежені можливості, йому “ніхто нічого не зобов’язаний”. Власник думає і працює лише у своїх бізнес-інтересах, а не в інтересах споживача. Тож будь-які проблеми, пов’язані з використанням, лягають на плечі та відповідальність самих користувачів.

Будьте готовими до того, що свої претензії й диспути ви зможете вирішити та відстояти лише через суд. Дотримуйтесь правил, по можливості зберігайте анонімність та максимально використовуйте налаштування приватності, щоб убезпечити себе від зламу та розкриття даних.

Які метадані збирають централізовані месенджери?

Як казав Стюарт Бейкер, колишній генеральний радник АНБ: “Метадані абсолютно все розповідають про чиєсь життя. Якщо у вас достатньо метаданих, вам насправді не потрібен контент”.

🎯 Ідентифікатори користувача (User ID): будь-які деталі профілю: хобі, інтереси, національність, релігія, орієнтація; номер телефону, email-адреса, дата народження, країна проживання, інформація про онлайн-платежі та покупки та інше.

🎯 Ідентифікатори пристрою (Device ID): технічні характеристики пристрою, назва, модель, серія, IMEI, IP-адреса, GPS-координати, DNS-сервери, MAC-адреси, відомості про операційну систему і т.д.

🎯 Соціальні зв’язки (SOCMINT): зв’язок з іншими користувачами, доступ до телефонної книги, будь-яка доступна інформація про відправника й одержувача повідомлень, посилання на акаунти в соцмережах, інші дані;

🎯 Аналіз подій і статистика користування (Event/Log Info): голосові й відео виклики, надсилання повідомлень й файлів, частота і кількість відправлених повідомлень, дата останнього входів, звіт про помилки, різноманітні системні журнали.

🎯 Дані інтернет-перегляду: User-Agent браузера, трекінг (відстеження) переходів по URL-посиланням, список переглянутих сайтів, дані автентифікації (cookie, токени, сесії).

🎯 Доступ до файлової системи: накопичувачі, файли, каталоги, фото, медіа та інше.

🎯 Доступ до апаратної частини: оперативна пам’ять, графічний прискорювач, відеокамера, мікрофон, клавіатура, батарея, мережа (Wi-Fi/Bluetooth) і інше.

Навіщо месенджерам потрібні метадані?

👉 вдосконалення власних сервісів та інформаційних систем, побудова нейронних мереж, машинне навчання (ML), створення просунутих систем штучного інтелекту (AI);

👉 монетизація, заробіток на співпраці з рекламними й комерційними структурами, продаж аналітичних даних, створення різноманітних зрізів/вибірок, котрі охоплюють аудиторію з різних куточків світу й включають такі дані як: вік, стать, спеціальність, інтереси, вподобання, орієнтація і т.д. Ці допомагають передбачати можливі тренди, сплески та падіння покупок (сезонність), вдосконалити свої пропозиції, підлаштуватись під громадську думку тощо;

👉 аналітика і заробіток на співпраці з різними інформаційно-аналітичними центрами, структурами, агенціями, які займаються спостереженнями, соцопитуваннями, прогнозуваннями глобальних процесів, вивченням і аналітикою політик, подій, тенденцій, лідерів думок, суспільних настроїв тощо;

👉 співпраця у сфері безпеки з державними службами, органами, структурами, щоби запобігати можливим злочинам та інциденти, збитки і їх наслідки, відстеження осіб або подій, які можуть бути загрозою національній, суспільній, міжнародній безпеці.

Недоліки безпеки популярних месенджерів

ℹ️ Конкретно про недоліки деяких популярних месенджерів.

Недоліки Skype

❌ Метадані збираються в значній кількості;

❌ Вихідний код програми закритий;

❌ Під час дзвінка може розголошуватися IP-адреса пристрою користувача;

❌ Наскрізне E2EE-шифрування обмежено приватними чатами. Його по замовчуванню немає в групових чатах та конференц-викликах;

❌ Усі чати й голосові виклики зберігаються на серверах Microsoft протягом 30 днів, адміністрація має до них доступ;

❌ Зафіксовані випадки прослуховування голосових викликів співробітниками Microsoft;

❌ Розшифровані повідомлення можуть передаватися третім сторонам, Skype є частиною розвідувальної програми PRISM;

❌ Організація із захисту даних Electronic Frontier Foundation (EFF) оцінила безпеку Skype в 1 бал із 7;

❌ Після повного знищення акаунта, дані користувача зберігаються 12 місяців.

Джерела:

⏩ Skype Support

⏩ Microsoft Privacy Policy

⏩ Revealed: Microsoft Contractors Are Listening to Some Skype Calls

⏩ Skype audio graded by workers in China with ‘no security measures’

⏩ Rietspoof malware spreads via Skype spam

⏩ Microsoft says Skype audio is now reviewed in ‘secure facilities’ after a worrying report

⏩ Microsoft handed the NSA access to encrypted messages

⏩ Why Doesn’t Skype Include Stronger Protections Against Eavesdropping?

⏩ Here’s why Skype’s end-to-end encryption won’t be enough for business users

⏩ Is Skype Safe and Secure? What are the Alternatives?

⏩ Is Microsoft reading your Skype instant messages?

⏩ Privacy 101: Skype Leaks Your Location

Недоліки WhatsApp

❌ Реєстрація тільки по номеру телефону;

❌ Вихідний код закритий;

❌ Збирається чимало метаданих. Дані користувача зберігаються на серверах WhatsApp, остаточно їх видалити неможливо навіть після повного знищення акаунта. Інформація про шифрування або хешування користувацьких даних відсутня;

❌ WhatsApp підключений до рекламної ADINT-мережі компанії Meta. Може збиратись рекламна аналітика і статистика, які передаються між продуктами Meta (Facebook, Instagram та ін.), а також можуть надаватись третім сторонам. Користувачі неодноразово помічали, що їм з’являлася персоналізована реклама в інтернеті на теми, які вони обговорювали тільки у WhatsApp;

❌ В WhatsApp діє цензура. Користувача можуть забанити через порушення правил або скарг в технічну підтримку. Це дало можливість зловмисникам неодноразово зловживати цим й блокувати акаунти інших користувачів;

❌ WhatsApp разом з іншими продуктами Meta може бути підключений до розвідувальної мережі АНБ – PRISM;

❌ Через серйозні вразливості в роботі додатка, а також невідповідність стандартам конфіденційності, у різних країнах пропонується обмежити використання WhatsApp для військовослужбовців, чиновників та високопосадовціів, наприклад у Швейцарії та Франції. 30 жовтня 2022 року в ЗМІ просочилась інформація про злам мобільного телефону колишньої прем’єрки Великобританії Ліз Трасс. Британські експерти з питань безпеки жорстко засудили цей випадок і закликали відмовитись від використання популярних месенджерів на держаному рівні, зокрема був згаданий WhatsApp.

Зауваження: WhatsApp є піонером на ринку інтернет-телекомунікацій. Це один з перших месенджерів, який початково робив ставку саме на захист і безпеку даних, чи не одним із перших пропонував наскрізне E2EE-шифрування. Додаток розробив виходець з України — програміст Ян Кум. WhatsApp стрімко розвивався й швидко став одним з найулюбленіших мобільних додатків у різних куточках світу. Він дав початок великій кількості альтернативних месенджерів, за що йому можна подякувати. Але після придбання WhatsApp компанією Meta, акцент на кібербезпеку різко змінився акцентом на рекламу і маркетинг, що породило масу інцидентів. Один з найгучніших – пов’язаний з Pegasus. Попри це, WhatsApp досі зберігає шанувальників по всьому світу, має BugBounty, володіє чудовим інтерфейсом, містить чимало цікавих та корисних вбудованих функцій, зокрема: двофакторна авторизація, наскрізне шифрування і автовидалення повідомлень, приховання статусу і даних профіля, сповіщення про зміну ключа безпеки, резервне копіювання з підтримкою E2EE, мультиакаунти та багато іншого.

Джерела:

⏩ WhatsApp Privacy Policy

⏩ WhatsApp Has Shared Your Data With Facebook for Years, Actually

⏩ WhatsApp Beaten By Apple’s New iMessage Privacy Update

⏩ WhatsApp ‘hack’ is serious rights violation, say alleged victims

⏩ WhatsApp Hack Attack Can Change Your Messages

⏩ WhatsApp, Signal & Co: Billions of Users Vulnerable to Privacy Attacks

⏩ WhatsApp backups are not encrypted

⏩ Facebook’s WhatsApp says it fixed a video call security bug that let hackers hijack accounts

⏩ WhatsApp voice calls used to inject Israeli spyware on phones

⏩ WhatsApp reveals 6 security issues that could have got its users “hacked”

⏩ Why WhatsApp will never be secure

⏩ What is Pegasus spyware and how does it hack phones?

⏩ WhatsApp: Israeli firm ‘deeply involved’ in hacking our users

⏩ A buffer overflow vulnerability in WhatsApp (CVE-2019-3568)

⏩ Pavel Durov: Hackers could have full access (!) to everything on the phones of WhatsApp users.

⏩ Jan Koum Wikipedia

⏩ Hackers can spy on you by sending videos on WhatsApp

⏩ New Warning For WhatsApp Users Over Account Suspension ‘Hack’

⏩ Anyone Can Lock You Out of WhatsApp. Facebook Doesn’t Care. Here’s How It Works

⏩ Les ministres n’auront plus le droit d’utiliser Whatsapp, Telegram ou Signal

⏩ WhatsApp in government: How ministers and officials should use messaging apps – and how they shouldn’t

Недоліки Viber

❌ Реєстрація по номеру телефону;

❌ Після реєстрації додаток сам автоматично сканує телефонну книгу і надсилає сповіщення усім, хто має ваш номер і зареєстрований в Viber (відключити цю агресивну функцію можна лише згодом);

❌ Абсолютно централізований месенджер, адміністрація завжди має доступ до всіх акаунтів і чатів, налаштувань. Технічна підтримка має допуск для вирішення будь-яких питань і проблем акаунтів;

❌ Метадані збираються в значній кількості й зберігаються на серверах у незахешованому вигляді, передаються третім сторонам. Viber не приховує, що продає рекламу аби месенджер надалі залишався безкоштовним;

❌ Приблизно за 6 місяців користування, Viber почав націлювати персоналізовану рекламу на теми, які користувач обговорював в чатах або зберігав в персональних нотатках. Причому, у налаштуваннях приватності уся зайва аналітика була відключена. Імовірно, Вайбер застосовує ADINT (Advertising Intelligence);

❌ Історія листування, дані каналів і груп зберігаються на серверах Viber;

❌ Наскрізне E2EE-шифрування використовується не всюди і не завжди;

❌ Вихідний код програми закритий, незалежний аудит безпеки не проводився;

❌ Відсутня процедура верифікації контактів, немає двосторонньої автентифікації (наприклад, по ідентифікатору або відбитку ключа);

❌ Діє цензура. Як й у WhatsApp, на акаунт чи повідомлення користувача можуть поскаржитися. Заблокувати можуть і без явних, очевидних причин;

❌ Viber співпрацює з урядами країн і держустановами;

❌ Відсутня BugBounty-програма;

❌ Заплутана історія власників. Компанію заснували офіцери армії та розвідки Ізраїлю. Один з них народився в Росії, потім проживав в Білорусі. Частина інфраструктури знаходилася там. Згодом компанію перереєстрували на Кіпрі. У 2015 році Viber продали японській компанії Rakuten за 900 млн доларів;

❌ Організація із захисту даних Electronic Frontier Foundation (EFF) оцінила безпеку Viber у 2 бали із 7. Це навіть менше, ніж у WhatsApp;

❌ При вилученні Viber на старому пристрої й встановленні на новому (зі збереженням акаунта та прив’язаного номера) – усі дані користувача втрачаються. Якщо користувач був Адміністратором в групах — він їх теж позбувається. Повернути їх можна лише звернувшись в Службу технічної підтримки, але не це гарантовано.

Зауваження: Варто наголосити, що Viber за останні роки зробив певний стрибок у покращенні своїх сервісів та послуг. З’явилися такі функції як: зникаючі повідомлення, секретні чати, чати з прихованням номера телефону, приховання індикації набору повідомлень і звітів про прочитання, приховання статусу онлайн, блокування екрана та інші. Протокол шифрування Viber заснований на реалізації подвійного храповика (Double Ratchet), який використовує месенджер Signal. Але сторонні трекери і реклама нікуди не поділися. Якщо Viber сприймати не як захищений месенджер, а інструмент публікації та маркетингу, то він може бути корисним.

Джерела:

⏩ Viber Privacy Policy

⏩ Request, Review and Delete Your Data on Viber

⏩ Signatures of Viber Security Traffic

⏩ Viber Encryption Overview

⏩ Ваші номери, будь ласка

⏩ Viber Developers Docs

⏩ Viber Wikipedia

⏩ Igor Magazinnik

⏩ Talmon Marco

⏩ Facebook. Ярослав Ажнюк: “Кирило сказав дослівно: Вайбер це взагалі додаток створений для шпигунства”.

⏩ Вразливість Viber, що дозволяє прослуховувати чужу розмову

⏩ Інтерв’ю з засновником Viber Ігорем Магазинником

Недоліки Telegram

❌ Збирає користувацькі метадані;

❌ Може співпрацювати з урядами країн;

❌ Повідомлення зберігаються на хмарних серверах Telegram. Адміністрація за необхідності може отримати доступ до акаунтів і чатів користувачів;

❌ Зафіксовані реальні випадки несанкціонованого доступу і зламу акаунтів. У різний час експертами з кібербезпеки були знайдені критичні вразливості в роботі месенджера, зокрема баг з розкриттям IP-адреси під час дзвінків та баг з розкриттям геолокації через функцію “Люди поруч”. На сьогодні вони виправлені, але не можна виключати нових (0-Zero Day), про які мало хто знає;

❌ Наскрізне шифрування працює по замовчуванню лише у секретних чатах, до яких є претензії — механізм звірки ключів може бути ненадійним;

❌ Вихідний код шифрування Telegram (алгоритм “MTProto”) закритий;

❌ Дані користувача після повного знищення акаунту зберігаються на серверах Telegram 12 місяців.

Зауваження: Telegram – це аж ніяк не конфіденційний месенджер, а онлайн-сервіс, соціальна платформа з елементами анонімності, яка має чимало переваг і недоліків. Інцидентів несанкціонованого доступу до акаунтів та компрометації пристроїв користувачів через Telegram – більш ніж достатньо. Статистика використання, а також метадані пристрою користувача — синхронізуються з серверами Дурова та зберігаються в базі даних тривалий період часу. Не рекомендується пересилати через Телеграм особисті, конфіденційні, службові дані. Для приватного, особистого листування існують більш захищені канали зв’язку.

👉 ЧИТАЙТЕ СПЕЦМАТЕРІАЛ: Безпека і анонімність в Telegram

Джерела:

⏩ Telegram Privacy Policy

⏩ Security Analysis of Telegram

⏩ Hong Kong protesters warn of Telegram feature that can disclose their identities

⏩ As Hong Kong protesters embrace Telegram, when will the messaging app fix one of its biggest security flaws?

⏩ Dear Hong Kong Activists, Please Stop Telling Everyone Telegram is Secure

⏩ Telegram Still Hasn’t Removed an AI Bot That’s Abusing Women

⏩ PSA: Telegram Chats Aren’t End-to-End Encrypted by Default

⏩ Fleeing WhatsApp for Better Privacy? Don’t Turn to Telegram

⏩ Insecure by Design: As Millions Flock to Telegram, 7 Reasons to Question the App’s Privacy Claims

⏩ Why You Should Stop Using Telegram Right Now

⏩ Cryptographers unearth vulnerabilities in Telegram’s encryption protocol

⏩ Telegram Review 2022: NOT as Private as You Think

⏩ Four cryptographic vulnerabilities in Telegram

⏩ Telegram Harm Reduction for Users in Russia and Ukraine

⏩ Telegram’s People Nearby Feature Can Be Exploited to Reveal User’s Exact Location, Bug Hunter Claims; Company Says ‘It’s Expected’

⏩ Telegram Leaks IP Addresses by Default When Initiating Calls

⏩ The “P” in Telegram stands for Privacy

⏩ Mozilla: Privacynotincluded. Telegram.

⏩ Спілкування під час війни: Telegram, Viber чи щось краще

⏩ Telegram Private Chat Leaks

⏩ Operational Telegram

⏩ Telegram shares users’ data in copyright violation lawsuit

⏩ Indian court orders Telegram to disclose details of channels violating copyright

⏩ Telegram cumpre decisões, e Moraes revoga ordem de bloqueio do app em todo o país

⏩ Apple soll Bundesregierung eine Telegram-Anschrift gegeben haben

⏩ Смертельно небезпечний Телеграм

⏩ П’ять причин видалитися з Telegram просто зараз

⏩ Небезпечний телеграм: підводні камені найпопулярнішого в Україні месенджера

⏩ Russia is spying on Telegram chats in occupied Ukrainian regions. Here’s how.

⏩ The Kremlin Has Entered The Chat

⏩ KELA Report: TELEGRAM. How a messenger turned into a cybercrime ecosystem by 2023

⏩ Чи є безпечним активне використання Телеграм в Україні?

⏩ Youtube. Ярема Дух. Ризики Telegram.

⏩ Youtube. Радіо НВ. Інтерв’ю з журналістом, переписку якого в Телеграмі читало фсб.

⏩ Facebook. Ярослав Ажнюк: “Кирило сказав дослівно: У ФСБ, і лише них, є ключі до Телеграму”.

⏩ Ярослав Ажнюк. Чому варто видалити Телеграм зі свого мобільного.

⏩ Yaroslav Azhnyuk: Why doesn’t Ukraine restrict use of the Russian Telegram app?

⏩ DOU.UA. Чи варто довіряти Telegram?

⏩ Моксі Марлінспайк згадує в своєму Twitter про “шифрування” Telegram.

⏩ Антон Розенберг про Дурова, Вконтакте і Телерам.

⏩ Telegram: Azhnyuk-Claims. Why Telegram is Safe for Users in Ukraine.

⏩ Medium. Yaroslav Azhnyuk. What’s off with Telegram’s response to the piece about their potential ties to the Kremlin.

⏩ Flaw in Telegram Gives Attackers Access to macOS Camera

⏩ Is Telegram Sharing User Data with Government Agencies?

⏩ Українська Правда. Анастасія Романюк. Ілюзія безпеки: Telegram

⏩ Liga.net. Як влаштована анонімна імперія Павла Дурова?

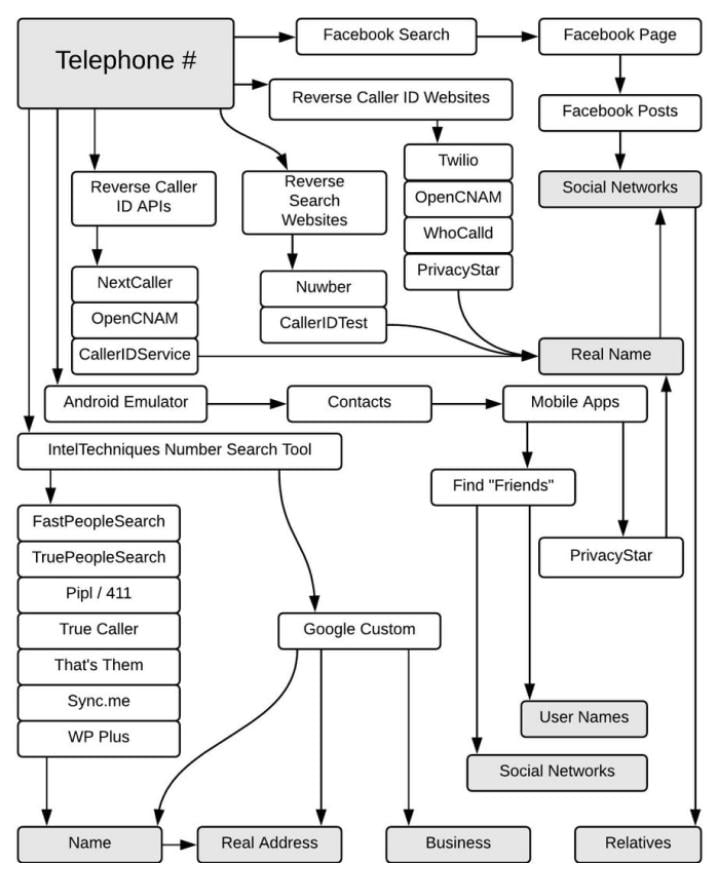

Чому небезпечно прив’язувати месенджер до номера телефону?

Згідно Закону України, Ст.11 “Про інформацію”, а також Європейської конвенції з прав людини, кожен громадянин має право на таємницю, тобто конфіденційність. А знаючи ваш номер телефону, вся конфіденційність зникає і відкривається величезний простір для різних маніпуляцій, шпіонажу та махінацій.

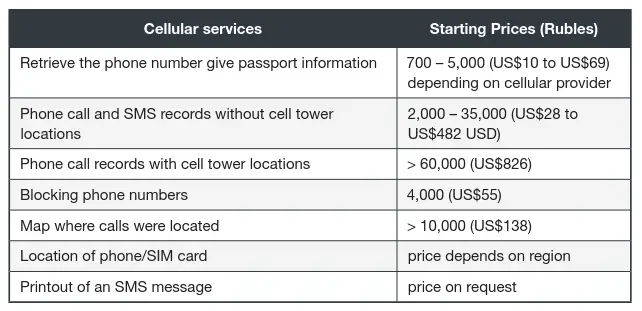

До прикладу, знаючи ваш номер телефону, зловмисники можуть:

- провести OSINT/HUMINT пробив, дізнатися ідентифікаційні, паспортні дані (наприклад, звантажити базу даних в даркнеті або купити на “чорному ринку”);

- перевипустити SIM-картку (якщо вона не зареєстрована на ваші паспортні дані);

- визначити IMEI та IMSI-номер мобільного телефону;

- визначити модель та операційну систему, IP-адресу пристрою;

- визначити геолокацію, точні координати геолокації пристрою;

- деталізувати вхідні і вихідні виклики;

- прослуховувати виклики, вести запис телефонних розмов;

- перехопити або підмінити SMS;

- підключити несанкціоновану переадресацію;

- несанкціоновано здійснювати знімки з екрана, синхронізацію файлів;

- перехопити дані листування в месенджерах;

- отримати список онлайн-акаунтів, до яких прив’язаний номер. Наприклад: банкінг, електронні пошти, соцмережі, авторизація в онлайн-сервісах, персональні кабінети;

- розсилати спам та шкідливі посилання на мобільний номер – ваш і ваших контактів (фішинг, бомбінг, смішинг, вішинг).

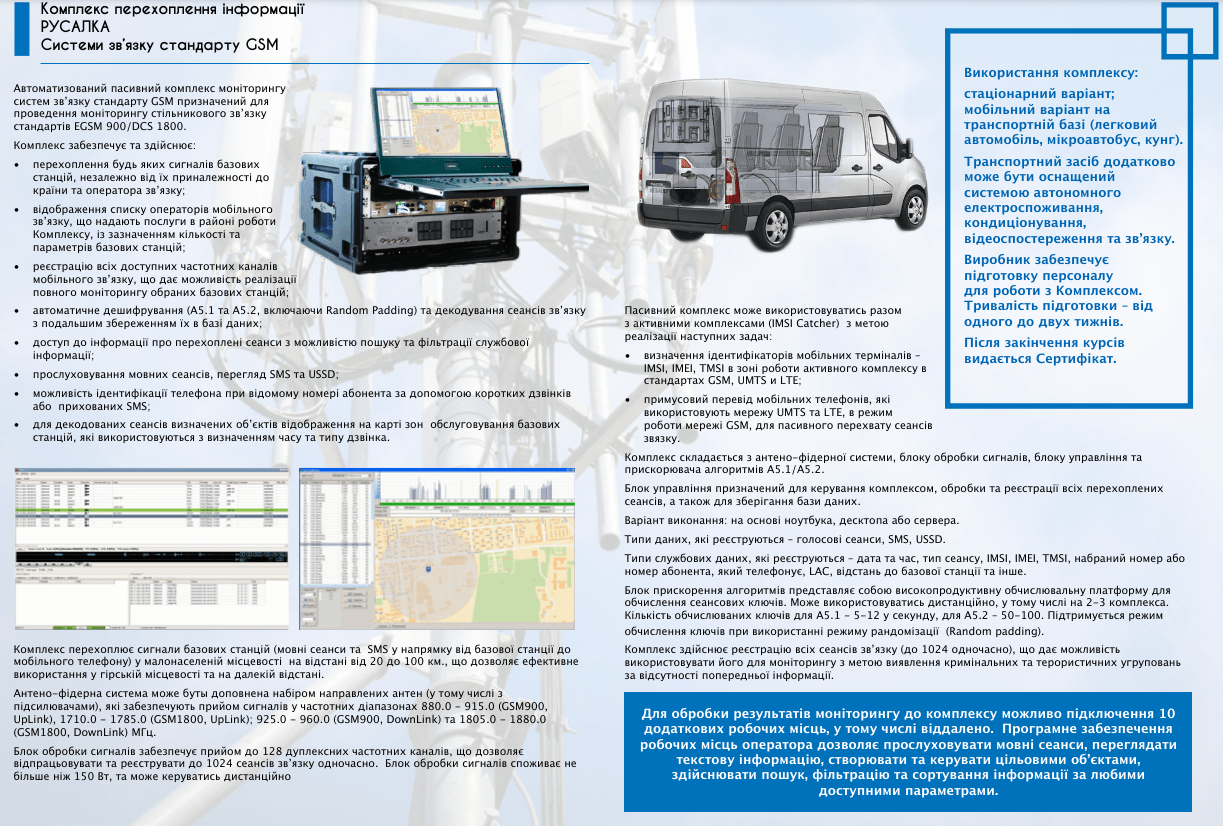

Опис і технічні характеристики комплексу перехоплення інформації по системах GSM від компанії CRYPTON.

Читайте: Як захистити смартфон від шахраїв, стеження і кіберзагроз?

Не даремно, хакери (і не тільки вони), перш ніж провести атаку на якусь компанію, проводять соціальну інженерію і пробивають мобільні номери співробітників.

Приклад чутливої інформації абонентів, яку хакери продають в даркнеті. Скріншот зі звіту TrendMicro: https://documents.trendmicro.com/assets/white_papers/wp-void-balaur-tracking-a-cybermercenarys-activities.pdf

Окрім того, треба усвідомлювати, що SIM-картка по суті не є власністю абонента. Вона є власністю мобільного оператора, який сам випускає і обслуговує її. У випадку різних обставин оператор може припинити обслуговування і заблокувати SIM. Наприклад: порушення правил або умов договору контракту, тривала відсутність активності у мережі, сплив терміну дії номера (1-1,5 років простою) і таке інше. Ба більше, абонентський пул номерів обмежений, а тому ваш номер через деякий час знову потрапить в продажу. Окрім цього, абонентські виклики (вхідні/вихідні дзвінки) і SMS реєструються в мережі оператора та можуть зберігатися в історії необмежений період часу. До речі, вразливість SS7, яка була зафіксована у мобільних мережах, дає можливість підробляти базові станції й перехоплювати ці дані. Отже, будь-яка верифікація по мобільному номеру — ненадійна.

Саме тому не рекомендується використовувати персональний/банківський номер телефону для реєстрації в онлайн-сервісах та додатках. Якщо вже є потреба зареєструватися в месенджерах, то краще придбати собі SIM-картки інших країн, бажано з високим індексом демократії та відповідністю стандарту GDPR на державному рівні. Наприклад — Швейцарія, Норвегія, Швеція і т.д.

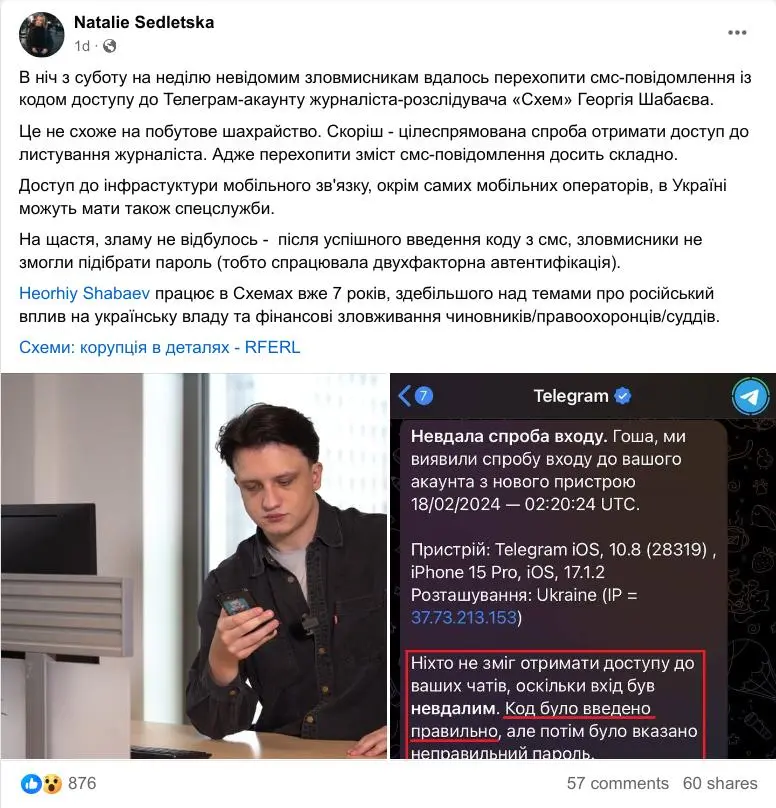

Спроба зламати Telegram журналіста-розслідувача “Радіо Свобода” спецпроєкту “Схеми” через несанкціонований доступ до SMS мобільного номера. Але його врятувала Двофакторна аутентифікація. Ще один приклад того, що прив’язка месенджера до мобільного номера телефону з точки безпеки є ненадійною, а мобільний зв’язок перехоплюється зловмисниками та спецслужбами.

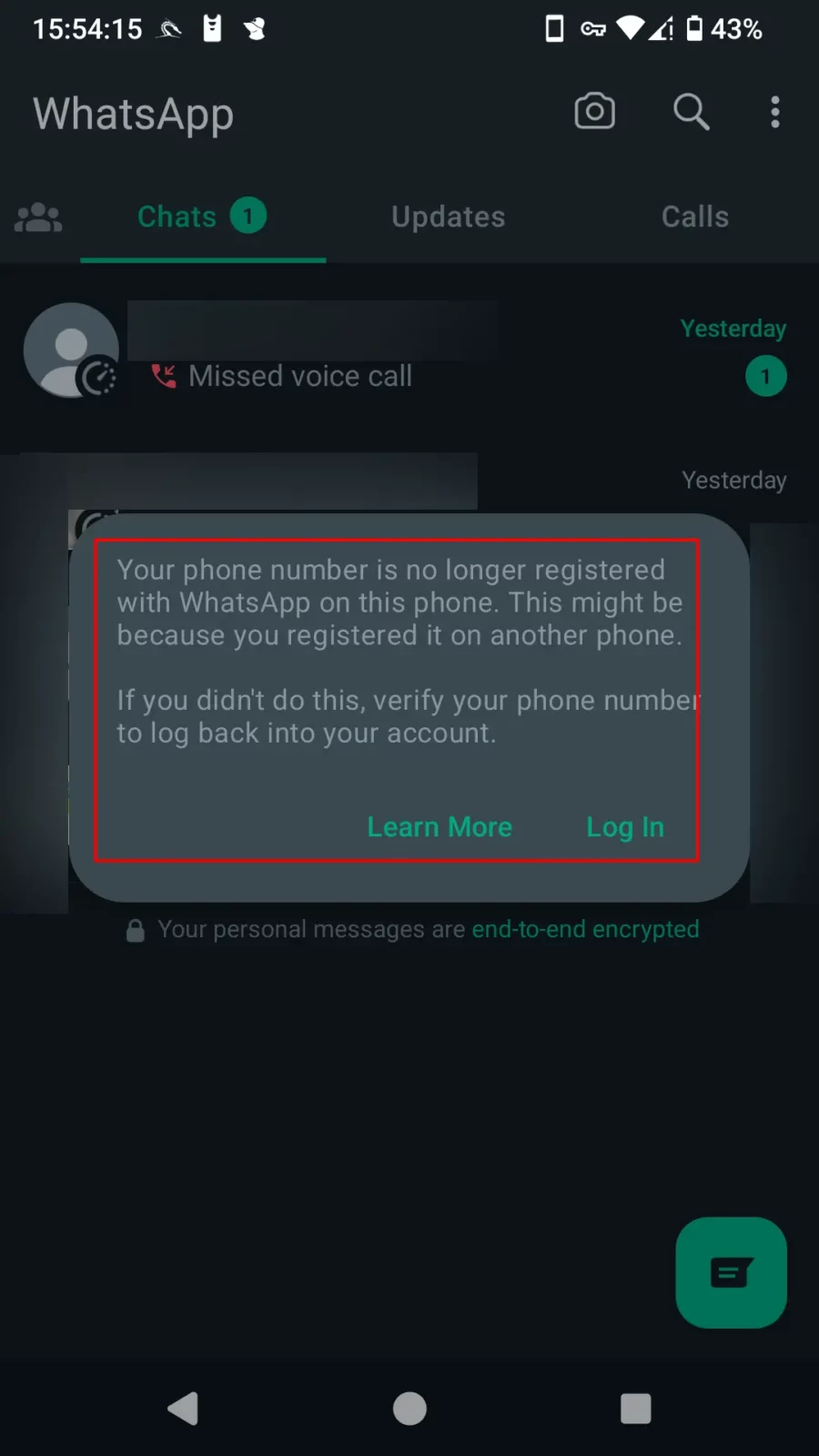

Приклад зламу акаунта WhatsApp через перевипуск SIM-картки. У висновку зловмисники повторно зареєстрували акаунт на власному пристрої.

Список джерел і посилань:

⏩ Житель України вкрав 800 тисяч гривень, використовуючи схему перевипуску SIM-карт

⏩ Достатньо дізнатися номер телефону: шахраї крадуть рахунки і соцмережі українців

⏩ Gotta Catch ‘Em All: Understanding How IMSI-Catchers Exploit Cell Networks

⏩ Як уберегтися від мобільного шахрайства

⏩ Профілактика мобільного шахрайства

⏩ SS7 Attack

⏩ OMA CP Mobile Attack

⏩ Android phones can be hacked just by someone knowing your phone number

⏩ Знайдено нову вразливість у SIM-картах: дозволяє віддалено здійснювати дзвінки, відправляти SMS і не тільки

⏩ Кореспондент: Для злому будь-якого мобільного потрібен лише його номер

⏩ WIRED: The Critical Hole at the Heart of Our Cell Phone Networks

⏩ Все, що вам потрібно знати про SS7 атаку на атаку і контрзаходи

⏩ Вразливості в мережах LTE

⏩ Ворог може прослуховувати дзвінки з мобільних через «паралельну» переадресацію. Що треба знати

⏩ Оператори мобільного зв’язку в Україні. Відгуки на Otzyvua

⏩ ТЕКСТИ. Вони стежать за тобою і ти цього хочеш.

⏩ HABR. Сразу 25 стран закупили инструмент вычисления геолокации смартфонов за счет SS7

Критерії безпечного і захищеного месенджера

Перш ніж приступити до огляду, спробуємо розібратися – а який він, ідеальний захищений месенджер? Яким критеріям та вимогам повинен відповідати?

Бачення KR. Laboratories:

- Ліцензія GNU/Open Source (відкритий вихідний код і алгоритм шифрування);

- Децентралізована мережа, підтримка федеративної структури (кожен користувач може підняти свій вузол/нод/сервер);

- Вичерпна документація (технічна + керівництво), зрозумілий стек технологій, структура й архітектура додатка;

- Відповідність стандартам (GDPR, ISO 27001, HIPPA, SOC2, SOX etc.), наявність відкритих звітів про проведення незалежного аудиту і тестування;

- Інтерфейс локалізований багатьма мовами світу, включаючи українську (охочі можуть долучитися до перекладу);

- Підтримка популярних операційних систем: Linux, Android, Windows, MacOS, iOS;

- Прозора бізнес-модель: зрозуміло ким та як утримується;

- Наявність Bug Bounty-програми;

- Не вимагає номеру телефону при реєстрації;

- Не вимагає email при реєстрації;

- Не синхронізує контакти зі своїми серверами без відома користувача (контакти зберігаються локально);

- Ключі шифрування, історія листування, логи, метадані зберігаються на локальному пристрої користувача у зашифрованому вигляді;

- Не розголошує IP-адресу та MAC-адресу пристрою користувача.

- Хешує/шифрує метадані користувача;

- Забезпечує E2EE-шифрування;

- Забезпечує PFS-алгоритм;

- Підтримка ONION/TOR;

- Підтримка Proxy;

- Підтримка 2FA/MFA;

- Підтримка блокування доступу PIN-кодом;

- Можливість додавати користувачів по QR-коду;

- Двостороння звірка ключів шифрування (неможливість розпочати бесіду без двостороннього підтвердження ключа/ідентифікатора). У разі зміни ключа/пристрою співрозмовника надходить сповіщення;

- Підтримка групових і приватних чатів;

- Підтримка аудіоповідомлень;

- Підтримка відеоповідомлень;

- Підтримка аудіовикликів (приватних, групових);

- Підтримка відеовикликів (приватних, групових);

- Можливість приховати дані свого профілю від інших користувачів;

- Можливість заборонити пересилання повідомлень;

- Можливість заборонити створення скріншотів;

- Можливість вимкнути сповіщення про набір/доставку/прочитання повідомлень;

- Можливість вимкнути попередній перегляд URL-посилань;

- Можливість запланувати автовидалення повідомлень (видалення по таймеру);

- Просунуті функції блокування (формування блеклістів, блокування спаму та подібне);

- Захист від персоналізації клавіатури (кейлогерів);

- Можливість самостійно знищити свій акаунт — при цьому будь-які синхронізовані дані негайно (або за планом) вилучаються з серверів.

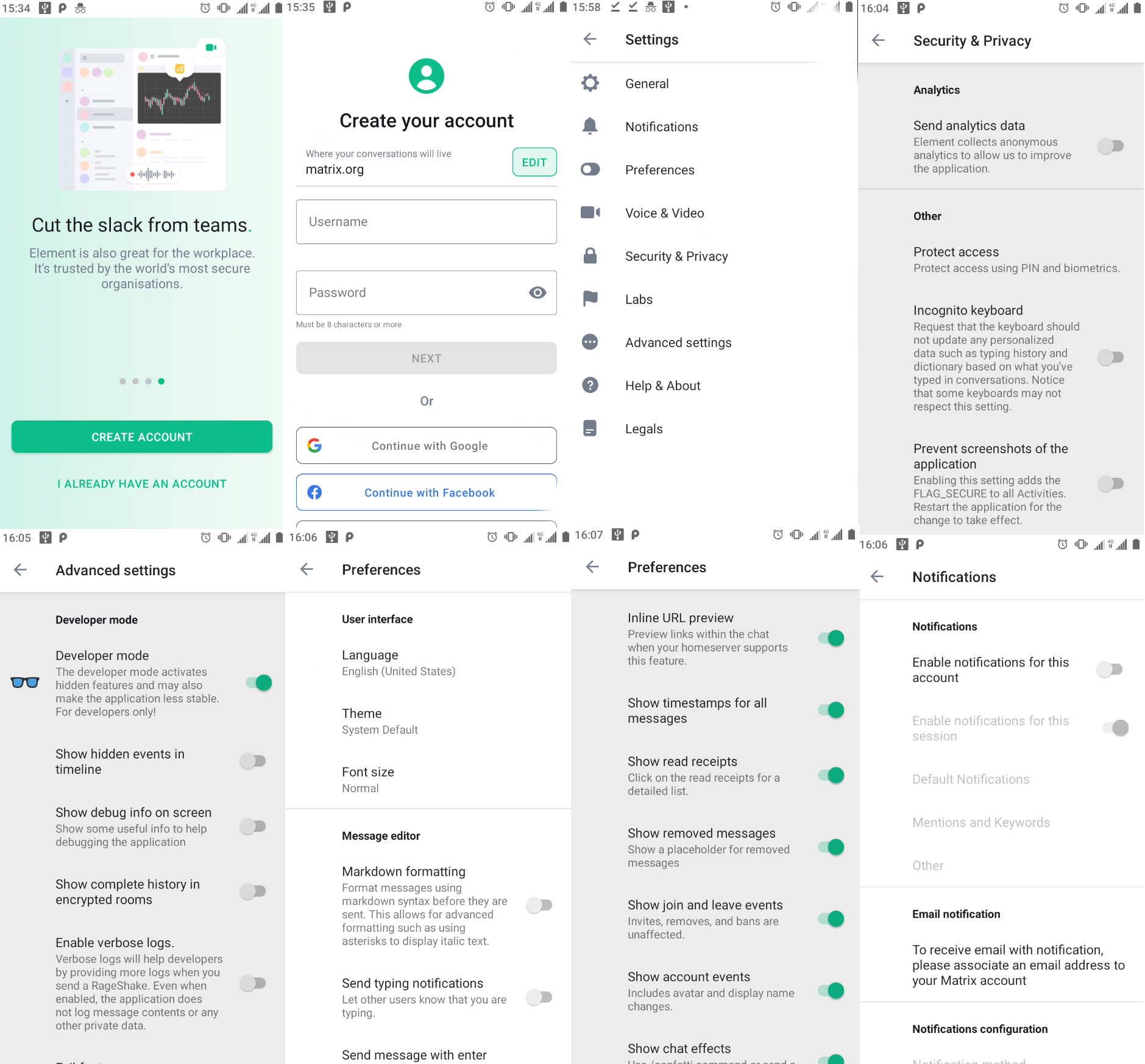

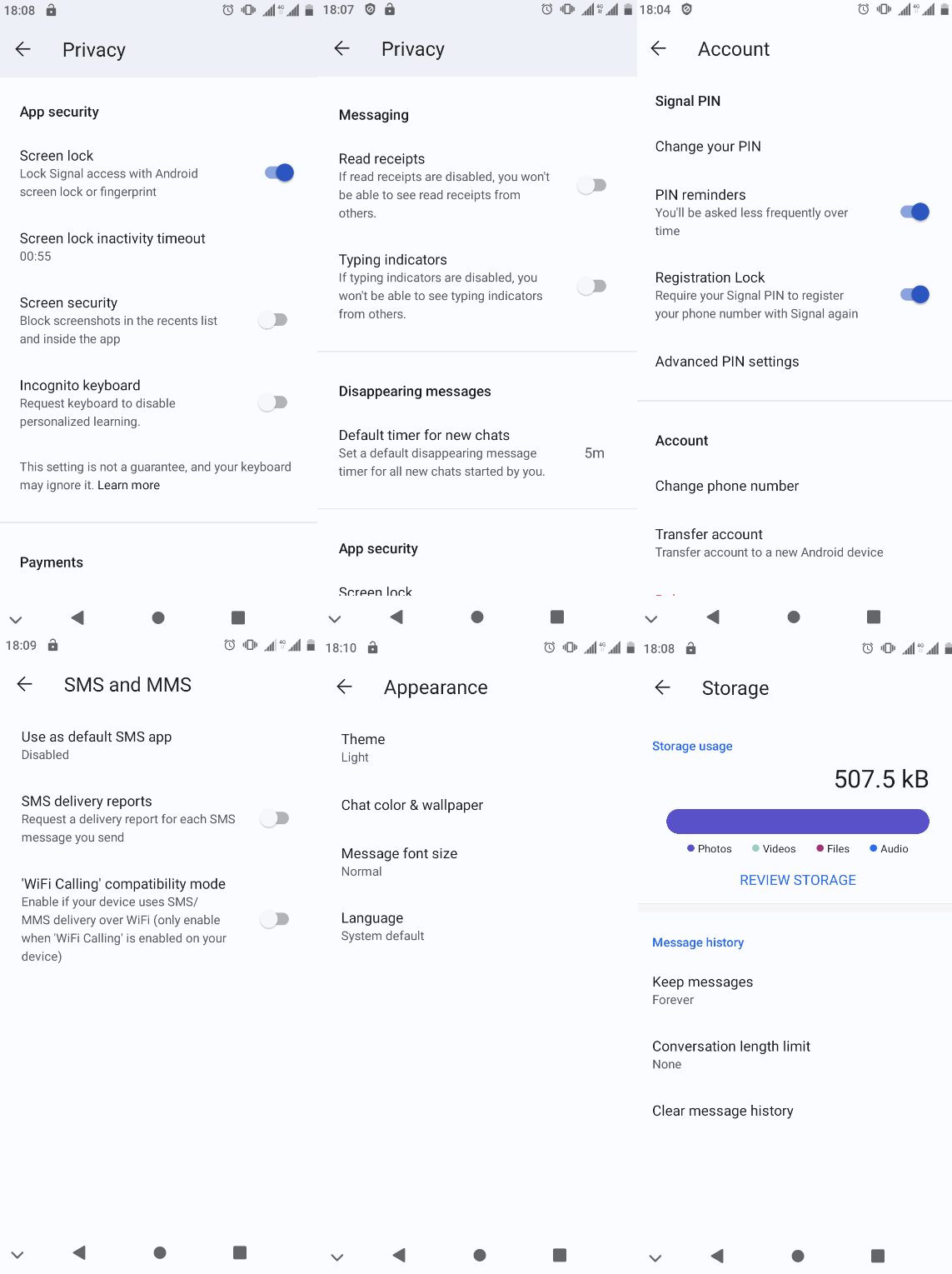

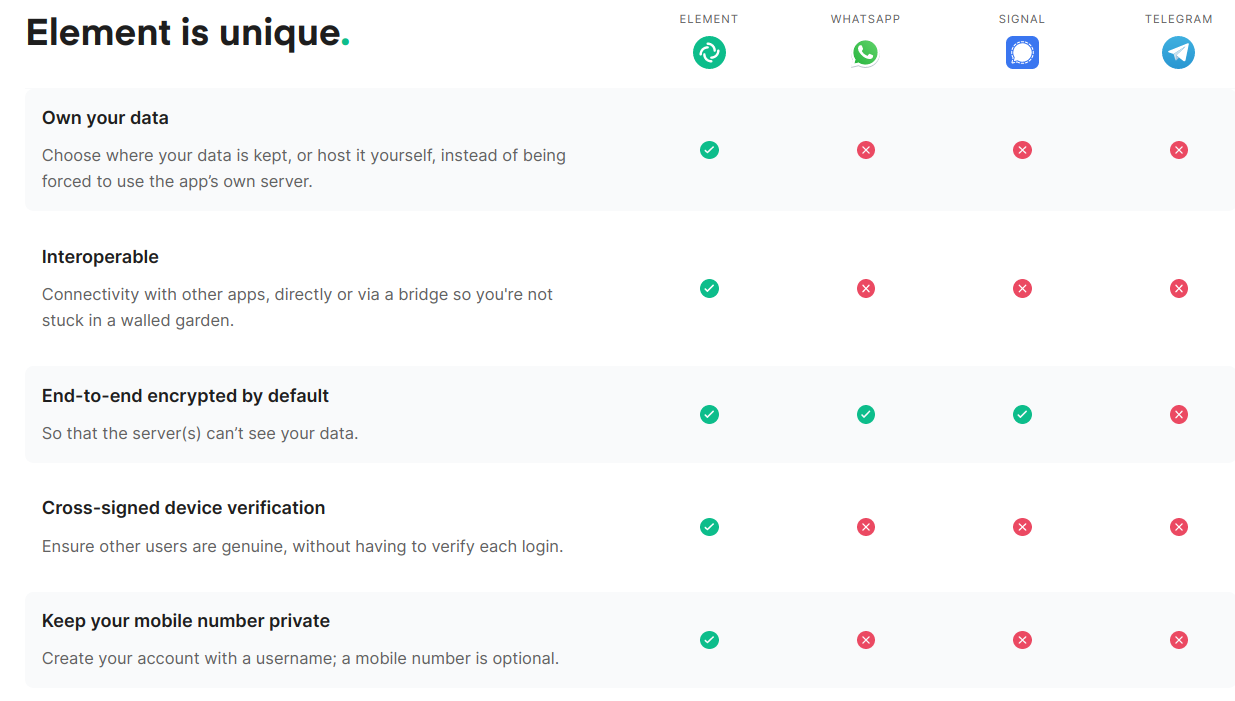

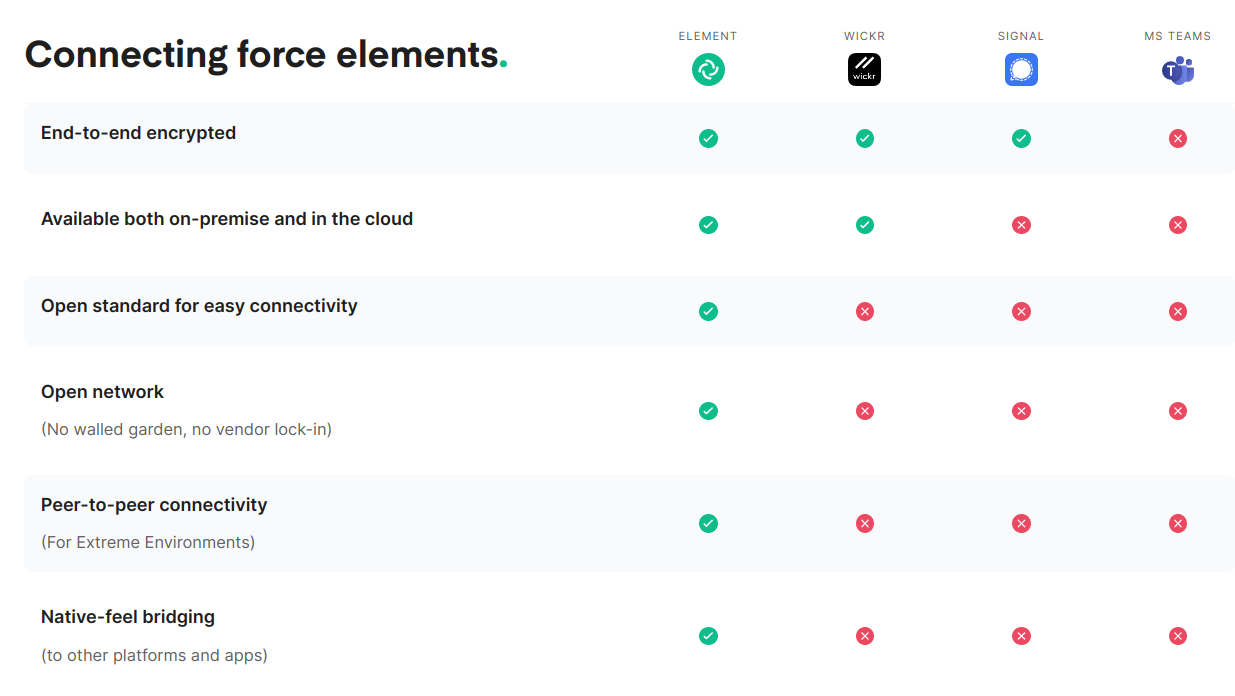

Signal

Signal (раніше – TextSecure) – безкоштовна програма для обміну інтернет-повідомленнями з відкритим кодом (розповсюджується за ліцензією Open Source GPLv3/AGPLv3). Заснована американською некомерційною організацією Signal Foundation (раніше – Open Whisper Systems) на чолі з криптографістом Моксі Марлінспайком та Браяном Ектоном (co-founder WhatsApp, CEO Signal Foundation). В основу месенджера Signal покладений однойменний протокол шифрування Signal Protocol на базі алгоритму Axolotl Ratchet (автори – Тревор Перрін, Моксі Марлінспайк), який увібрав в себе усе найкраще з протоколів OTR та OMEMO й став стандартом де-факто серед месенджерів. На додаток до решти, Signal забезпечує алгоритм прямої секретності Perfect Forward Secrecy (PFS).

Фото команди Signal Foundation: Браян Ектон, Моксі Марлінспайк, Мередіт Віттакер.

Реєстрація в додатку Signal проходить за номером мобільного телефону, який стає головним ідентифікатором користувача. Для підтвердження необхідно прийняти SMS з кодом активації (якщо не прийшов, можна запросити дзвінок). Будь-які не валідні або віртуальні номери відхиляються. Аби запобігти спаму, в додатку працює система Google reCaptcha. Кількість повторних спроб реєстрації — обмежена.

При першому запуску додаток попросить надати доступ до телефонної книги. Якщо ви дозволите йому синхронізувати контакти, то вони надалі можуть зберігатися на серверах Signal і таким чином автоматично синхронізуватися з усіма вашими прив’язаними пристроями (Mobile/Dekstop PC). Вилучити синхронізовані контакти можливо лише при повному знищенні акаунта, і то не факт.

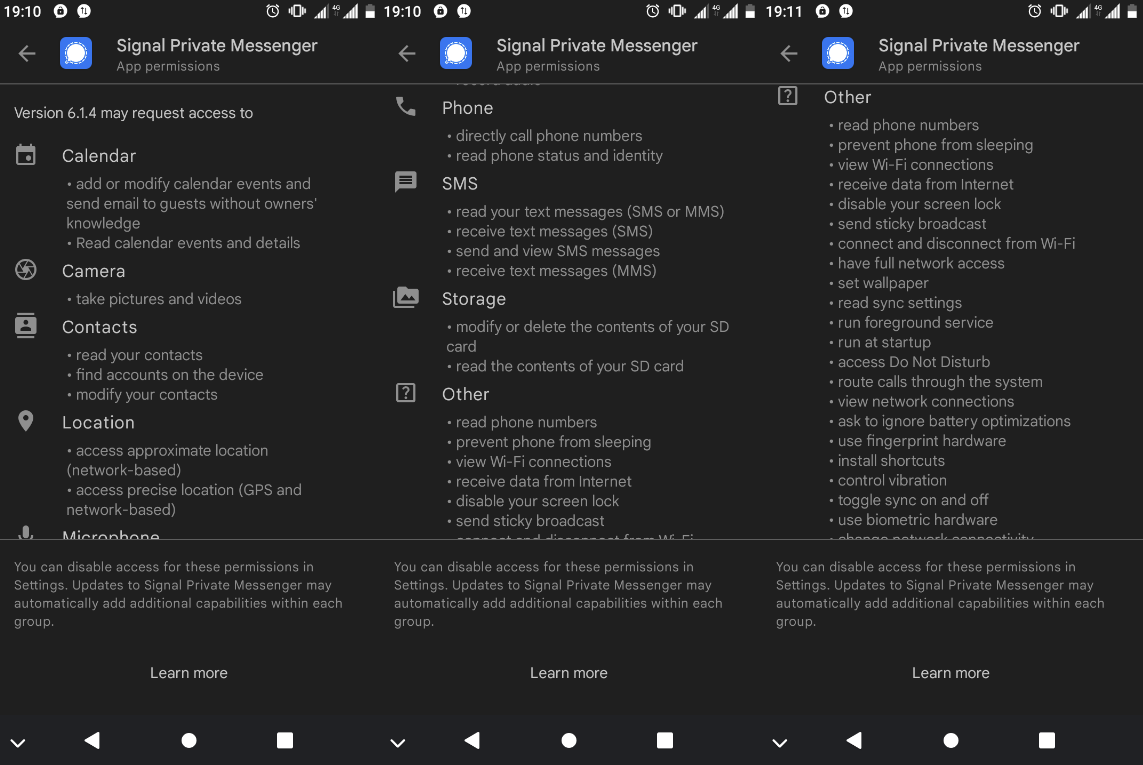

Повний список дозволів, котрі месенджер отримує на смартфоні користувача можна переглянути в магазині додатків Google Play:

Функціонал Signal чималий:

- зашифровані E2EE повідомлення та відео/аудіо дзвінки (HD);

- групові чати й відеоконференції;

- обмін файлами та аудіоповідомленнями;

- емодзі/наліпки/гіфки, вподобайки (реакції);

- самозникаючі повідомлення за таймером і автоблокування екрана;

- блокування скріншотів, incognito клавіатура, вимкнення індикації набору повідомлень та звітів про прочитання;

- вимкнення попереднього перегляду URL-посилань;

- доступ в додаток по паролю і PIN-коду;

- блокування від повторної реєстрації за номером;

- можливість приховати свою IP-адресу під час VoIP-дзвінків (у такому випадку з’єднання проходять через relay-сервери Signal);

- пошук по діалогу і персональні нотатки;

- налаштування терміну зберігання повідомлень, очищення історії повідомлень, обмеження кількості й довжини прийнятих повідомлень;

- налаштування показу інформації в сповіщеннях;

- економія трафіку для дзвінків і використання проксі-сервера;

- налаштування звуків і оформлення;

- сповіщення про приєднання контакту до Signal;

- генерація публічних URL-посилань на приєднання до групового чату;

- деталізована інформація про повідомлення;

- приймання і надсилання SMS/MMS (компанія заявила про можливе припинення цієї функції);

- зміна мобільного номеру телефону;

- резервне копіювання і відновлення/перенесення акаунта;

- підтримка Proxy-з’єднання.

З метаданих месенджер збирає дату і час реєстрації, а також дату останнього входу в месенджер. Однак цими або іншими даними він може поділитися з третітими сторонами у передбачених правилами та законоднавством випадках, наприклад на вимогу правоохоронних органів або за рішенням суду. Нагадаємо, що Signal підпорядковується юрисдикції США.

Дані, які пересилаються в Signal (файли, медіа, текст) зберігаються у зашифрованому вигляді. Бекапи так само шифруються і зберігаються на смартфоні (використовується метод шифрування за участі SQLite та бібліотеки SQLcipher). З нього потім можна відновити обліковий запис на новому пристрої.

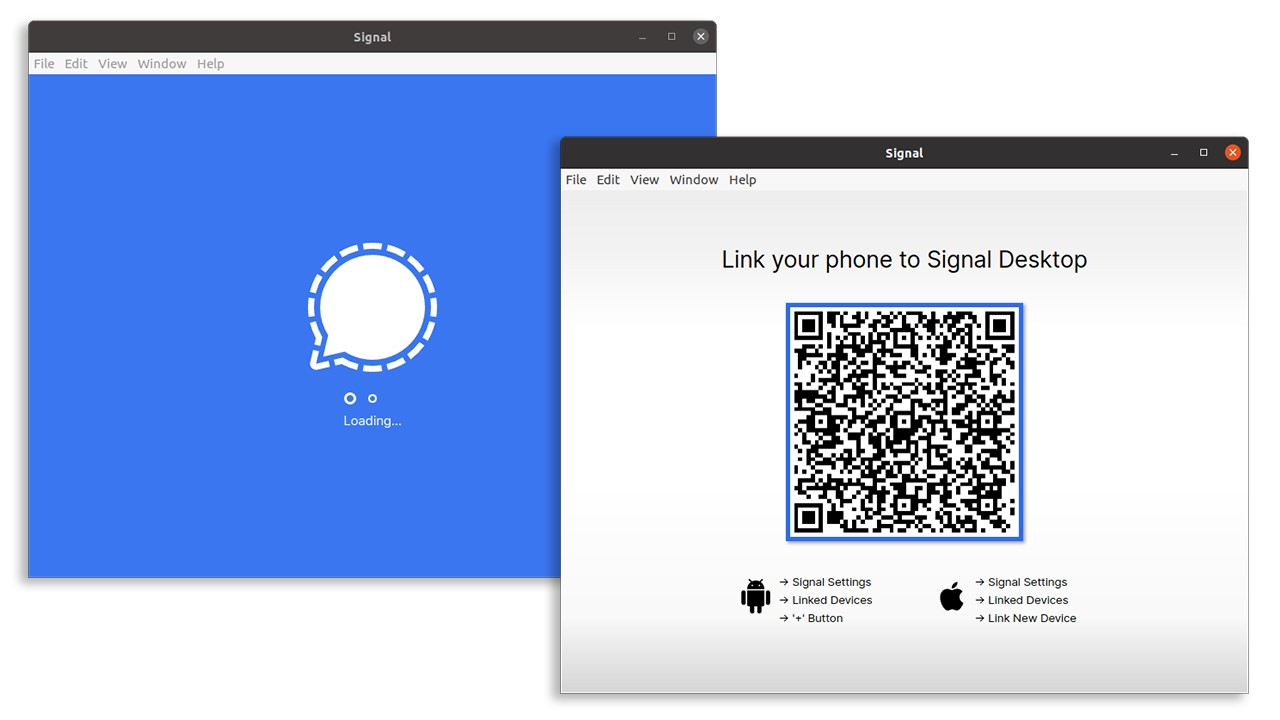

Signal сумісний з усіма популярними операційними системами – Linux, Windows, Mac, Android/iOS. Додаток для ПК за своїм функціоналом майже не поступається мобільному, однак не може використовуватись автономно як основний (існує обхід цього обмеження через Signal CLI).

Для того, аби зв’язати мобільний додаток Signal з десктопним, необхідно перейти на смартфоні в налаштування Settings -> Linked devices й натиснути плюсик, тоді просканувати QR-код на додатку для ПК, після чого натиснути Link device на смартфоні. Signal на вашому комп’ютері синхронізує усі ваші контакти, чати, групи. Активна сесія одразу ж відобразиться в розділі Linked devices, і за необхідності її можна буде відв’язати.

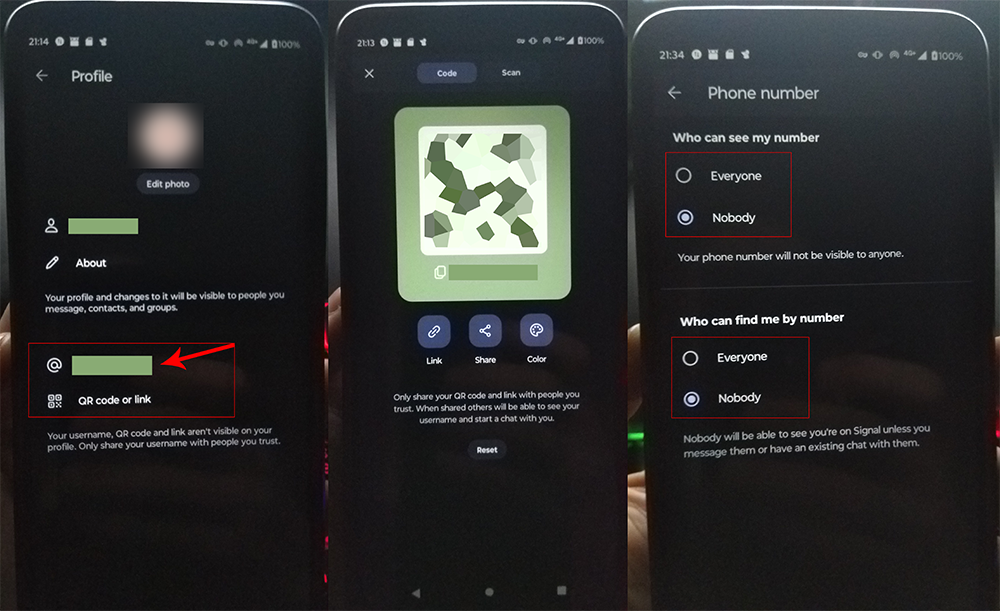

20 лютого 2024 року Signal ввів новий функціонал — юзернейми (usernames). Це частково вирішує проблему конфіденційності номера телефону. Тепер користувачу не обов’язково розкривати свій номер телефону спілкуючись з кимось. Можна встановити собі унікальне ім’я і за ним приховати номер телефону для співрозмовників. З’явилося також додаткове налаштування, яке дозволяє обрати хто може бачити та знаходити номер телефону. Також можна згенерувати URL-посилання та ділитися ним, щоб запросити іншого користувача Signal до приватного чату. Функціонал доступний лише в останніх версіях.

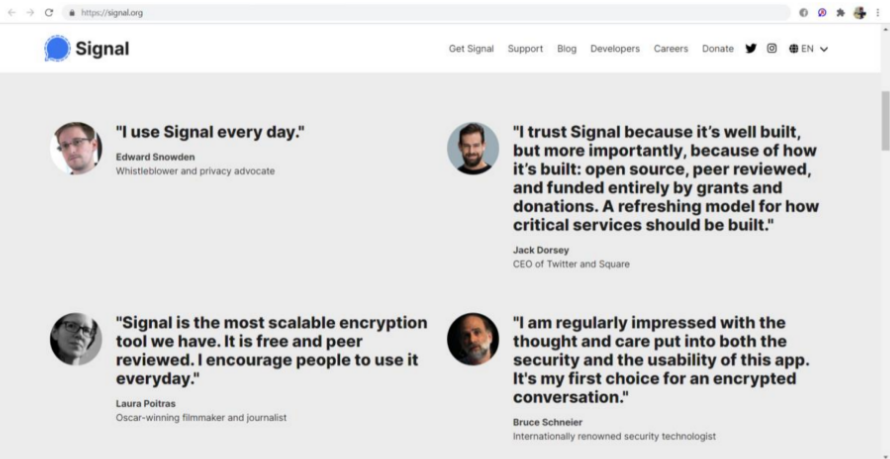

ℹ️ Цікаві факти: Едвард Сноуден в одному зі своїх інтерв’ю сказав, що сам користується та іншим радить Signal для щоденного спілкування. Згадував про Signal і знаменитий Ілон Маск у своєму Твіттері. У 2020 році внаслідок витоку бази даних користувачів Facebook, хакерам вдалося знайти номер мобільного самого Марка Цукерберга. Виявляється, він теж користується Signal.

Signal входить до списку рекомендованих програм міжнародної організації з захисту даних Electronic Frontier Foundation (EFF). У 2023 році його номіновано як найкращий додаток для конфіденційних комунікацій в рамках щорічної премії EFF Awards.

Бізнес-модель месенджера побудована на добровільних внесках (донатах), які може здійснити кожен користувач. Усі хто донатять — отримують спеціальну позначку біля свого аватара.

Для тестувальників відкритий спеціальний beta-канал. У разі виявлених багів та вразливостей розробники просять повідомляти через спеціальну форму зворотного зв’язку. Існує публічна спільнота Signal Community, де кожен може обговорити хвилюючі питання в роботі месенджера та отримати підтримку.

Ентузіасти на базі вихідного коду Signal розробили власні версії (форки) — Molly.im та Signal-FOSS. У них збережені стандартні функції Signal, але разом з тим немає прив’язки до сервісів Google, покращена безпека, присутні деякі додаткові опції, наприклад можна змінити піктограму і назву застосунку, приховавши його таким чином від сторонніх очей та фізичної перевірки.

З недоліків:

❌ Signal потребує розкриття номера телефону для реєстрації, коди активації приходять в SMS. Прив’язка до номера створює загрози конфіденційності. До прикладу, 6 лютого військовослужбовець ЗСУ і відомий кінорежисер Олег Сенцов повідомив, що його номер в Signal було зламано;

❌ Розробники шпигунського програмного забезпечення Cellebrite у 2020 році заявляли, що можуть отримати доступ до даних месенджера Signal і розшифровувати листування, завдяки програмному бекдору та власному продукту з цифрової криміналістики – Cellebrite Physical Analyzer. Свої досліди з реверс-інженерії Signal вони колись опублікували на своєму сайті. Ось посилання на копії з WebArchive: 1, 2, 3.

❌ Signal – централізований месенджер, який збирає метадані користувача та зберігає на своїх серверах в Amazon Web Services (AWS). До прикладу, додані в месенджер контакти автоматично синхронізуються з серверами Signal та зберігаються там доти, доки акаунт не буде деактивовано та повністю вилучено самим користувачем;

❌ Для своєї роботи офіційний додаток Signal потребує активних сервісів Google на смартфоні: Google Play, Google Maps, Google reCaptcha, Google Push. Без їх наявності не буде можливості застосовувати додаток;

❌ Desktop-додаток неможливо використовувати самостійно без мобільного;

❌ У різний період часу дослідники фіксували в роботі месенджера різноманітні помилки, баги та вразливості. Зокрема, CVE-2020-5753, CVE-2022-28345, CVE-2023-24068 та CVE-2023-24069, які сьогодні вже виправлені. Також помічені проблеми з доступністю серверів. У 2022 році стався публічний витік номерів користувачів Signal (Twilio Data Breach).

❌ OSINT-спеціалісти виявили, що в компанії Signal працюють екс-інженери “Яндекса”.

Оцінка: Signal підтверджує відомий вислів: “Усе геніальне — просте”. Безкоштовність, приватність, стабільність і простота реалізації помножені на зручний інтерфейс та широкий функціонал — роблять його одним з кращих додатків для обміну повідомленнями в інтернеті. Однак розкриття номера телефону при реєстрації ускладнює анонімність і приводить до ризиків конфіденційності. Якщо розробники приберуть обов’язкову реєстрацію по номеру, то у них є усі шанси стати месенджером №1 у світі. А поки що, Signal – це ідеальний варіант для комунікації у межах свого перевіреного кола: колег, друзів, родичів.

Список джерел та посилань:

⏩ Завантажити Signal з офіційного сайту (apk)

⏩ Signal Community

⏩ Support Center Signal

⏩ Signal Terms and Privacy Policy

⏩ A Formal Security Analysis of the Signal Messaging Protocol

⏩ A Security Analysis of the Signal Protocol’s Group Messaging Capabilities in Comparsion to Direct Messaging

⏩ Forensic analysis of Signal messenger

⏩ The Double Ratchet Algorthytm

⏩ Meet Moxie Marlinspike, the Anarchist Bringing Encryption to All of Us

⏩ Повний список публікацій про Signal

⏩ PM lodges report over hacked Telegram, Signal accounts

⏩ Signal says third-party data breach exposed 1,900 phone numbers

⏩ Signal’s Messenger Eavesdropping Exploit – SaltDNA CTO Shares His Views

⏩ The Signal Private Messenger Incorrect Authorization (CVE-2019-17191)

⏩ Is Mark Zuckerberg on Signal? Facebook co-founder’s phone number leaks online in data breach and is linked to WhatsApp rival app

⏩ Issue 1943: Signal: Incoming call can be connected without user interaction

⏩ Known Vulnerabilities for Private Messenger by Signal

⏩ CVE-2023-24068 && CVE-2023-24069: Abusing Signal Desktop Client for fun and for Espionage

⏩ Signal would ‘walk’ from UK if Online Safety Bill undermined encryption

⏩ Дуров про те, що Signal та інші месенджери фінансуються держслужбами США, зокрема ЦРУ

⏩ Yasha Levine. Signal is a government app.

⏩ Yasha Levine. Spy-funded privacy tools (like Signal and Tor)

⏩ Signal App Vulnarabilities CVE

Session

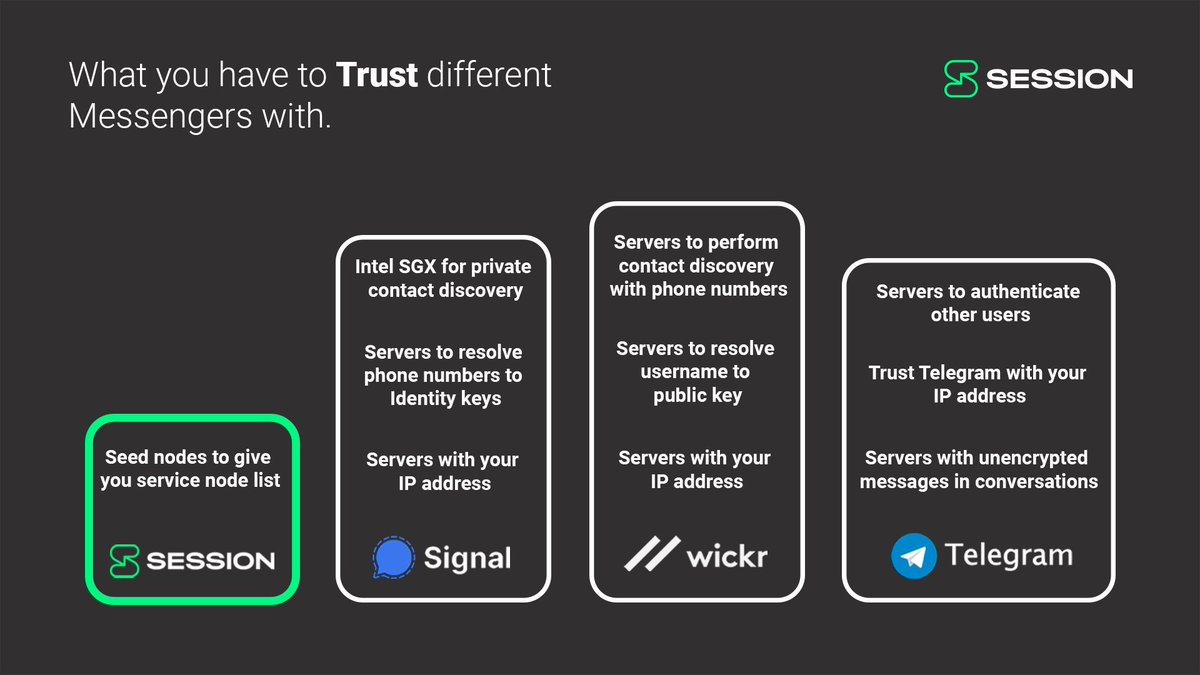

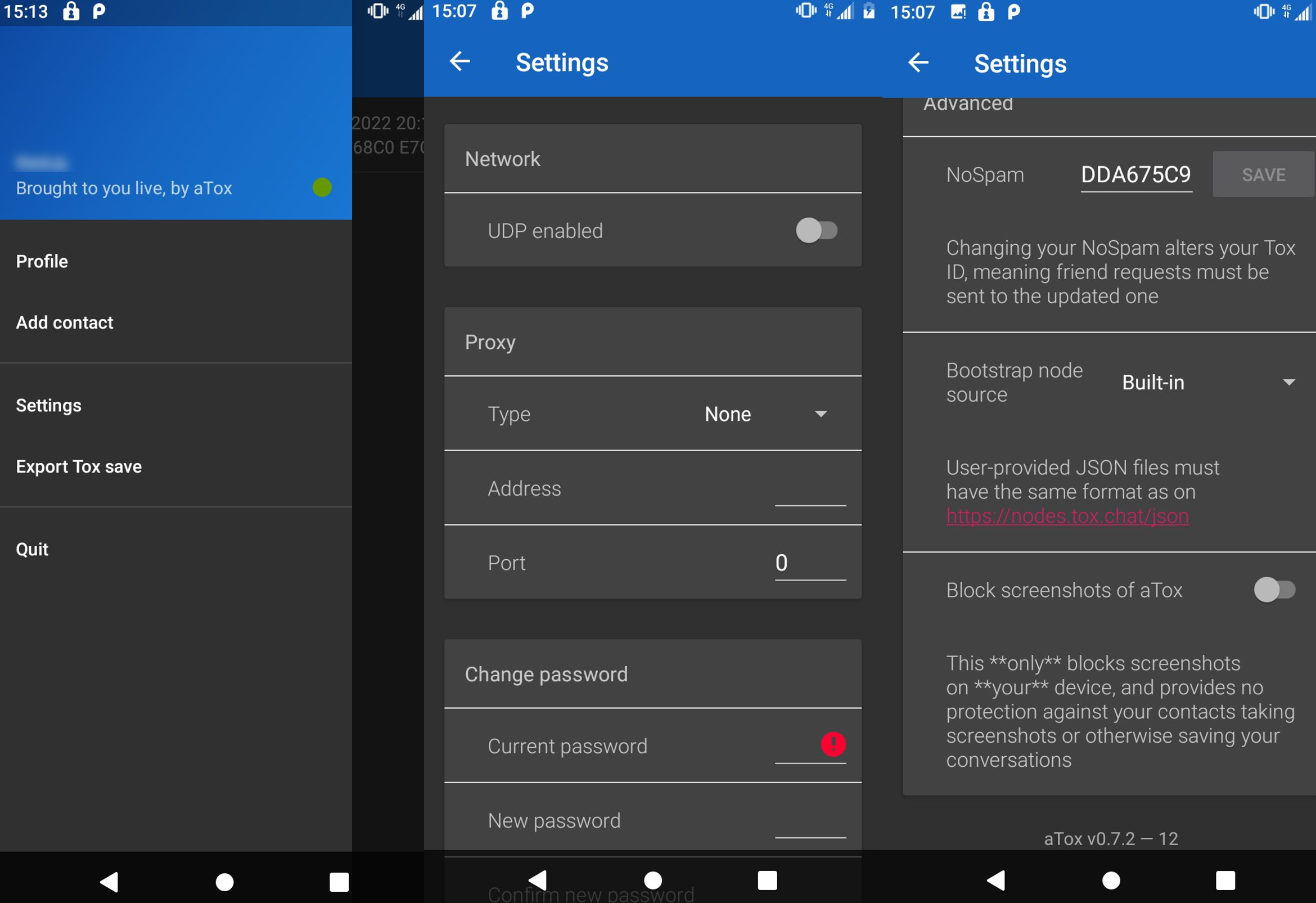

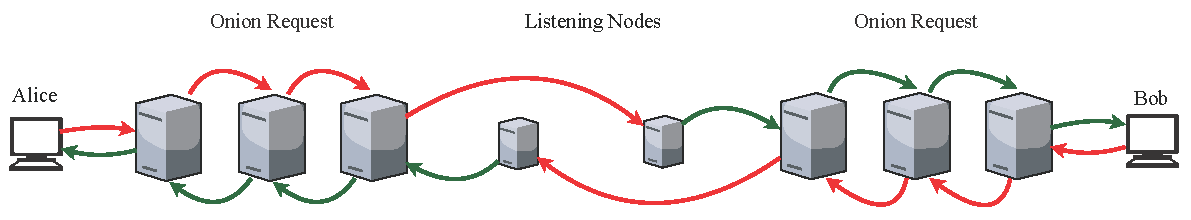

SESSION – безкоштовний кросплатформний додаток з відкритим кодом (ліцензія Open Source GPLv3/MIT) для обміну електронними повідомленнями з підтримкою E2EE-шифрування по замовчуванню. Додаток розроблений некомерційною організацією Oxen Privacy Tech Foundation (Австралія). Працює на модифікованому протоколі шифрування Signal Protocol. В основу покладена децентралізована мережа серверів Session “Lokinet” та ONION-маршрутизація.

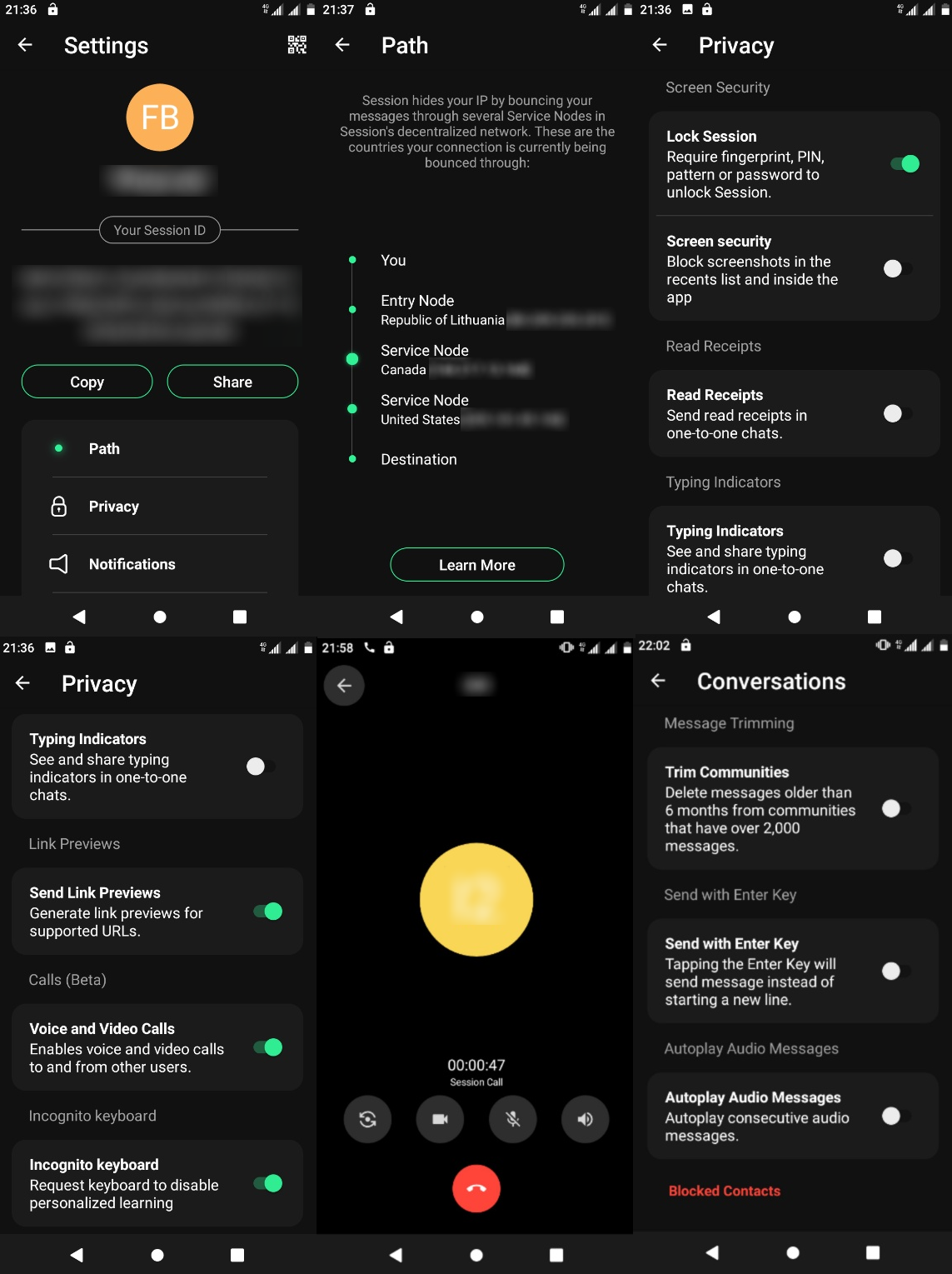

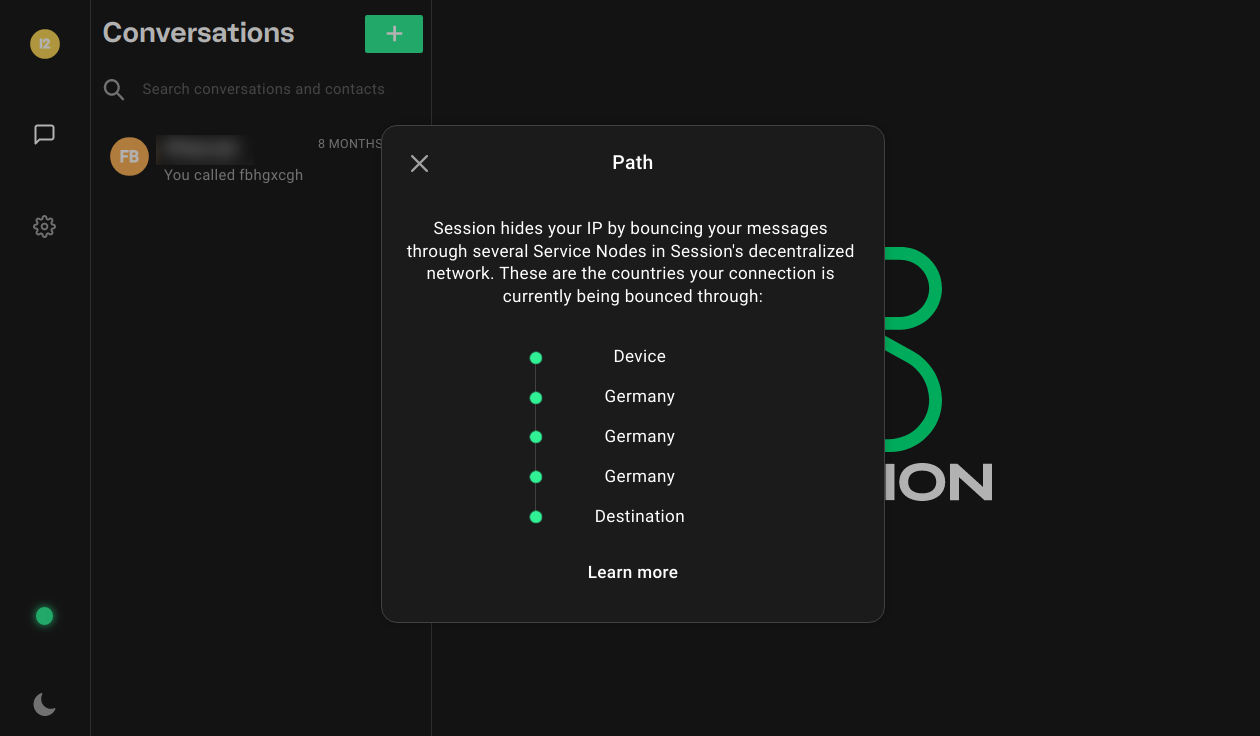

Onion-маршрутизація в месенджері Session.

Як заявляють розробники, Session користуються понад 100 000 користувачів більш ніж у 190 країнах, серед них журналісти, активісти, правозахисники. Цитата з офіційного сайту:

Активісти, журналісти та правозахисники покладаються на Session, щоб мати можливість безпечно та ефективно спілкуватися та виконувати свою ключову роботу. Звичайні люди покладаються на Session, щоб мати можливість вільно спілкуватися зі своїми друзями та сім’єю, не замислюючись, чи безпечна їхня розмова, читати та розуміти науково-дослідницькі статті зі складною технічною інформацією та не хвилюватися, хто їх слухає.

Session забезпечує конфіденційність і безпеку в руках кожного — і тепер, як ніколи, це те, що потрібно кожному. Інтернет вже не такий вільний і відкритий, як колись. У сучасному дедалі централізованішому світі, що дедалі більше забруднюється даними, Інтернет має розвиватися, щоб дати відсіч технічним голіафам і авторитарним урядам, які збирають і контролюють непристойні обсяги інформації про всіх, кого можуть.

Реєстрація в Session проходить без номера телефону, email та інших ідентифікаційних прив’язок. Для створення акаунту треба просто звантажити додаток і вказати довільне ім’я. Програма підтримує різні операційні системи Linux/Mac/Windows/Android/iOS. Session доступний для завантаження з різних репозиторіїв – Google Play, F-Droid, Apple Store.

Щоб почати спілкування в SESSION, користувачам необхідно спочатку обмінятися своїми ідентифікаторами (Session ID, знаходиться у налаштуваннях профілю) та взаємно схвалити запити. Можна просто засканувати QR-код один одного.

Ключ шифрування зберігається локально на пристрої користувача. Повідомлення, перш ніж надійти до одержувача, проходять ланцюжок “цибулевої” (децентралізованої) інтернет-маршрутизації, що приховує оригінальну IP-адресу користувача і по суті дає анонімність. В цілях безпеки, аби прив’язати ще один пристрій до свого акаунта, треба додатково ввести парольну фразу відновлення, яку можна знайти у налаштуваннях акаунта (пункт “Recovery Phrase”).

Повний перелік функцій Session:

- автознищення повідомлень (мін. час життя – 5 секунд);

- блокування скріншотів, попереднього перегляду URL, індикації набору повідомлень, звітів про прочитання, захист клавіатури від перехвату;

- групові чати (до 100 учасників) і публічні спільноти (не шифруються);

- реакції/емодзі/гіфки;

- налаштування теми оформлення;

- пересилання файлів (максимальний розмір – 10 Мб);

- деталізована інформація про повідомлення;

- аудіо та відео дзвінки (поки що в режимі beta, може розголошуватись IP-адреса);

- вибір контенту для показу в сповіщеннях;

- доступ до месенджера по PIN-коду;

- видалення повідомлень з публічних чатів, старіших за 6 місяців.

Варто додати, що Session без проблем працює з активним VPN-з’єднанням. Технічно, для шифрування повідомлень застосовується бібліотека Libsodium. Додаток дозволяє відключити сповіщення Google Push. Адміністратори великих публічних спільнот за бажанням можуть безкоштовно додати свої групи у публічний репозиторій Session Directory.

Session Desktop версія може працювати автономно як самостійний додаток, для цього не обов’язково встановлювати мобільну. Додаток має приємний дизайн та зручний інтерфейс і доволі розширені функції. Для Linux його можна завантажити у вигляді “portable”-застосунку (AppImage), який автоматично оновлюється. Вхід в програму і доступ до налаштувань профілю обмежується паролем, як і належить.

Серед найбільших переваг месенджера — мінімізований збір метаданих. Session не збирає даних ані про геолокацію, ані про пристрій чи мережу користувача. IP-адреса теж залишається анонімною, адже її захищає “цибулевий” роутинг. Метадані деяких файлів (наприклад, exifdata у відео) при пересиланні зберігаються, але файловий сервер OXEN не може їх розшифрувати, це може лише співрозмовник.

В цілому SESSION майже не вимагає і не збирає ідентифікаційні дані. Здійснити деанонімізацію користувача буде складним завданням. Єдине, що може допомогти провести паралелі — це журнали додатка SESSION та статистика використання. Наприклад: хто, коли та з якої IP-адреси завантажив, зареєструвався, на якій платформі, а також відомості, які надає Google Play Store і сам OXEN. Останній їх може надати лише за рішенням суду.

Бізнес-модель Session базується на пожертвуваннях та власному фінансуванні. Месенджер — це лише один з проєктів австралійської компанії OXEN. Вони також є авторами однойменного криптогаманця OXEN та популярного onion-маршрутизатора Lokinet.

Люди дотичні до LOKINET. В центрі засновники SESSION – Chris. M (у білій сорочці, стоїть) та Josh Jessop-Smith (у піджаку, сидить).

З можливих недоліків:

❌ Відсутність групових викликів;

❌ Відсутність класичного Perferct Forward Secrecy (PFS). Хоча розробники пояснюють, що це компенсується мінімізацією метаданих і децентралізованою маршрутизацією;

❌ Адміністратори Session модерують контент у відкритих чатах і мають право заблокувати користувача, якщо він порушує правила месенджера;

❌ Для пересилання файлів використовується власна інфраструктура серверів “Oxen File Server”, що теоретично може мати певні наслідки для конфіденційності. Розробники відповіли на це так: “У майбутньому ви також зможете налаштувати програму Session для використання користувацького файлового сервера, такого як автономний сервер або VPS (віртуальний приватний сервер), якщо ви не бажаєте використовувати файловий сервер, розміщений на OPTF”.

❌ *Були зафіксовані глюки в синхронізації мобільного додатку з додатком для ПК. Наприклад, вилучені в мобільному додатку повідомлення продовжували підтягуватися і з’являтися в Desktop-додатку. UPDATE: 18 червня 2023 року SESSION заявили у своєму блозі про велике оновлення, зокрема усунення помилок синхронізації та інших багів;

❌ Мобільний додаток вимогливий до ресурсів пристрою і різко садить батарею;

❌ *16 травня 2022 року була зафіксована вразливість, пов’язана з supply chain attack. На сьогодні виправлено.

Вердикт: На перший погляд, SESSION це той же Signal, тільки дещо модифікований, з ухилом в сторону конфіденційності. Щоправда, поки що не настільки стабільний і легкий. Є нюанси в роботі й питання до архітектури месенджера. Хоч він і децентралізований, на основі ONION-мережі, але використовує власні сервери OXEN. Деякі функції ще працюють у тестовому режимі. Користувачі знаходять чимало дрібних (і не дуже) багів. Відправляти цим месенджером конфіденційні файли/документи поки зарано. Загалом, Session потребує комплексного аудиту безпеки, включаючи регулярний пентест. А якщо проєкт надалі розвиватиметься, то незабаром стане серйозним конкурентом Signal.

Список посилань:

⏩ Session F.A.Q.

⏩ Session Android on GitHub

⏩ Session iOS on GitHub

⏩ Session Desktop on GitHub

⏩ SESSION ISSUES TRACKER on GitHub

⏩ Oxen Session Audit. Technical Report

⏩ Session: A Model for End-To-End Encrypted Conversations With Minimal Metadata Leakage

⏩ Session Protocol: Technical implementation details

⏩ Session Protocol Explained

⏩ Список відкритих тематичних спільнот в SESSION

⏩ End-to-end encryption: Secure messengers and messaging

⏩ OXEN. The State of Private Messaging Applications

⏩ OXEN. Loki’s Exploration into the Onion Routing Space

⏩ OXEN Lokinet on GitHub

⏩ Hackernoon. Net neutrality via blockchain: analyzing Loki Network’s onion routing mixnet

⏩ Lokinet F.A.Q.

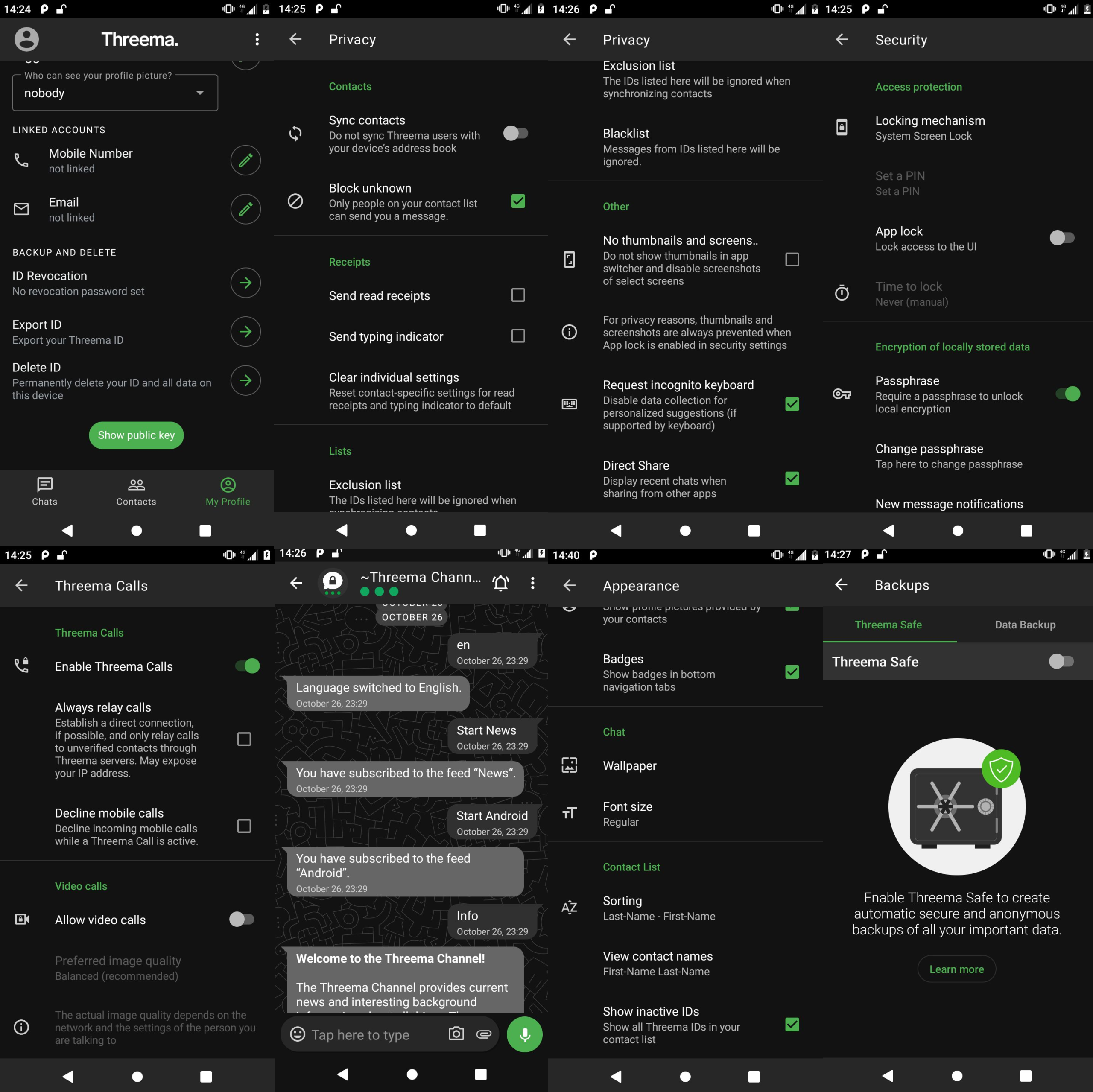

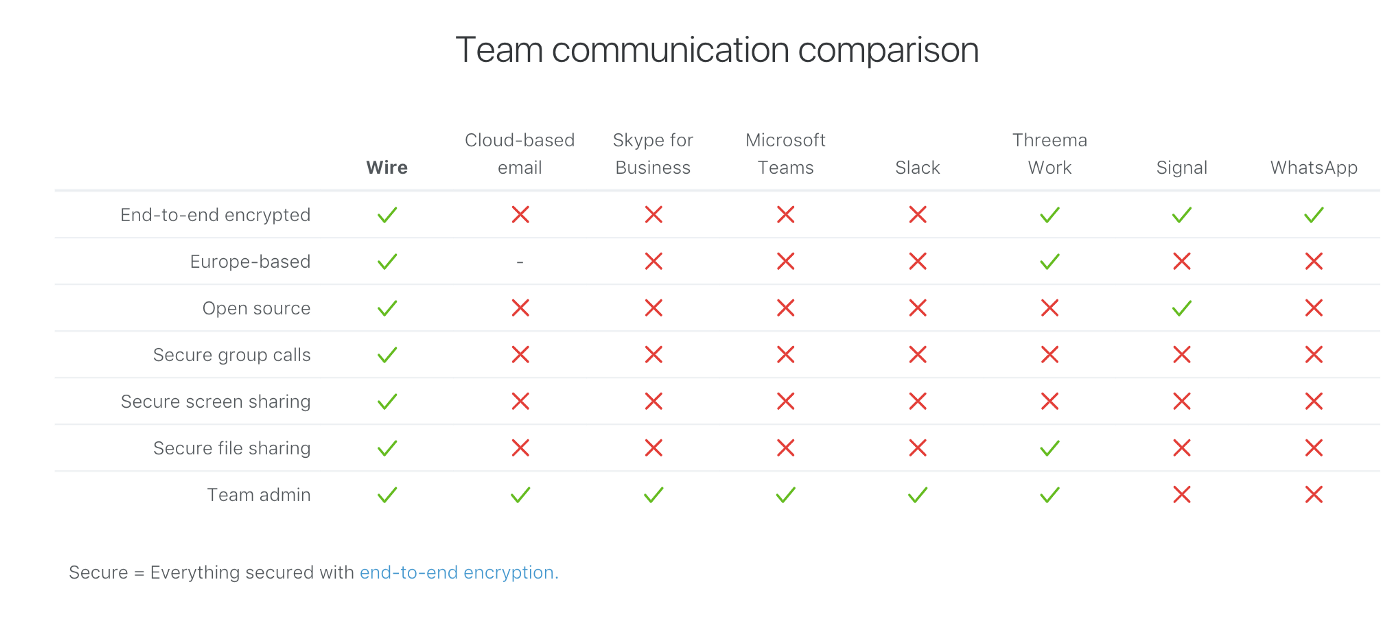

Threema

Threema – швейцарський месенджер з відкритим кодом (ліцензія Open Source AGPLv3), підтримкою наскрізного E2EE-шифрування і відповідністю стандартам кібербезпеки GDPR/ISO 27001 (останній аудит проводився у 2020 році). Підтримуються усі популярні операційні системи, встановити додаток можна через репозиторії GooglePlay, F-Droid, Apple Store. Додаток платний — для встановлення необхідно здійснити одноразовий платіж в розмірі 4,99$, що фактично зменшує кількість активних спамерів.

При реєстрації додаток не вимагає від користувача ні номера телефону, ні електронної пошти. Дані, включаючи ключі шифрування, зберігаються локально на мобільному пристрої користувача у зашифрованому вигляді.

Додати співрозмовника можна трьома способами: 1) за URL-посиланням; 2) за вказаним ідентифікатором (Threma ID); 3) по QR-коду.

Є можливість запланувати та налаштувати резервне копіювання зі збереженням бекапів на власний сервер (WebDAV) або SD-карту пам’яті.

Синхронізація контактів необов’язкова, але якщо користувач вирішить її увімкнути — контакти зберігатимуться на сервері Threema в знеособленому хешованому вигляді. Окрім цього, можна вимкнути синхронізацію лише для вибраних контактів.

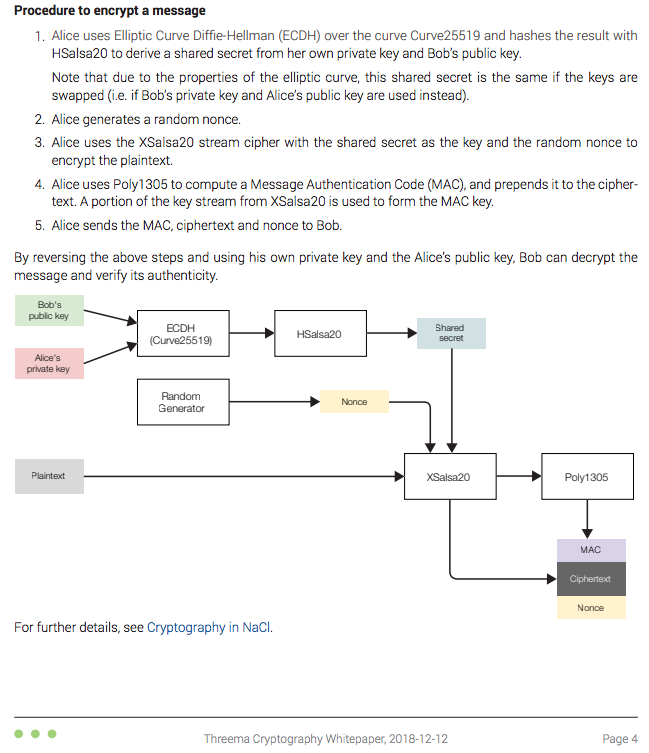

В якості алгоритму шифрування використовується крива Діффі-Хеллмана (ECDH) з методом Curve25519. Дані хешуються системами Salsa20 і Poly1305. Для шифрування/дешифрування повідомлень застосовується відома криптографічна бібліотека NaCI. Детально криптографія Threema описана в публічно доступному документі “Cryptography Whitepaper”.

Алгоритм шифрування месенджера Threema.

Список функціональних можливостей Threema:

- аудіо та відео виклики;

- голосові повідомлення;

- mobile/desktop додатки, web-клієнт;

- групові й приватні чати, канали;

- смайлики, емодзі, гіфки, опитування;

- пересилання файлів різного формату (макс. розмір – 100 Мб);

- встановлення PIN-коду і парольної фрази на додаток і чати;

- Режим Perfect Forward Secrecy (PFS) активний по замовчуванню;

- блокування екрана по таймеру, блокування скріншотів;

- блокування невідомих користувачів;

- блокування попереднього перегляду посилань (по замовчуванню);

- приховання індикації набору та звітів про прочитання;

- розширене керування сповіщеннями;

- експорт чатів і профілю користувача.

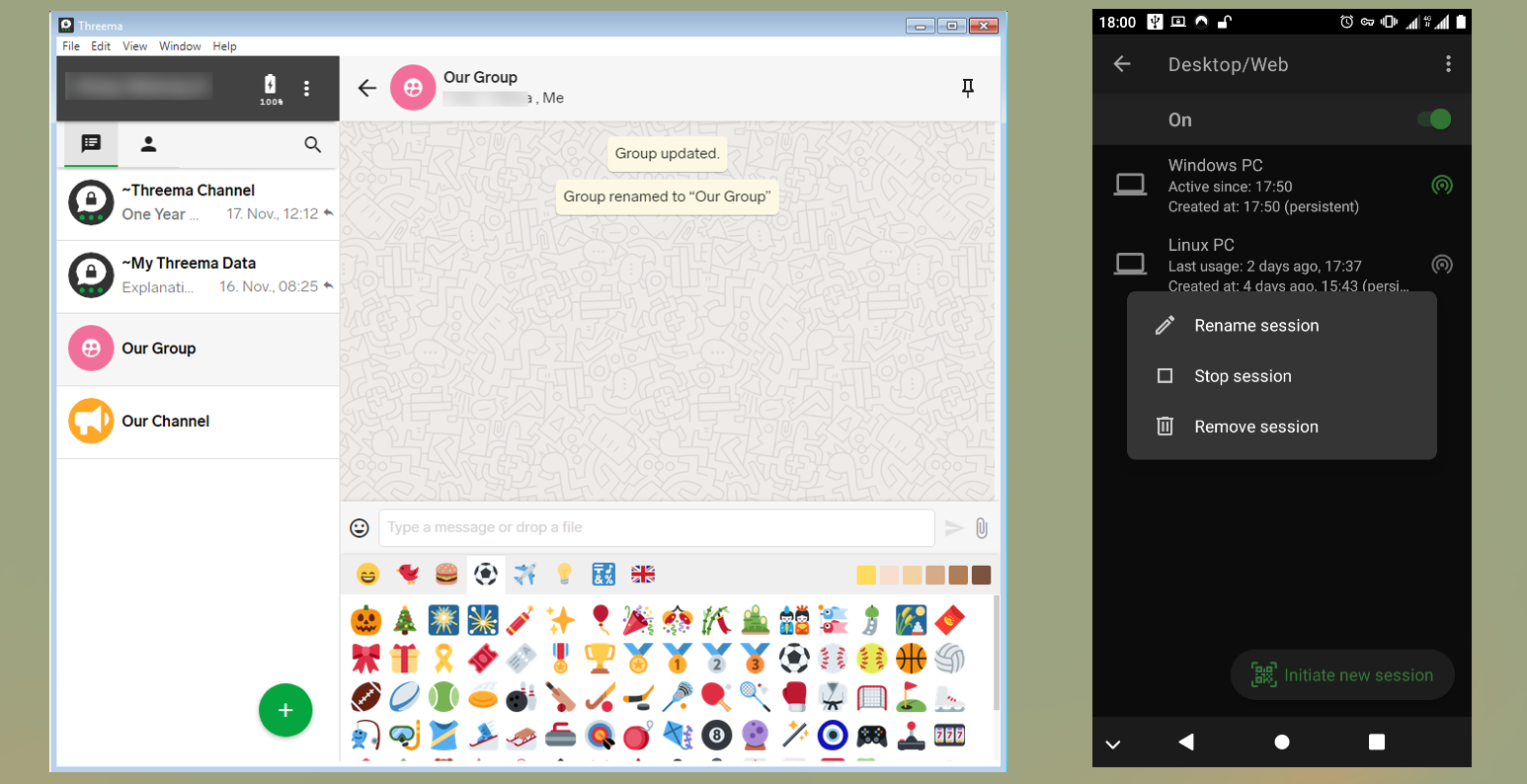

Мобільний додаток відіграє роль основного в Threema. З нього здійснюється керування Desktop-версією – можна контролювати тривалість сесій (їх може бути декілька на різних ПК). Але є одна умова – десктопний додаток залежить від заряду батареї смартфона. Відповідно, якщо мобільний вимкнеться – сесія на Desktop теж буде завершена. Ось така цікава особливість.

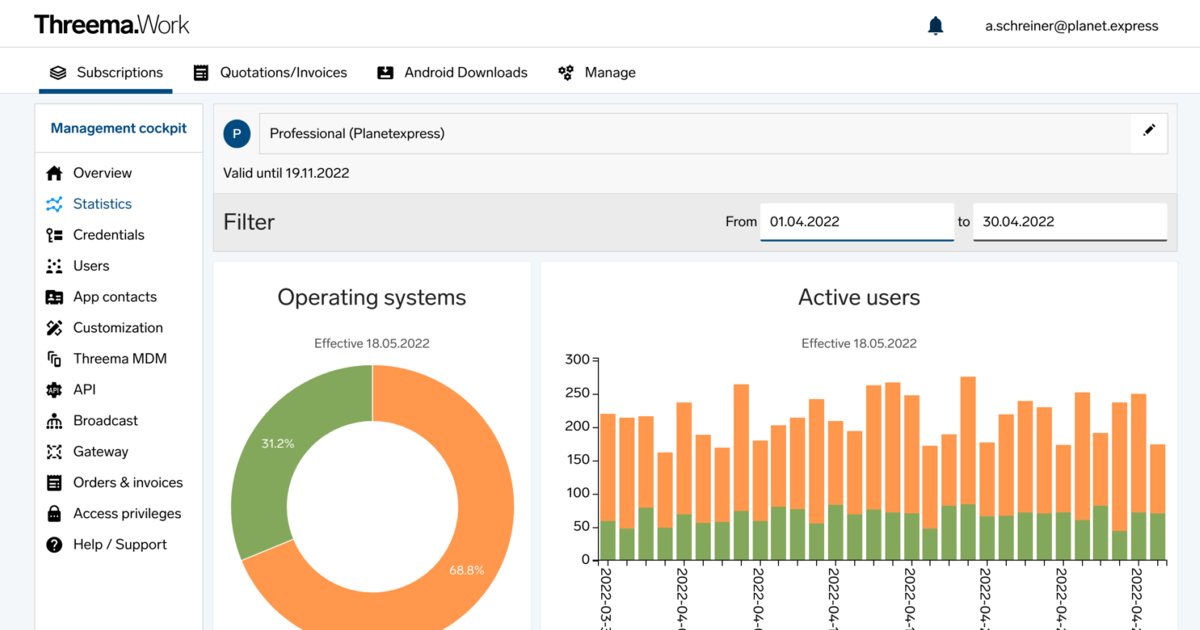

Бізнес-модель Threema базується на продажі комерційних продуктів: Threema Work, Threema OnPrem, Threema Education, Threema Broadcast, Threema Gateway. Окремо хочеться згадати про Threema Work. Це кросплатформний і багатофункціональний додаток для організації роботи в корпоративних системах. Адміністратор має змогу керувати обліковими записами користувачів, видавати доступи, створювати ботів і канали оповіщення. Можна підключити вбудовану MDM-систему. У червні 2022 року швейцарська поліція змінила свій месенджер на Threema Work для всіх своїх підрозділів.

Цікаво знати: Станом на січень 2022 року Threema є єдиним додатком для чату, дозволеним для спілкування між військовослужбовцями швейцарської армії.

З недоліків:

❌ Threema є централізованим месенджером. У звіті про прозорість вказано, що за рішенням суду Threema може надавати «інформацію, яка є доступною», а саме: публічний ключ, дата створення акаунту, останній вхід, хешовані номер і електронна пошта (якщо були додані), а також повідомлення, файли, дзвінки, push-сповіщення (детальніше).

❌ У січні 2023 року розгорівся скандал, пов’язаний з Threema. В жовтні 2022 року команда комп’ютерних науковців зі швейцарського університету ETH Zurich виявила 7 вразливостей в месенджері. Професори зробили серйозну заяву: Threema не має ані «прямої безпеки», ані посткомпромісної безпеки. Виявлені вразливості належали до 3 різних моделей загроз: мережевий зловмисник, скомпрометований сервер і вимушений доступ. Результати цих досліджень опубліковані на сайті https://breakingthe3ma.app. Через деякий час представники компанії заявили, що криптографічний протокол було оновлено, а знайдені вразливості стосуються старої версії протоколу. По суті Threema просто скористалися дослідженням університету ETH Zurich і виправили баги, що й викликало обурення останніх: «Їх тон був досить зневажливим, стверджуючи, що це старіша версія, і вони вже виправили всі виявлені проблеми. Але Трима змогли сказати це тільки завдяки нашій роботі та відповідальному розкриттю»;

❌ Threema виявлена в так званому Реєстрі організаторів поширення інформації Російської Федерації, що змушує їх за законом РФ №97 ділитися даними з ФСБ. За повідомленнями ЗМІ, листування різноманітних осіб неодноразово зливалися спецслужбам через месенджер Threema (див. джерела нижче). Сама компанія зазначає, що вони нікому і нічого не передають без рішення суду Швейцарії, а додаткову інформацію по урядовим запитам можна отримати у них на сайті на сторінці Transpareny Report.

Оцінка: Threema – зручний і простий в роботі месенджер, який відповідає марці “Зроблено у Швейцарії”. З точки зору функціоналу та інтерфейсу — тут все продумано, доведено до взірця. Інформація про вихідний код розміщена у публічному доступі, тож кожен може ознайомитись з технічними деталями, які криються за лаштунками цього месенджера. Threema можна рекомендувати як альтернативу WhatsApp. Однак цей месенджер є централізованим, за запитом відповідних органів передає користувацькі дані, а отже не гарантує абсолютної конфіденційності. У плані шифрування – програє Signal.

Список посилань:

⏩ Придбати або завантажити Threema APK на офіційному сайті

⏩ Порівняння Threema з Telegram, Signal, WhatsApp

⏩ Чим WhatsApp поступається Threema

⏩ Чому необхідно перейти з WhatsApp на Threema

⏩ Threema Code Audit

⏩ Threema на GitHub

⏩ BugBounty Threema

⏩ Expert Analysis Reveals Cryptographic Weaknesses in Threema Messaging App

⏩ Threema disputes crypto flaws disclosure, prompts security flap

⏩ Threema claims encryption flaws never had a real-world impact

⏩ Security Proof of Threema’s Communication Protocol: Ibex

⏩ Youtube-канал. Юрій Швець про перехоплення розмов українських посадовців спецслужбами США в месенджері Threema.

⏩ Youtube-канал. Юрій Бутусов про перехоплення електронною розвідкою НАТО інформації, яку представники спецслужб передавали через месенджер Threema.

⏩ Оприлюднено листування колаборанта Ківи в месенджері Threema на початку вторгнення РФ

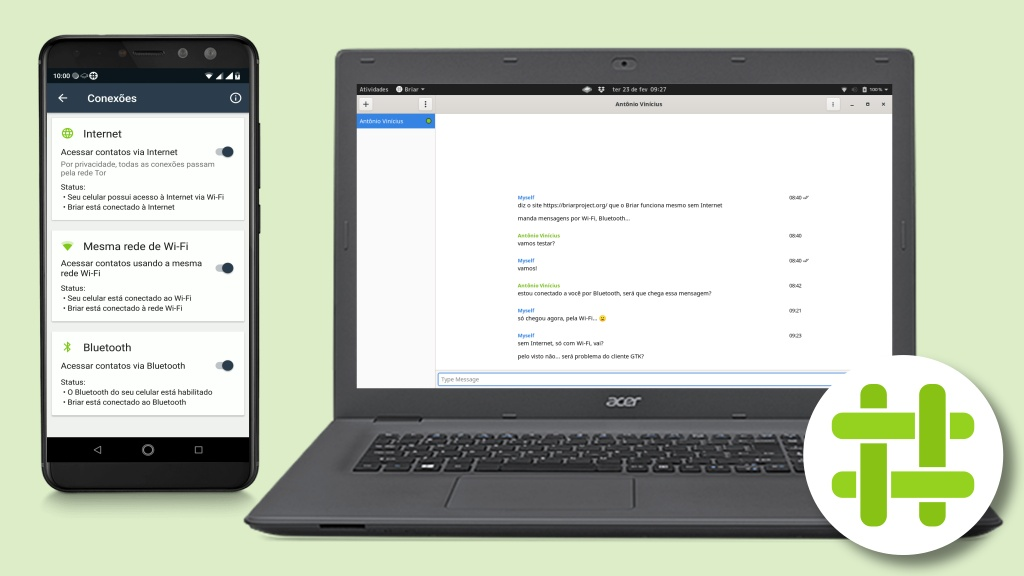

Briar

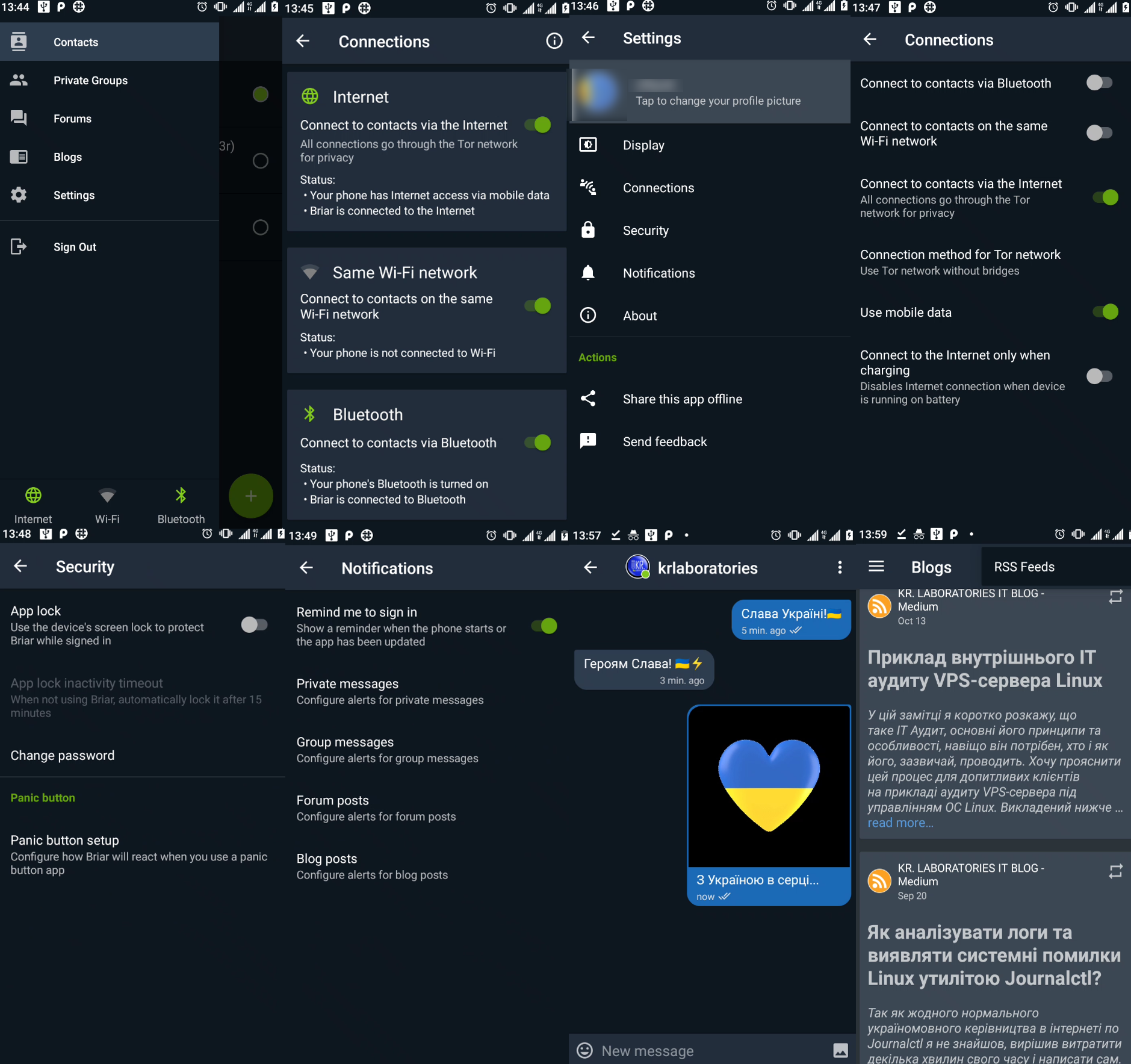

BRIAR – одноранговий P2P-месенджер з E2EE-шифруванням та відкритим кодом (ліцензія GNU Open Source GPLv3), працює на базі децентралізованої TOR-мережі (на протоколі безпеки транспортного рівня Bramble Transport Protocol v4 (BTP)). Заснований Майклом Роджерсом, який вивчав однорангові мережі більше 10 років й зробив внесок до таких проєктів як Freenet та Limewire. Головні розробники – Торстен Ґроте і Юліан Дем. З повним складом можна ознайомитись на офіційному веб-сайті.

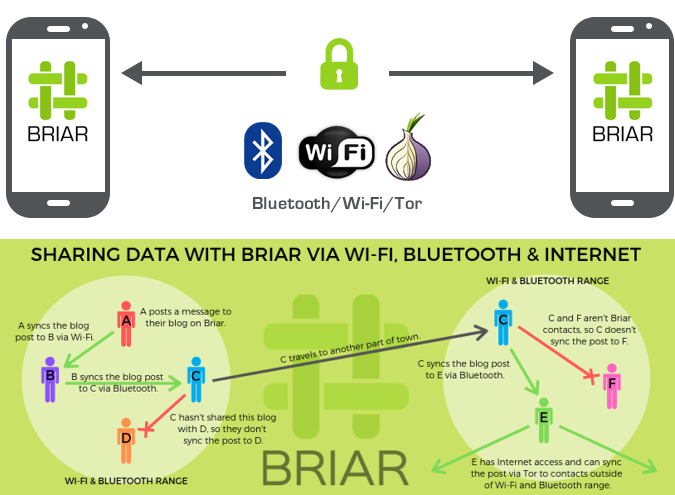

Ідея та концепція Briar:

Briar – це програма для обміну повідомленнями, розроблена для активістів, журналістів та всіх, хто потребує безпечного, легкого та надійного способу спілкування. На відміну від традиційних програм обміну повідомленнями, Briar не покладається на центральний сервер – повідомлення синхронізуються безпосередньо між пристроями користувачів. Якщо Інтернет не працює, Briar може синхронізуватися через Bluetooth або Wi-Fi, забезпечуючи надсилання інформації під час кризи. Якщо Інтернет працює, Briar може синхронізуватися через мережу Tor, захищаючи користувачів та їхні контакти від стеження.

Наші довгострокові плани виходять далеко за рамки обміну повідомленнями: ми використовуватимемо можливості синхронізації даних Briar для підтримки безпечних розподілених програм, включаючи картографування кризових ситуацій і спільне редагування документів. Наша мета — дати людям у будь-якій країні можливість створити безпечні місця, де вони зможуть обговорювати будь-які теми, планувати заходи та організовувати громадські рухи.

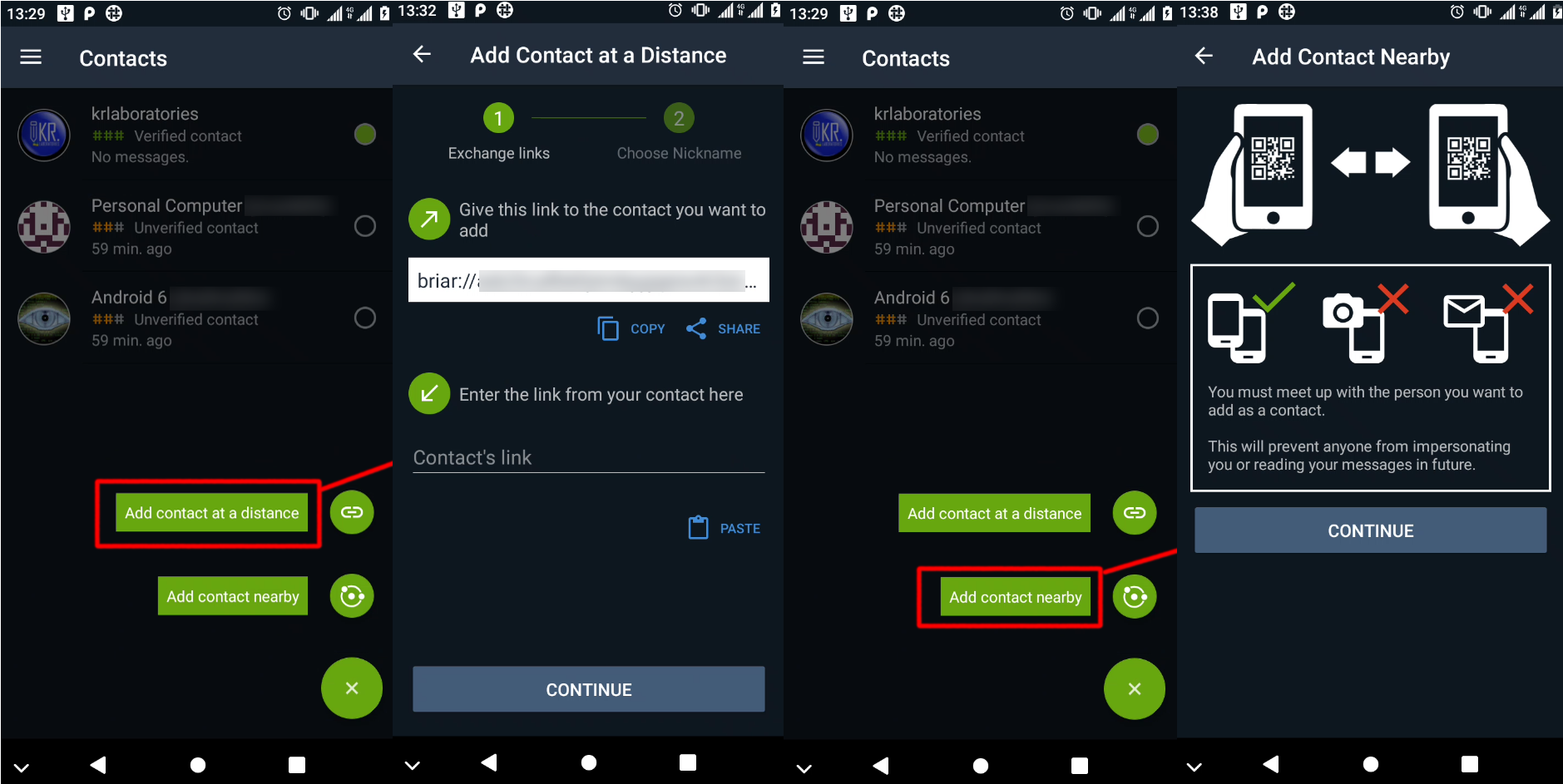

Створення акаунта в Briar. Займає не більше хвилини часу й не вимагає розкриття жодних персональних даних. Просто оберіть нікнейм (Увага: змінити його потім неможливо, це частина вашого ідентифікатора) і задайте надійний багатозначний пароль. Аби розпочати листування необхідно на головному екрані додатка натиснути на кнопку “Додати контакт дистанційно” (Add contact distance) або “Додати користувача поруч” (Add contact nearby) та пройти процедуру двосторонньої верифікації. Якщо ви додали контакт дистанційно – відкриється форма, де потрібно вставити посилання на профіль вашого співрозмовника (типу briar://identificator), а своє посилання відправити співрозмовнику, скориставшись кнопкою “Share” (Поділитись). Далі натиснути “Continue” (Продовжити), ввести нік співрозмовника (можна вказати довільно) й натиснути “Add contact” (Додати контакт).

Ваш співрозмовник на своєму пристрої має виконати абсолютно ту саму процедуру. Якщо обидва усе вірно виконали — на екрані з’явиться сповіщення “Pending Contact Requests” (Розпочато процедуру схвалення контакту). Щоб ця процедура успішно завершилася необхідно бути одночасно обом онлайн. У висновку, через декілька секунд з’явиться зелений індикатор навпроти аватарки співрозмовника, який означає що він доданий до списку контактів і готовий до зв’язку.

Якщо ви хочете додати користувача локально – LAN/Bluetooth, то все що потрібно — це дотримуючись вказівок Briar, засканувати QR-код в один одного на пристрої. Контакти додані таким шляхом будуть автоматично позначені як “Верифіковані”.

В Briar також можна розвивати ком’юніті й знайомити свої контакти між собою. Для цього треба у розмові з контактом перейти в налаштування та натиснути “Make Introduction”. Після цього обрати іншого користувача, з яким треба познайомити. Далі додати коментар до дії й натиснути “Make introduction”. Обидва побачать сповіщення у себе в приватних повідомленнях, яке їм потрібно схвалити (натиснути “Accept”). Після того як схвалять — кожен з’явиться у списку контактів один одного.

Повідомлення в месенджері Briar відправляються анонімно через TOR-мережу (підтримуються три режими: автоматичний, з допомогою мостів, без мостів). Варто зауважити, що одноранговий P2P-зв’язок передбачає, що для обміну повідомленнями абоненти повинні перебувати online. Однак, якщо ви не підключені до інтернету і знаходитесь локально поруч, то в Briar передбачена така цікава функція як LAN-месенджер, тобто передача даних по Bluetooth або локальну Wi-Fi мережу. Ще одна перевага: програма не збирає жодних метаданих, а інформація користувачів зберігається тільки на їх пристроях. Фактично, усі канали в Briar надійно захищені від стеження, перехоплення і втручання. Якщо потрібно терміново видалити обліковий запис — достатньо розлогінитись й видалити Briar зі свого пристрою.

Повний список функцій Briar:

- групові чати, форуми, блоги;

- приватні RSS-стрічки (можна додати feed з будь-якого сайту);

- автовидалення повідомлень (через 7 днів);

- обмін зображеннями;

- можливість повного очищення історії повідомлень поточного чату;

- довільна зміна імені співрозмовника;

- обмін повідомленнями через Bluetooth;

- обмін повідомленнями через спільний Wi-Fi;

- дистанційний обмін повідомленнями через файл з флешки або SD-картки;

- функція завантаження Briar через точку доступу на смартфоні співрозмовника (якщо знаходиться поруч);

- функція “познайомити друзів” (Make Introduction) для спрощеного додавання контактів;

- робота офлайн (вимкнення споживання додатком інтернету);

- налаштування сповіщень і нагадувань;

- налаштування теми оформлення й аватару;

- блокування скріншотів (включено по замовчуванню);

- доступ по PIN-коду, автоблокування екрана (по таймеру);

- Punic Button App (тривожна кнопка, яка виконає будь-яку задану дію, наприклад негайне самознищення).

Briar підтримує операційні системи Linux та Android (Google Play/F-Droid). Є Desktop-додаток для ПК, який можна застосовувати автономно – окремо від мобільного (!). За необхідності можна вимкнути споживання інтернету та перевести роботу месенджера на локальну мережу (Wi-Fi/Bluetooth).

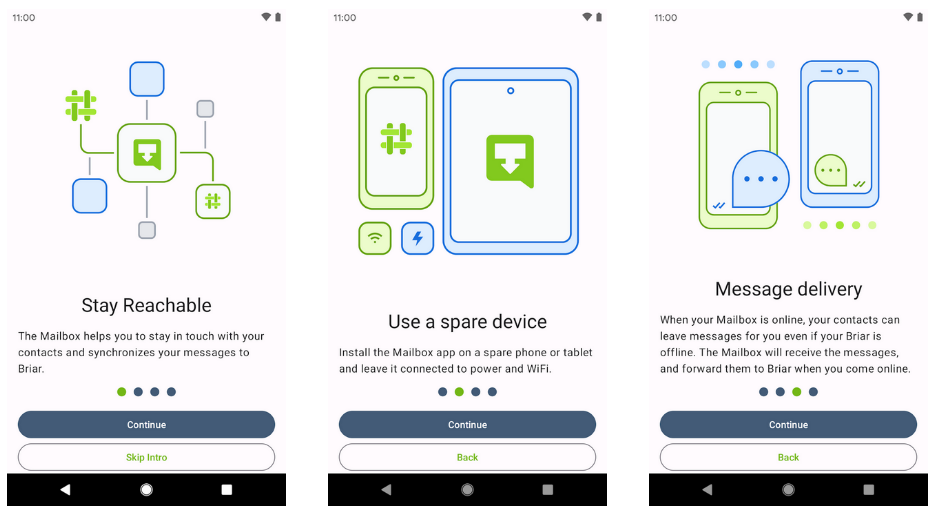

15 червня 2023 року розробники Briar презентували додатковий функціонал – Briar Mailbox. Це додаток, який завантажується окремо на пристрій користувача і дозволяє надсилати зашифровані повідомлення контактам, які знаходяться офлайн. Щойно контакт з’явиться онлайн, Briar автоматично синхронізує всі повідомлення. Це рішення покликано усунути відсутність асинхронної доставки повідомлень, яка є неможливою при P2P-з’єднанні.

Briar – повністю безкоштовний. В команду залучені спеціалісти на волонтерській основі, які фінансуються донатерами, громадськими організаціями, грантодавцями. Охочі можуть теж приєднатися, долучитися до перекладу Briar на різні мови (станом на момент написання статті локалізований на 30 мовах світу).

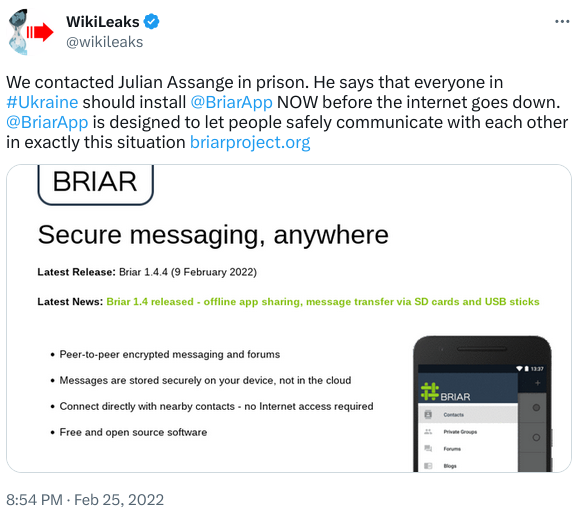

ℹ️ Цікаво знати: У лютому 2022-го після початку російської інвазії засуджений засновник WikiLeaks Джуліан Ассанж порекомендував українцям встановити безпечний месенджер Briar.

❌ відсутність підтримки пристроїв Apple;

❌ відсутність Desktop-додатка для Windows;

❌ неможливо змінити нікнейм (в стані розгляду на GitLab);

❌ відсутність голосових повідомлень, аудіо та відео викликів;

❌ відсутність надсилання файлів і документів (крім зображень);

❌ відсутність надсилання голосових повідомлень;

❌ неможливо робити знімки на льоту у чаті;

❌ таймер самозникаючих повідомлень має лише один часовий проміжок в 7 днів;

❌ скріншоти блокуються по замовчуванню, немає можливості самостійно керувати функцією on/off;

❌ додаток для ПК поки що працює в бета-режимі, відсутні деякі функції;

❌ відсутність в документації опису роботи модуля Briar Mailbox;

❌ відсутність синхронізації між кількома пристроями.

Оцінка: Briar – легкий анонімний месенджер, створений на засадах GNU/OpenSource. Ідеально для приватного листування. Споживає мінімум трафіку і не вимогливий до ресурсів. Використовуючи однорангову розподілену мережу P2P (відсутність серверів, дані зберігаються локально на пристроях користувачів), він фактично унеможливлює витік інформації та цензуру. Його також можна використовувати у різноманітних цілях і ситуаціях, наприклад в локальній мережі, коли немає Інтернету. Підійде усім, хто цінує конфіденційність і вільне програмне забезпечення.

Список посилань:

⏩ F.A.Q Briar

⏩ Завантажити APK-файл Briar

⏩ Керівництво Briar українською

⏩ Briar Changelog

⏩ Briar News

⏩ Briar Messenger Threat Model

⏩ Список публікацій в ЗМІ про Briar

⏩ Briar в Twitter

⏩ Briar and Bramble: A Vision for Decentralized Infrastructure

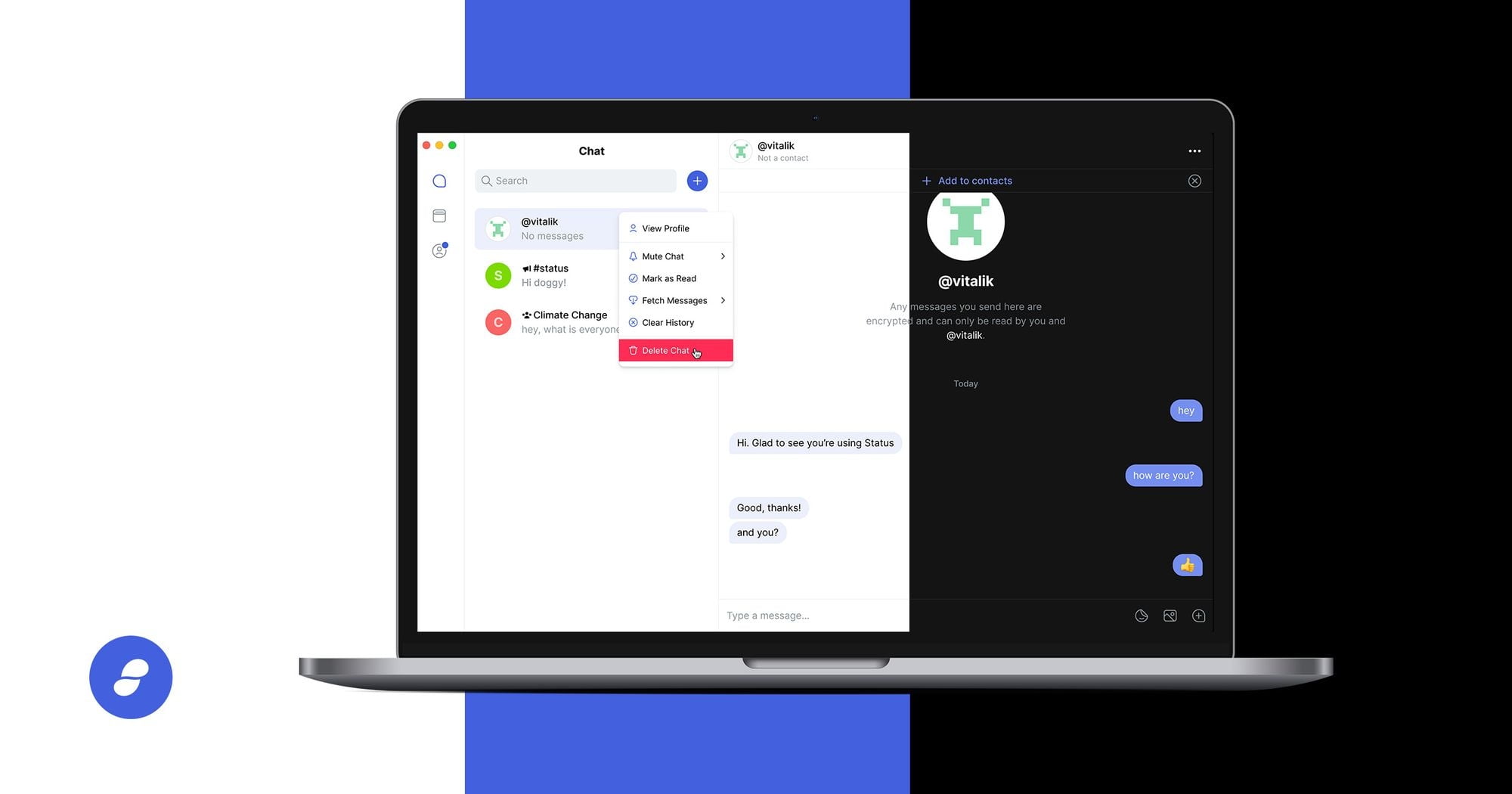

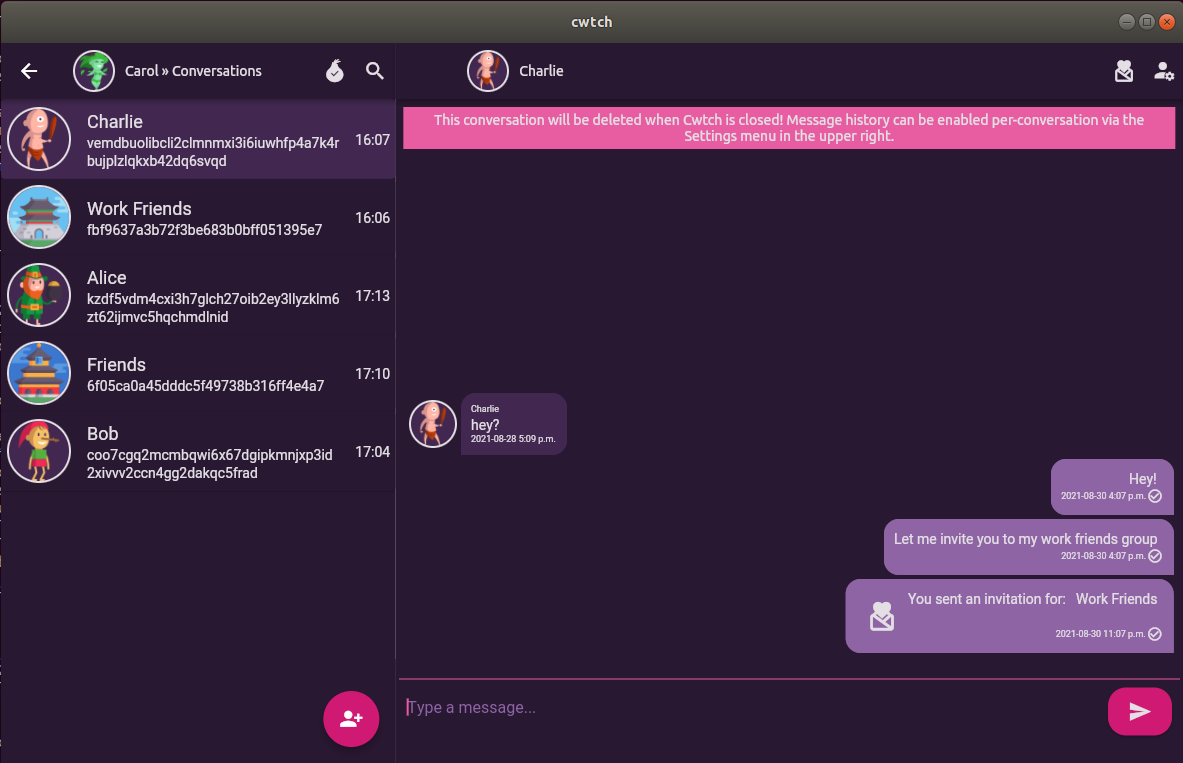

CWTCH

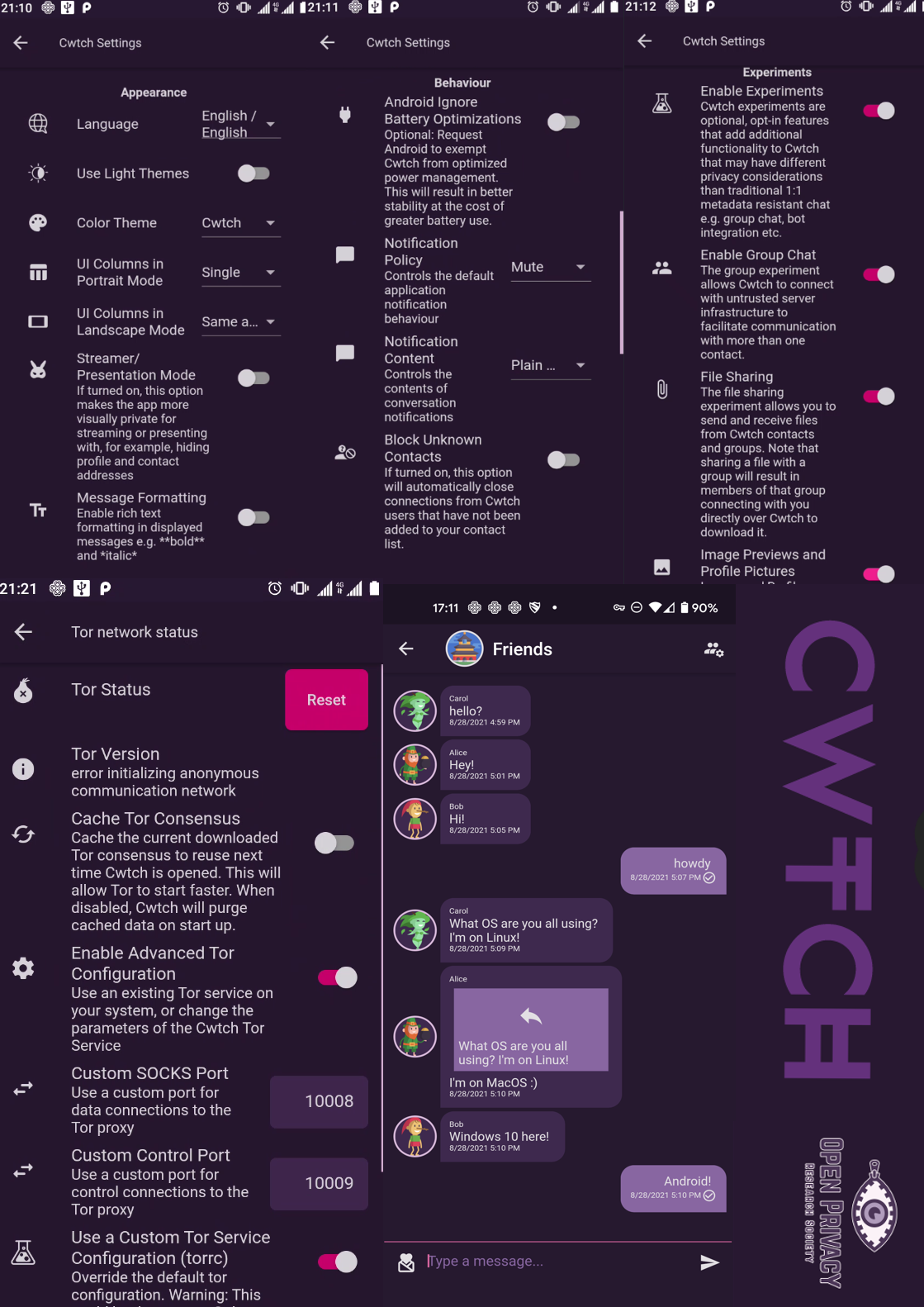

Cwtch – це децентралізований одноранговий P2P-месенджер з відкритим кодом (ліцензія Open Source MIT), заснований канадійською некомерційною організацією Open Privacy Research Society на базі сервісів TOR v3 Onion. Додаток підтримує різні пристрої і операційні системи. До речі, Cwtch (/kʊtʃ/, англ. “Keutch”) – це давнє валлійське слово, яке тлумачиться як «обійми, котрі створюють безпечне місце».

При реєстрації потрібно лише вказати ім’я. Усі дані зберігаються на локальному пристрої. Щоби почати обмінюватися повідомленнями необхідно обмінятися ключами-посиланнями (ідентифікаторами) і бути одночасно онлайн з активним TOR-з’єднанням. За принципом роботи Cwtch нагадує Briar.

Функціональні можливості CWTCH:

- групові чати;

- архівування чатів;

- обмін файлами;

- імпорт/експорт профіля;

- налаштування теми оформлення;

- форматування текстових повідомлень;

- блокування невідомих контактів;

- підтримка мультиакаунтів.